彭桂芬 者明伟 韩华

摘 要:随着信息化的发展,各高校的应用系统不断发展,网络规模迅速扩大、设备数量激增,网络平台逐步建设起来。谈到以深化应用和提高效率为特征的运维阶段,各应用系统的运维,安全管理逐步融为一体。信息系统的安全运行直接关系到各高校日常教学和办公,同时对操作和维护的安全性提出了更高的要求。堡垒机的建设和应用,通过基于唯一识别的集中账户和访问控制策略,帮助大学为用户建立集中、有序、主动的运维安全管理和控制平台。堡垒机无缝连接各种服务器和网络设备,实现集中精细的运维管理和审计,降低人为操作的安全风险,避免安全损失,满足合规要求,保障高校各应用系统的稳健运行。本文结合我校堡垒机的建设,对高校堡垒机建设提供一定的实践经验。

关键词:堡垒机;信息技术;网络运维

中图分类号:TP309 文献标识码:A 文章编号:2096-4706(2019)10-0152-04

Abstract:With the development of information technology,the application systems of colleges and universities continue to develop,the network scale expands rapidly,the number of equipment increases sharply,and the network platform is gradually built up. Speaking of the operation and maintenance stage characterized by deepening application and improving efficiency,the operation and maintenance of application systems and safety management are gradually integrated. The safe operation of information system is directly related to the daily teaching and office work of colleges and universities. At the same time,it puts forward higher requirements for the security of operation and maintenance. The construction and application of the fortress machine,through the centralized account and access control strategy based on unique identification,helps the university to establish a centralized,orderly,active operation and security management and control platform for users. Fortress machine seamlessly connects all kinds of servers and network equipment,realizes centralized and meticulous operation and maintenance management and audit,reduces the security risks of human operation,avoids security losses,meets the requirements of compliance,and ensures the stable operation of various application systems in colleges and universities. Combining with the construction of the fortress machine in our university,this paper gives some practical experience for the construction of the fortress machine in colleges and universities.

Keywords:fortress machine;information technology;network operation and maintenance

0 引 言

随着高校信息化水平的不断提高,大学应用系统的运行和维护工作不断增加,由维护人员潜在的违规行为引起的安全问题尤其应该得到重视。传统的安全产品,如防火墙、防病毒、入侵检测系统等,可以防范来自外部的安全问题,但对于内部人员的违规操作无法做到有效监控。大学信息中心面临的一个关键问题是如何有效监控第三方技术人员和内部运维人员的操作行为,并进行严格的审计。堡垒机的建设和应用可以很好地解决以上的问题。

1 大学信息系统中操作和维护人员安全操作的潜在风险

(1)一些医学院校的账户管理混乱,隐藏着巨大的风险,例如多个用户混用同一个账号。在高校网络管理中心,由于工作需要,一些应用系统管理账户是唯一的,因此只有多个用户可以共享同一个账户。结果是,不仅在发生安全事故时,很难找到实际用户和账户负责人,而且还难以有效控制账户的使用范围,存在很大的安全风险。并且目前存在网络运维人员在大学中使用多个账户的情况,且这种情况更加常见。如今,高校有很多应用系统,这种情况导致的直接结果是工作效率低、管理繁琐,甚至出现误操作,这都会影响系统的正常运行。

(2)粗放式的权限管理,安全性很难保证。大多数大学的应用系统的运行和维护采用设备的授权系统和操作系统本身,授权功能分散在各种设备和系统中。大多数操作和维护人员的权限是广泛粗放的管理。如果出现的问题不能及时得到解决,大学信息系统的安全性很难得到充分保证。

(3)在运维工作中,大部分监控和审核都是通过各网络设备和操作系统的系统日志进行的。但是,由于每个系统的审计日志分散且内容不同,很难根据业务需求制定统一的审计策略。因此,很难通过系统自己的审计及时发现非法操作行为,及时追踪和收集证据。

(4)第三方代维人员带来的安全隐患。目前,许多公司和组织选择将非核心业务外包给设备制造商或运维公司。由于维护人员的高度流动性以及缺乏对操作行为的严格必要监控,风险越来越明显。因此,为了消除隐患和规避风险,第三方运营商和维护方需要通过严格的权限控制和操作行为审计。

(5)传统网络安全审计系统已无法满足现如今运维审计和管理的要求。传统的网络安全审计系统无法有效解决运营维护人员的Telnet的监管问题和其他操作行为。同时,传统的网络安全审计系统是基于日志审计,只能审计到IP地址,在发生网络安全事故后,追查不到责任人。

上述风险带来的运维安全风险和审计监督问题已成为高校信息系统安全运行的重大隐患,制约了大学信息系统的发展。因此迫切需要高校IT运维管理改革。

2 堡垒机的作用及特点

2.1 堡垒机的主要作用

(1)堡垒主机是一个合规控制系统,用于控制和审核业务环境中的用户操作和维护操作。它通过集中管理自然人身份和资源以及资源账户,建立“自然人-资源-资源账户”之间的对应关系。实现自然人资源的统一授权,同时记录、分析和显示授权人员的操作和维护操作。帮助内部控制工作提前规划预防、实时监控、违规响应,事后合规报告、事故跟踪和回放,加强对内部业务的监督,避免核心资产(服务器,网络设备,安全设备等)的丢失,保证业务系统的正常运行。

(2)堡垒主机可以全面跟踪、控制、记录和回放操作维护人员的维护过程;支持对操作和维护人员的访问的细粒度配置,实时防止违规和未授权访问行为,并提供维护人员操作的记录和报告。该系统支持加密和图形协议的审计,消除了传统行为审计系统中审计的盲点,是业务系统内部控制最强大的支撑平台。

2.2 堡垒主机的特点

2.2.1 操作和维护支持范围广泛易扩展,完全满足运维需求

堡垒机支持各种操作和维护协议或操作和维护客户端,以完全满足操作和维护需求,包括字符协议、图形协议、文件传输协议、HTTP(S)应用程序、数据库访问以及常见的操作和维护客户端,如PcAnywhere和Radmin。通过配置应用程序发布,还可以灵活地扩展其他uM协议或工具。

2.2.2 多种资源访问方法,以适应不同人的使用习惯

堡垒机支持多种目标资源访问方式,用户界面友好,可以完全适应不同用户的使用习惯。

2.2.3 细粒度的访问授权,有效控制操作和维护风险

堡垒机可根据用户、用户组、访问主机、系统账号、访问方式等内容设置细粒度的访问策略,并支持设置指令黑白名单、时间黑白名单、IP黑白名单。集中统一的访问控制和细粒度的命令级授权策略确保了“最小化权限”的原则,有效避免了运维操作的风险。

2.2.4 审核实名制,为事后收集证据提供依据

根据用户的身份,以真实、完整的方式记录每个用户的所有操作;支持实时监控和仿真回放;支持在监控期间手动切割高风险操作。

3 基于我校的堡垒机实施方案

随着我校网络信息化水平的不断提高,我校的应用系统不断发展,网络规模迅速扩大,设备数量激增,建设重点逐步建立,转向以深化应用和提高效率为特征的运营和维护阶段,各种应用系统的运行和维护以及安全管理逐步整合。为了实现学校的集中控制和运行控制,以及审计、降低人身安全风险、避免安全损失、满足合规要求、保证应用系统的稳定运行等要求,我校完成了一套堡垒机(Shterm-SC2)设备的采购、上架及安装调试工作。

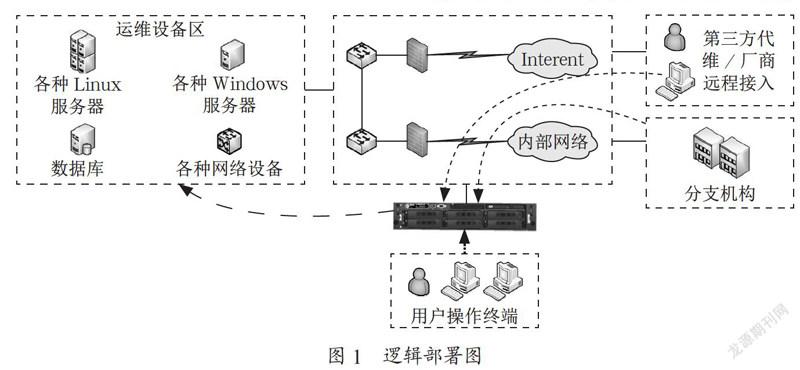

3.1 部署图

使用时,需要让所有运维用户的远程操作管理都通过Shterm来实现。为了保证用户按照这个流程去管理,既可以让Shterm来接管最终设备密码,也可以通过在防火墙、路由器上做ACL策略来实现控制。逻辑部署图如图1所示。

部署说明如下:

(1)Shterm部署在逻辑串接(物理旁路),采用在主备模式下为双机热备(即主备节点工作模式)。

(2)协议在部署过程中,只要Shterm实际地址与受管设备之间的IP地址可达,协议就可以互操作,安装在Shterm-APP上的客户端就可以正常访问服务器。

(3)Shterm的浮动地址是用户操作的唯一的入口(单点登录),然后根据管理员在Shterm上预设的访问控制规则选择设备和系统账户,自动登录到目标设备。

(4)在接入网线时,eth0接入网络。

3.2 功能实现

通过整套堡垒机(Shterm-SC2)设备的上架及安装调试工作后,可以实现如下功能。

3.2.1 用户账户管理

用户账号基本管理包括:用户状态、用户权限、用户登录密码、用户审计权限等。

3.2.2 用户登录限制

用户登录限制包括:限制用户登录时间、限制用户登录IP、限制用户密码有效时间等。

3.2.3 批量添加或修改用户

堡垒机可以批量添加或修改用户。

3.2.4 目标设备管理

在Shterm中被管理的设备统称为目标设备,配置管理员可以在“基本控制-目标设备”中添加和管理目标设备。添加和管理目标设备是配置管理员最重要的任务之一。

3.2.5 系统账号管理

可以实现系统账号查看、新建、编辑。

配置管理员可以通过依次点击“基本控制-系统账号”按钮,在系统账号管理界面查看、新建、编辑系统账号。

3.2.6 目标设备管理

设备批量导入:配置管理员可以通过批量导入快速添加多个目标设备。

3.2.7 访问权限管理

Shterm能够通过访问权限管理用户账号、目标设备、服务、系统账号之间的关系,用户可以根据需要通过访问权限规则管理以上要素之间的关系,从而实现访问权限控制的目的。

3.2.8 创建访问权限

Shterm能够通过访问权限建立用户账号、目标设备、服务、系统账号之间的关系,用户可以根据需要通过访问权限规则建立以上要素之间的关系,从而实现访问权限控制的目的。

3.2.9 金库模式

实时监控与阻断:对于普通用户登录目标设备的连续操作,审计管理员可以对短期Web界面进行实时监控,并在操作时进行审计,实现透明操作。同时,审计管理员还可以实时切断用户的非法操作。

双人授权访问:对于核心设备的维护,通常需要获得两个人的授权才能登录进行维护。对于每个访问控制规则,Shocker可以设置双重授权。

双人复核操作:对于核心设备上的敏感命令操作,需要在执行之前由第二人进行检查。当用户在核心设备上执行敏感命令时,操作请求自动发送给指定的授权人,并且在授权人同意后,可以在设备上执行该命令;反之,命令无法执行。

3.2.10 自动运维

自动更改密码以实现集中密码管理。修改后的结果可以通过加密邮件发送给密码管理员。这样就实现了密码的集中管理。Shterm可以实现密码备份和手工改密,密码管理员还可以在系统的Web界面中随时将备份设备的密码打包到本地,提高改密功能可用性。

3.2.11 网络设备配置自动备份

Shterm具有用于网络设备配置的自动备份功能。管理员通过在Shterm上设置适当的策略(可以设置间隔、自动执行的频率)来自动备份指定网络设备上的配置文件,从而在指定时间配置shwart,执行结果消息将发送给相关管理员。

3.2.12 自动发现目标设备

Shterm具有自动发现目标设备的功能,可以根据指定的时间自动扫描具有指定IP地址段的设备。并且设备的IP、类型、编码和其他内容都可供配置管理员修改导入。

3.2.13 报表自动化

Shterm具有报告自动化功能,可根据管理员的默认策略在特定时间生成相应的每日、每周、每月或每年报告,将报告的内容发送给相应的管理员。

3.2.14 会话共享

Shterm具有图形操作会话共享功能,允许多个操作员共享同一会话。例如,用户A需要用户B在设备登录过程中输入后半部分的密码时,用户A可以直接在Web社区中申请。并不需要两人同在一个地方。

3.2.15 操作审计

(1)Shterm可以完全记录普通用户的图形操作。Shterm可以完整记录普通用户的图形操作,对于审计结果的查看,可以做到:1)拖拉定位回放:Shterm可以快速准确地定位回放点,并且可以在没有延迟的情况下在图形设备上进行视频的拖放回放。2)静止会话自动过滤:Shterm录制图形会话以递增方式记录,因此静止屏幕Shterm将被自动过滤而无须任何操作,并且在播放期间将自动跳过静止图像的时间段。3)缩略图查看:对于大的会话,可以以缩略图分段显示。4)根据时间定位回放:可以根据指定的时间从该时间点播放图形操作。5)回放抓屏:在回放的过程中,可以随时进行抓图。

(2)键盘和鼠标、剪贴板操作审核。为了进一步维护和提高操作的完整性,Shterm具有用于Windows远程桌面操作的鼠标点击历史记录、查询和审计功能,同样,用户键盘输入和剪贴板的内容,将被Shterm记录为文本:1)鼠标审计:查看审核记录时,评论页面上会有三个代表鼠标按钮的图标,分别代表鼠标按钮的左按钮、中间按钮和右按钮。在播放过程中,根据用户点击鼠标的不同按钮,所代表的图标以不同的颜色显示,并且变化的数量与鼠标点击的次数相对应。2)键盘审计:可以完全记录用户的键盘输入操作,并以文本模式保存输入内容。3)通过键盘和剪贴板搜索定位播放:支持键盘输入和剪贴板内容搜索,实现定位播放。4)并且为了降低键盘内容泄露风险,Shterm还具有键盘内容查看权限设置。

(3)字符命令操作(Telnet/SSH)的操作审计。Shterm可以完全记录普通用户的字符命令操作:1)输入命令和输出结果的智能分离:对于命令行操作的审计结果,Shterm可以智能地分离输入和输出;打开审计界面时,默认情况下,只允许管理员查看用户输入的命令。2)定位回放:查看命令行播放时,用户可以从任何命令点开始播放。只需单击“P”,即可立即从该命令回放用户的操作。3)操作会话统计:对执行的命令总数以及拒绝、禁止命令的数量进行统计。

(4)审计搜索。对于字符操作记录,可以按时间、用户账号、目标设备、系统账号、命令关键字进行搜索,并在最短时间内查找相关日志内容,实现快速定位;对于图形操作记录,可以根据键盘输入、剪贴板操作、模糊识别的内容和URL地址作为关键字来定位查询;对于数据库操作记录,可以根据SQL语句的内容定位查询;可以与图形操作过程相关联地回放所有查询的结果。

4 结 论

今天,随着高校信息化技术的飞速发展,高校的信息安全不再只需要先进的技术,学校更需要完善的制度和先进审计手段技术,使得技术和管理相互促进。通过我校堡垒机(Shterm-SC2)的部署使用,我校运维安全管控系统的建设取得了很大的成果,进一步完善了学校在信息操作和维护过程中的身份认证、访问控制、权限控制、操作监控和审计环节。帮助学校为用户建立集中、有序、主动的运维管理控制平台。做到集中式、精细化的操作。通过基于唯一标识符的集中式账户和访问控制策略无缝连接到服务器和网络设备,降低人身安全风险、避免安全损失、满足合规要求、确保高校各种应用系统的稳定运行。对DMZ和IDC区域的运维和运维人员对信息系统和业务数据的运营实施全面监控和审计。通过堡垒机的部署,有效实施学校信息安全保障体系,将学校信息安全保护水平进一步提高。

参考文献:

[1] 赵瑞霞,王会平.构建堡垒主机抵御网络攻击 [J].网络安全技术与应用,2010(8):26-27.

[2] 闫文耀,王志晓.基于堡垒主机防火墙的安全模型研究 [J].网络安全技术与应用,2008(6):37-40.

[3] 孙思良.防火墙技术及其在网络安全中的应用 [J].电脑知识与技术,2005(12):34-36.

[4] 周斌.如何构建有效的IT运维管理 [J].互联网周刊,2013(2):24-25.

[5] 张晔,赵呈东.信息安全动态保障体系建设探讨 [J].信息安全与通信保密,2012(7):81-83.

作者简介:彭桂芬(1979.09-),女,汉族,云南大理人,讲师,硕士研究生,研究方向:计算机应用和现代教育技术;通讯作者:者明伟(1983.09-),男,汉族,云南玉溪人,助理工程师,硕士研究生,研究方向:计算机网络、网络安全。