摘 要:防火墙是网络防御所必需的技术手段,也是安全网络防范攻击和数据包吞吐控制的关键。当网关完成较复杂的流量过滤时,需在访问控制列表(ACL)中设置大量规则。通过防火墙策略软件工具,不仅可以自行检测ACL中的异常,避免潜在的规则冲突,还可实现符合规则的修改、插入、删除等编辑操作。

关键词:防火墙;ACL;异常行为检测

Abstract:Firewall is a necessary technical means for network defense,and also a key to security network defense attacks and packet throughput control. When the gateway complete complex filtering,needing to set a lot of rules in the Access Control List(ACL). Through the firewall policy software,we can not only detect abnormalities in the ACL,but also avoid potential rule conflicts. We also perform editing operations such as modification,insertion and deletion of rules.

Keywords:firewall;ACL;abnormal behavior detection

0 引 言

防火墙是部署最广泛的安全机制之一,其有效性取决于网络过滤策略的配置。如今,防火墙策略异常检测和处理技术已广泛应用于实际场景中。当防火墙中存在异常策略时,系统会评估异常策略并自动解决冲突。防火墙策略规则的正确配置直接影响网络的安全性能,面对网络规模的无限扩展和新型攻击的出现,企业采用多层次的防火墙机制,加强了对整个网络的安全保护。本文主要介绍了IP访问控制列表(ACL)技术,深入介绍了ACL的工作原理和工作过程,并分析了当前主要的ACL应用。

1 防火墙的相关技术

随着通信网络技术在民航业的深入推广,空管部门提供和使用的各项业务都离不开通信网络的支持。防火墙是通信网络中十分重要的信息节点。访问控制列表(ACL)包含应用在防火墙接口的各条指令。这个指令列表可以控制防火墙接收某些数据包、拒绝某些数据包。因为配置ACL的语言存在一些不足,所以一个较大的ACL规则集往往容易出现矛盾、逻辑混乱、过于冗余和不易优化等问题。同时,修改或者新插入一条过滤规则前,需仔细分析该条过滤规则和其他过滤规则间的关系,确定该条过滤规则的顺序号和更新内容。

根据经典定义,存在三类防火墙技术流派:“包过滤”(Packet Filtering)、“应用代理”(ApplicationProxy)和“状态监视”(Status Inspection)。即使防火墙内部很复杂,本质上也以这三种技术为基础。最早使用的技术被称作包过滤,其初代技术基础是静态包过滤模型。这种技术的防火墙主要作用于OSI参考模型中的网络层。在此基础上,增加了传输层的技术被称作动态包过滤模型。综上,包过滤技术防火墙主要作用于网络层和传输层,且位于吞吐数据的进出链路之上,分析数据包信息,逐条与防火墙预设规则进行检验,直到符合某条规则并执行规则设定的动作:放行或丢弃。但这种设计模式仅按照已有规则运行,若超出现有规则范围,则防火墙会失效。改进的动态包过滤技术是在静态包过滤技术的基础上,跟踪其与计算机间的数据传输,检查该连接的数据有无威胁。若判断防御机制被触发,防火墙会自动创造新规则或修改旧规则以阻断有害数据。与静态技术相比,动态技术提取数据和处理数据需花费更多的时间和资源,所以相比而言其运行效率较低。基于包过滤技术的防火墙极度依赖过滤规则,但规则又不能过于精细,否则会严重影响处理性能,且仅作用于传输层和网络层,不包括其他高层协议。因此又发明了应用代理防火墙和状态监视防火墙。由于包过滤防火墙技术已十分成熟,所以本文基于此进行论述。

2 访问控制列表(ACL)的工作原理

2.1 ACL的概念

ACL是一个指令列表(规则集合),应用于防火墙接口。这些指令列表控制防火墙收发数据包。ACL利用包过滤的原理,读取传输层和网络层信息,如源地址、目标地址、源端口、目标端口等,并按照规则过滤数据包,从而进行访问控制。防火墙针对每个数据包逐条和规则进行匹配,若成功匹配则执行结果并结束(规则顺序不同,结果可能不同),始终不匹配则使用默认规则执行结果并结束(即通过完整性避免死循环)。

每一条规则都包括规则序号、过滤域和执行域。规则序号越小,该条规则越早被执行。执行域只能为接受或拒绝。过滤域由源IP、目的IP、源端口、目的端口、协议构成。ACL可以分为标准ACL和扩展ACL。标准ACL根据源IP来决定接受或拒绝数据包,其规则序号为1至99,语法为:“Router(config)#access-list access-list-number {permit deny} source [souce-wildcard]”。扩展ACL根据源IP、目的IP、协议、端口和标志来决定接受或拒绝数据包。

2.2 ACL各规则间的关系

ACL各规则间的关系是针对防火墙策略的异常行为检测的基础。对于规则A和规则B,其规则序号存在大于或小于的关系,其协议和执行存在等于或不等于的关系,源IP、目的IP、源端口、目的端口存在等于、不等于或包含、包含于的关系。

可将多个过滤域(由源IP、目的IP、源端口、目的端口、协议构成)间的关系分为三类:当两个规则的过滤域的全部五个元素均一致时,则称两个规则相等;当两个规则的过滤域的任意一个或多个元素不一致时,则称两个规则无关;当两个规则的过滤域的协议域一致时,其他域为包含和被包含关系,则称两个规则互相包含。

3 针对防火墙策略的异常行为检测

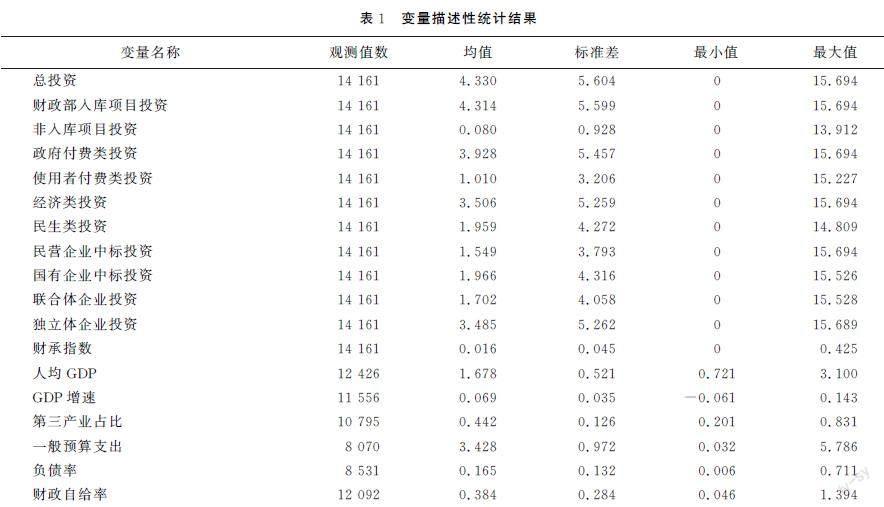

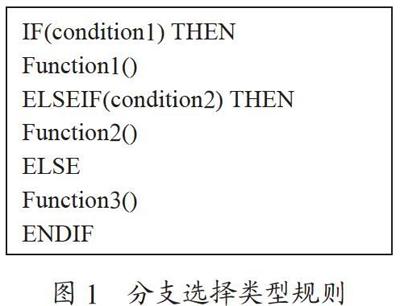

配置的安全策略和过滤规则的顺序有关。过滤规则间不是完全不相关的,如果顺序不一样,匹配过程也不一样。在有大量规则的策略中,常存在冲突、冗余、遮蔽、泛化、关联等情况。实际中,异常检测主要考虑规则是否重合,引入一个参数记录异常状态。防火墙策略软件能处理异常和冲突的规则,对网络安全工作很有利。其缺点是没有针对运算的复杂性和存储容量进行优化。防火墙策略软件的界面分三个模块:策略树模块、过滤规则模块和以不同颜色展示遮蔽、冗余等异常具体情况的检测模块。过滤规则模块如表1所示。

4 针对防火墙策略的编辑方法

网管会插入、删除、编辑、修改防火墙的策略,以适应网络拓扑结构的变化和网络安全形势的变化。因为策略对顺序和一致性比较敏感,所以这种针对规则的操作比新建策略更难。通过防火墙策略软件能够简化策略规则的编辑,且不引入新的规则异常。防火墙策略软件可提示新规则或者修改规则的最佳位置,可提示删除某规则前后策略含义的变化,可视化地跟踪和验证策略的变化。

防火墙策略软件辅助用户选择插入规则位置,识别不合理插入规则异常,提出最优方法。删除规则时,可在列表中选择和删除该规则,还可通过预览方式比较和核对删除前后的策略语义的翻译,确保正确。编辑和修改策略也很容易,就像以上的插入和删除一样。

5 结 论

安全性不足的防火墙会影响业务运行,随着网络规模的扩大和防火墙技术的更新与进步,ACL数量也越来越多。考虑到运行速度和存储空间,配置ACL的挑战性巨大。很多规则的匹配算法通过一些数据结构来加速分类算法,但容易生成数量众多的规则,即规则间冗余和冲突的情况也会增加。通过防火墙策略软件工具,能检测出配置防火墙ACL时的网络漏洞,还可简化防火墙策略的管理工作,方便编写ACL规则。若对防火墙进行管理,本文的方法在初始定义ACL时可确保正确的规则排序和安全策略语义,在增加过滤规则时可确保编写或修改的新规则正确而合理。

参考文献:

[1] 袁伟云.IPv6防火墙过滤技术的研究与应用 [D].广州:华南师范大学,2010.

[2] 郭庚麒.防火墙技术分析 [J].广东交通职业技术学院学报,2002(1):71-73.

作者简介:侯显晖(1987.11-),女,汉族,陕西西安人,硕士研究生,工程师,研究方向:信息网络和平面通信。