摘 要:域名系统(DNS)隧道是攻击者通过明文DNS协议传输敏感信息的一种途径,近年来备受关注。为解决DNS安全问题,互联网工程任务组(IETF)于2018年提出了DNS-over-HTTPS(DoH)协议,通过加密DNS数据传输保护用户隐私。然而,攻击者巧妙地利用DoH将DNS隧道嵌入HTTPS中,使传统检测方法失效,导致多个领域受到攻击事件的影响。文章对DoH隐蔽隧道检测进行了全面的梳理,包括对DNS加密状况、DoH隐蔽隧道检测特征(流特征、TLS握手特征、统计特征)的详细总结、数据集构建情况以及现有研究的分类。总结了当前存在的问题,如低通量、小样本和新协议,后续研究中将着力于提升DoH隐蔽隧道检测的全面性和鲁棒性。

关键词:DoH隐蔽隧道;数据泄露;检测

中图分类号:TP393.08 文献标识码:A 文章编号:2096-4706(2024)15-0159-13

Survey of DoH Covert Tunnel Detection

LIU Xiaoyu

(China Mobile Communications Group Guizhou Co.,LTD, Guiyang 550081, China)

Abstract: Domain Name System (DNS) tunnel, as a channel for attackers to transmit sensitive information using plaintext DNS protocol, has attracted significant attention in recent years. To address the security concerns associated with DNS, the Internet Engineering Task Force (IETF) introduced the DNS-over-HTTPS (DoH) protocol in 2018. This protocol encrypts DNS data trans-mission, effectively safeguarding user privacy. However, attackers cleverly exploit the DoH protocol to conceal DNS tunnels within HTTPS, rendering traditional detection methods ineffective and leading to attacks across various domains. This paper comprehensively reviews the detection of DoH covert tunnels, covering aspects such as the state of DNS encryption, detailed summaries of DoH covert tunnel detection features (flow features, TLS handshake features, statistical features), dataset construction, and the categorization of existing research. It summarizes the current issues such as low throughput, small sample size, and new protocols, future research will focus on improving the comprehensiveness and robustness of DoH covert tunnel detection.

Keywords: DoH covert tunnel; data exfiltration; detection

0 引 言

域名系统(DNS)协议将域名和IP相互映射,为用户访问网站提供便利,是互联网较为重要的组成部分。由于DNS是明文协议,请求和响应中的域信息易被第三方获取和监控,这导致DNS协议存在不少安全和隐私问题。同时防火墙等安全设施因DNS的必要性很少对其进行阻拦,这为攻击者提供了可乘之机。攻击者在窃取敏感信息或重要信息后,利用DNS来传输这些信息,也就是我们所熟知的DNS隐蔽隧道。

为了缓解DNS安全和隐私问题,互联网工程任务组(IETF)在2018年设计了DNS-over-HTTPS (DoH)协议,通过HTTPS加密计算机和解析器之间的DNS数据,再进行传输。加密后的流量信息只对客户端和DoH服务提供商可见,可有效防止用户信息被第三方获取和监控,但也为攻击者通过加密的方式来隐藏DNS恶意活动提供便利。攻击者利用DoH协议将DNS隧道封装在HTTPS中,这使依赖于检查DNS数据包的检测方法无法正常发挥效用。有不少APT组织和恶意软件利用DoH隐蔽隧道来回传目标数据,而这些APT组织和恶意软件导致的安全事件涉及多个领域,影响较大。比如2019年4月,360发现Godlua恶意软件利用DoH加密方法与命令和控制(C&C)服务器自由建立通信[1];2020年8月,卡巴斯基发现Oilrig (APT34)一直在使用DoH从被黑网络中秘密窃取数据[2];2022年3月,趋势科技发现Cyclops Blink僵尸网络使用DoH来解析C&C节点[3]。因此,在面对诸如此类的威胁时,对各种检测技术进行全面而深入的理解就显得尤为重要。

本文对DoH隐蔽隧道检测进行了全面而深入的梳理总结。首先概述了DNS加密现状,对现有的DNS加密协议做一介绍和比较。其次,从流特征、TLS握手特征和统计特征3个方面对DoH隐蔽隧道检测特征进行了梳理。接着对DoH隐蔽隧道检测研究所用数据集的相关情况进行介绍,包括数据集的收集环境和生成数据集的隧道工具。

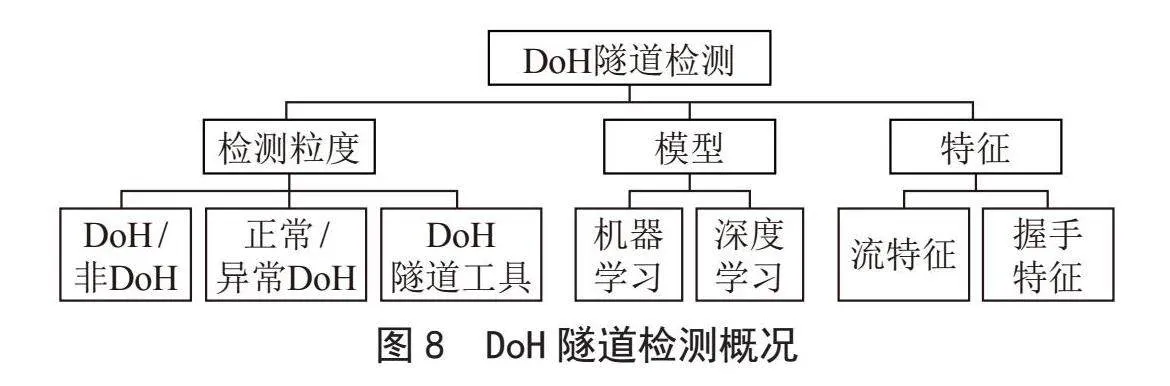

在此基础上,从检测粒度、模型和特征这三个维度对现有的DoH隧道检测研究进行分类。首先是检测粒度维度,研究目标从在加密流量中精确识别DoH流量,到区分恶意DoH和正常DoH流量,再到在恶意DoH流量中识别生成加密DNS流量的恶意DNS隧道工具,检测粒度越来越细。接着是模型维度,研究最初采用传统机器学习模型,随着深度学习的发展,越来越多的研究开始采用深度学习模型。最后是特征维度,研究最初只关注流特征,随着研究的不断深入,TLS握手特征也开始被越来越多的研究者所关注。

最后总结了当前研究所存在的问题并对未来进行了展望。当前研究主要存在低通量问题、小样本问题和新协议问题。低通量问题是指攻击者为了规避检测有意控制数据传输的速率,即在特定时间内传输的数据量相对较小,在短时间窗口内难以检测到隐蔽隧道的存在。小样本问题是指DoH协议还不是主流的域名协议,获取真实恶意DoH协议流量比较困难,在分析和研究中可能面临数据不足的挑战。新协议问题涉及不断涌现的DNS加密协议。随着互联网技术的不断发展,新的DNS加密协议层出不穷,其中一些协议可能会采用全新的加密手段,向传统的检测方法发起挑战。这要求检测技术能够应对新协议的出现,以确保对不断演变的DNS加密隐蔽隧道进行有效检测。

1 DNS加密现状

DNS协议是互联网中必不可少的一项基础协议,它在域名和IP之间构建映射的桥梁,为用户访问网站提供便利。但由于DNS协议在设计之初没有考虑安全性和隐私性,它的明文特性和无认证机制诱发很多安全问题,如DNS胁持、信息泄露等。加密DNS协议正是解决这些问题的关键。目前主流的加密协议有DNS-over-HTTPS(DoH)、DNS-over-TLS(DoT)和DNS-over-QUIC(DoQ)。

1.1 DNS协议原理

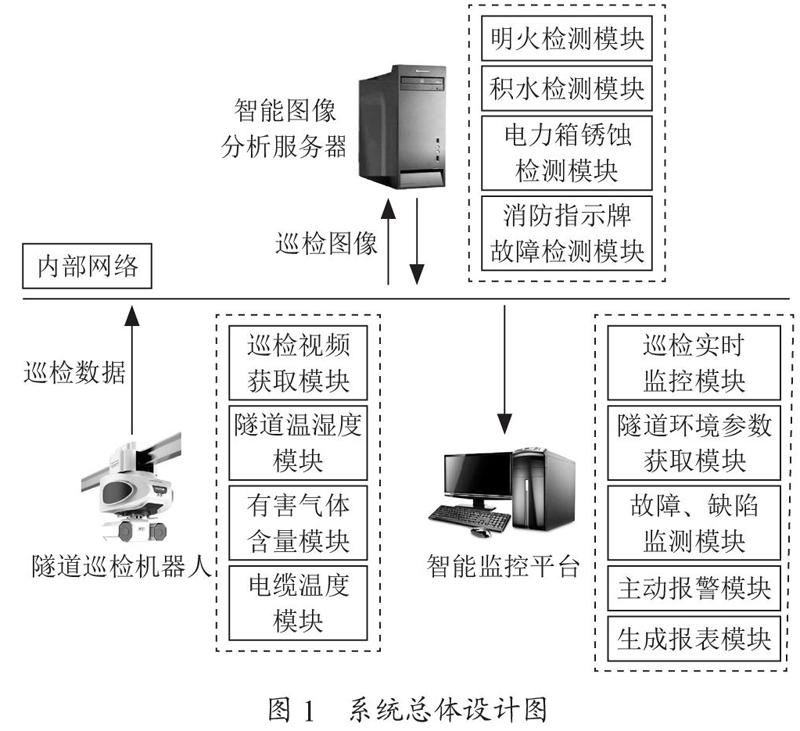

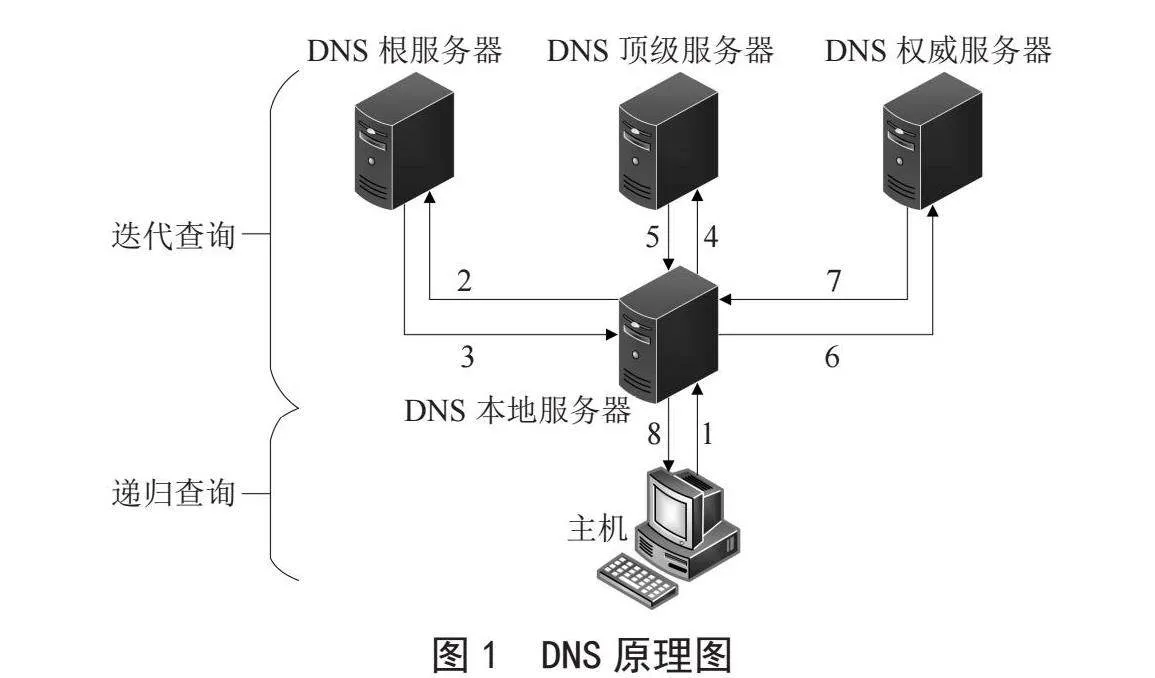

DNS是域名系统的英文简称,本质上是一个分布式数据库,在数据库中将域名和IP地址作映射,提供域名转换为IP地址的服务,具体解析步骤如图1所示。

DNS解析过程主要分为两个阶段:递归查询阶段、迭代查询阶段。递归查询是一个完整的查询过程,解析器会一直询问,直至得到最终的结果(或者达到查询的超时限制)。通常,本地DNS服务器执行递归查询。迭代查询是一个分步的过程,服务器在每个步骤中都会提供一个部分的结果或指示。客户端或本地DNS解析器需要根据这些部分的结果做出进一步的查询决策。具体而言,在递归查询阶段,用户向本地DNS服务器发送DNS请求,若本地DNS服务器上有相应的缓存记录直接返回结果,反之则进入迭代查询阶段。在迭代查询阶段,本地DNS服务器根据用户发送的DNS请求依次与DNS根服务器、DNS顶级服务器和DNS权威服务器进行交互获得查询结果,并将结果返回给用户。

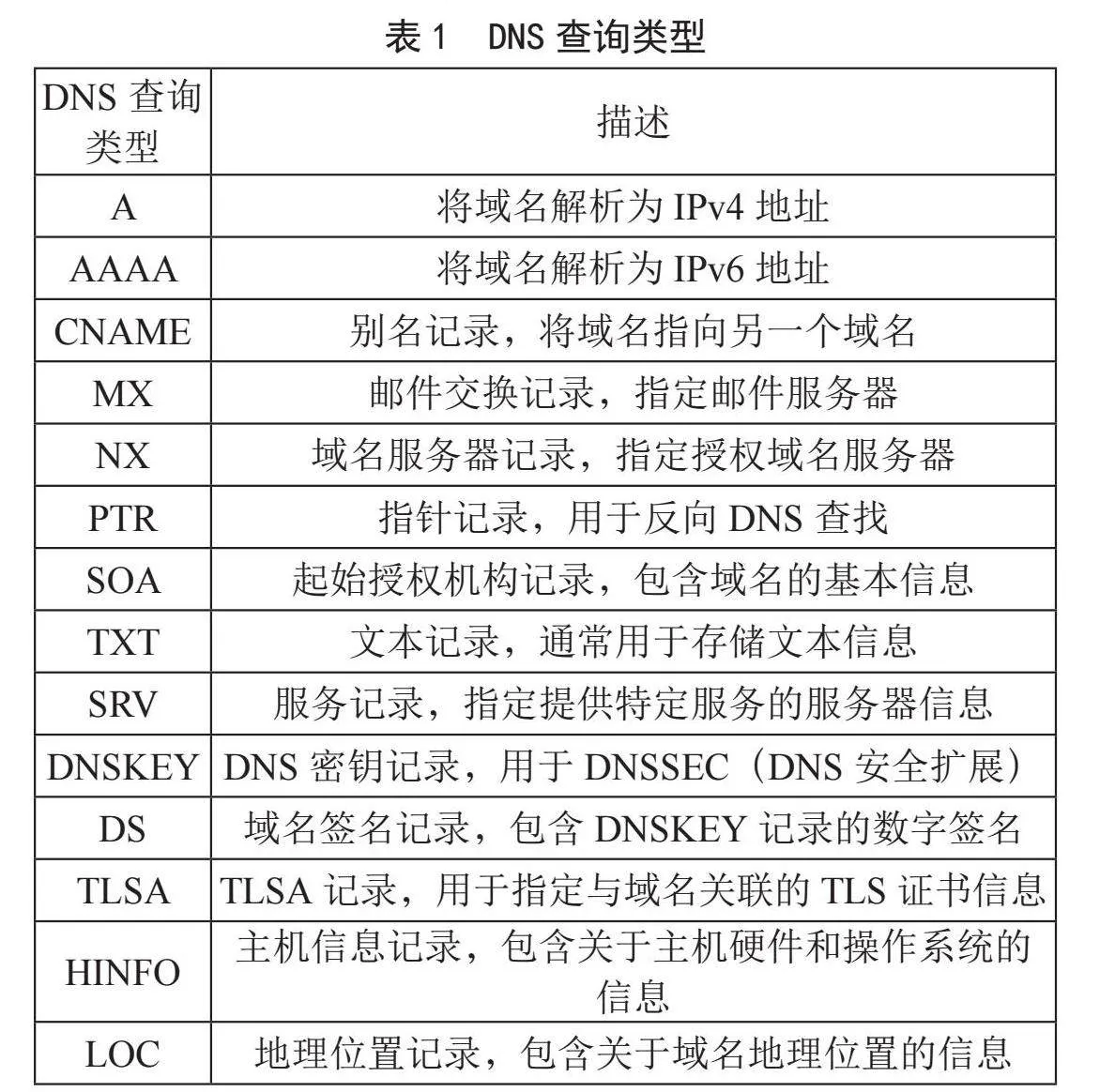

DNS查询请求有多种类型,如表1所示。

1.2 DoT协议原理

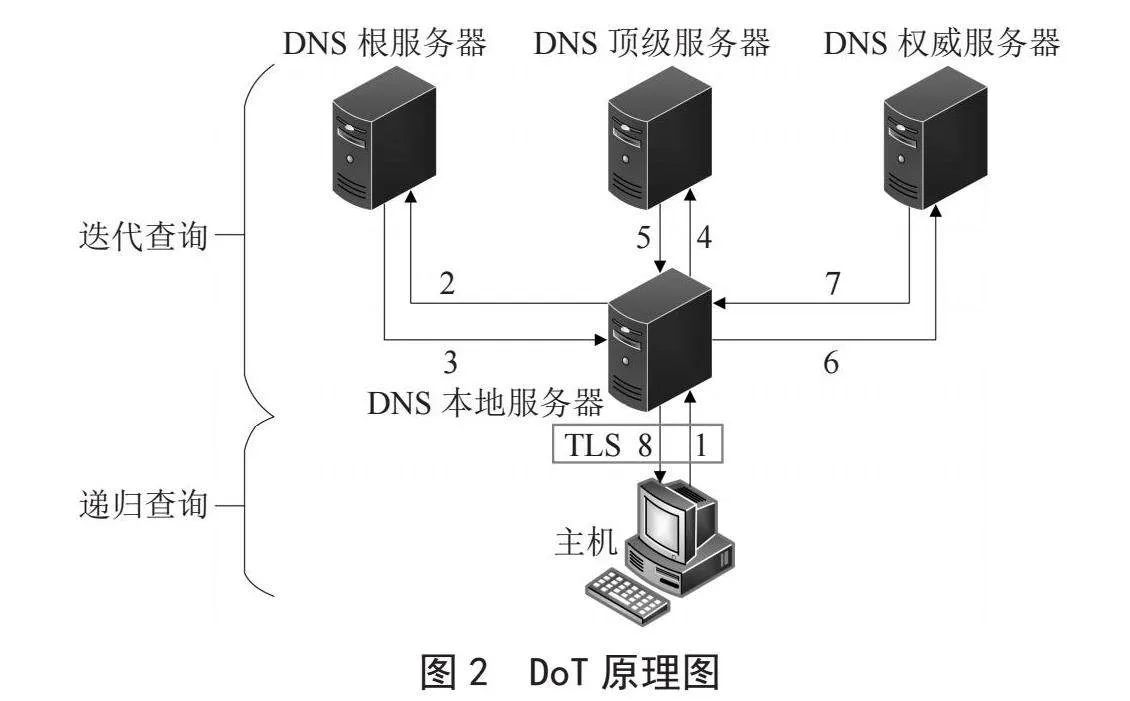

为了解决DNS存在的安全问题和隐私问题,互联网工程任务组(IETF)在2016年设计了DoT协议,具体解析步骤如图2所示。

用户向DNS服务器发起TLS握手请求,建立安全的传输层连接。在建立TLS连接后,用户通过TLS向DNS本地服务器发送查询请求,若本地DNS服务器上有相应的缓存记录,直接返回结果,反之本地DNS服务器根据用户发送的DNS请求依次与DNS根服务器、DNS顶级服务器和DNS权威服务器进行交互,获得查询结果,将DNS查询结果加密并通过TLS连接返回给用户。

1.3 DoH协议原理

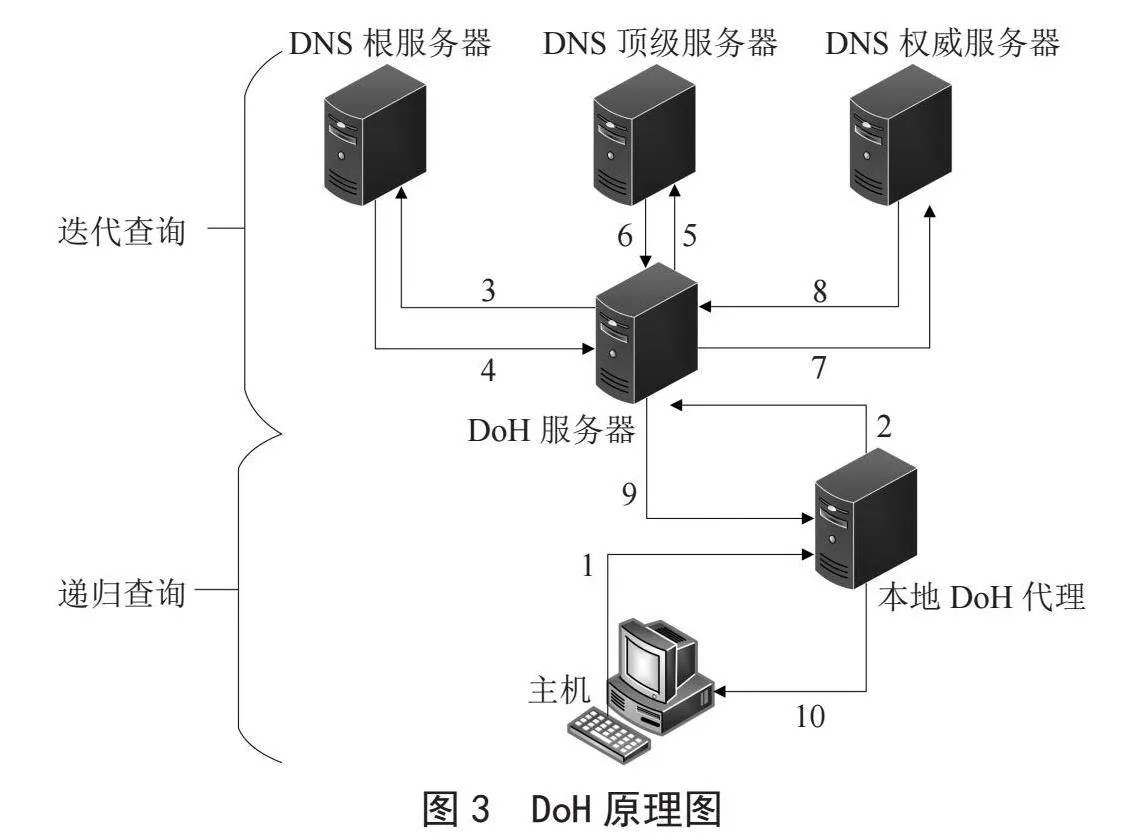

互联网工程任务组(IETF)于2018年设计了DoH协议,并通过发布RFC8484标准将其标准化。DoH同时使用HTTP和DNS两种应用层协议,将DNS报文封装到HTTPS消息中。DoH解析步骤如图3所示。

在DoH中,主机发出的DNS查询被本地DoH代理封装在常规HTTPS流量中,并通过端口443转发到支持DoH的DNS服务器(称为“DoH解析器”)。充当DNS解析器的DoH服务器接收此请求后检查DNS缓存,若DoH解析器上具有相应的缓存记录,直接返回结果,反之则进入迭代查询阶段,并在执行DNS解析后做出响应。响应将返回HTTPS协议。一旦浏览器获得IP地址,它就可以访问Web服务器了。

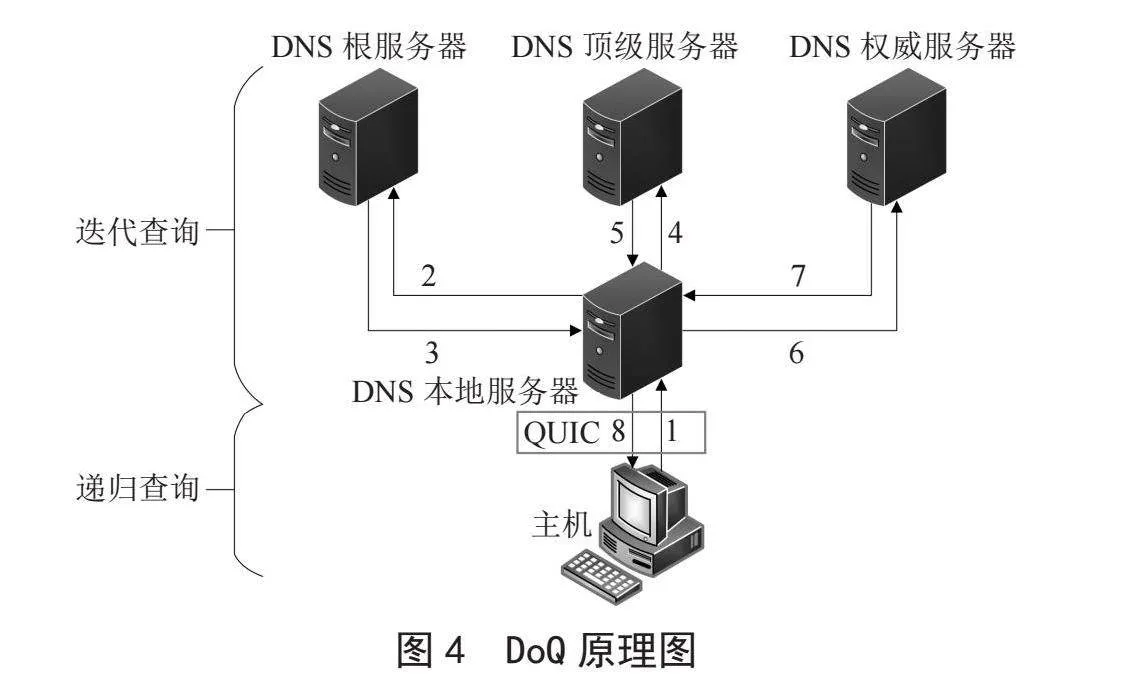

1.4 DoQ协议原理

DoQ是一种通过QUIC协议实现的加密DNS方案,它是由IETF于2017年提出的并在2022年发布为正式标准。QUIC是由谷歌提出的基于UDP的传输层协议,它巧妙地整合了TCP和TLS协议的特性,通过UDP得以实现。QUIC协议的特点之一是它能够显著减少连接延迟。与传统TCP协议的三次握手不同,QUIC协议能够在一次握手中建立安全有效的连接。这种创新的设计使得DoQ能够以更快的速度建立安全通信,同时提供了对传输层安全性的强化,以此确保DNS查询的机密性和完整性。

借助DoQ,用户能够安全快速地进行DNS查询,无须担心通信安全问题。DoQ可强有力地抵御中间人的攻击,强化了用户隐私保护。在不稳定的网络环境下,DoQ提供了额外的可靠性,确保DNS查询结果的准确性和稳定性。综合而言,DoQ通过其创新性的设计,为用户提供更高效、更安全的DNS解决方案,大大提升了网络安全水平和用户体验。DoQ的解析步骤如图4所示。

用户与DNS服务器之间建立QUIC连接。在建立QUIC连接后,用户通过QUIC连接向DNS本地服务器发送查询请求,若本地DNS服务器上有相应的缓存记录,直接返回结果,反之本地DNS服务器根据用户发送的DNS请求依次与DNS根服务器、DNS顶级服务器和DNS权威服务器进行交互,获得查询结果,将DNS查询结果加密并通过QUIC连接返回给用户。

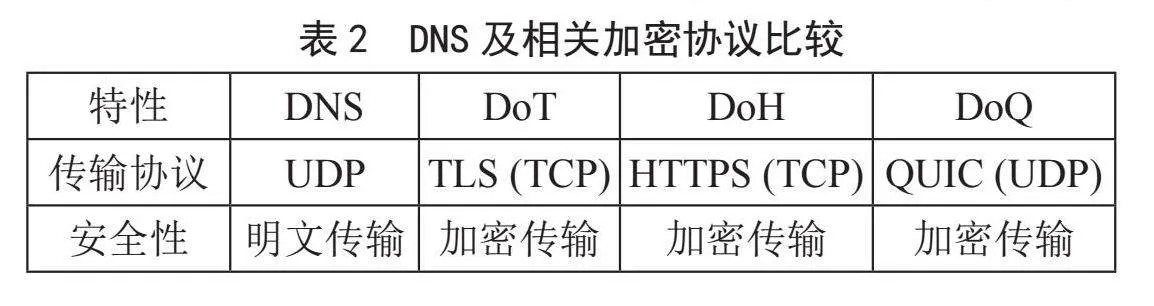

1.5 DNS及相关加密协议比较

学者们为了解决DNS协议因明文和无认证机制带来的安全问题,先后提出了多种加密DNS协议。这些加密DNS协议和DNS协议的异同如表2所示。

表2主要从以下几个方面对相关协议进行比较:

1)传输协议。DNS作为互联网基础设施的核心组件,使用UDP进行传输。在信息传递过程中,由于UDP的无连接性和轻量级特性,DNS可以迅速地完成域名解析请求和响应。DoT引入了加密层,它在TCP上实现了TLS加密。这使得DNS查询的传输变得更为安全,有效地抵御了潜在的中间人攻击,确保了数据的机密性和完整性。DoH采用HTTP协议作为载体,在TLS的保护下完成DNS传输。这种设计使得DoH能够通过常见的HTTPS端口(443)进行通信,同时还能够借助浏览器的现有基础设施为用户提供更为安全的DNS服务。DoQ选择使用QUIC协议作为传输层,以UDP为基础,通过安全快速的连接进行DNS数据的传输。QUIC的设计旨在降低连接建立的延迟,并通过先进的加密机制提供强有力的安全保障。

2)安全性。传统的DNS传输方式存在信息暴露的风险,而引入TLS和HTTPS等加密层的DoT、DoH和DoQ有效地加强了安全性。这种加密机制可阻止恶意方通过窃听或篡改DNS流量的方式进行攻击,为用户提供更高级别的安全保障。

3)隐私保护。DoT、DoH和DoQ都注重用户的隐私保护。通过加密传输,这些协议不仅能防止数据的被动监听,还可避免敏感信LELgnPDsLZCebGRvLLJvz3uofw4QhCQAj4BrZ5uZxjw=息在传输过程中被恶意截取。这种隐私保护机制对于用户在互联网上的安全体验至关重要,尤其是在公共网络或不受信任的网络中。

4)端口。不同的DNS传输方式使用不同的端口进行通信,这有助于网络设备正确路由DNS流量。DNS默认使用端口53,DoT使用853,DoH使用443,DoQ使用784。这样的端口设计有助于确保网络中的设备正确区分和处理不同类型的DNS流量。

5)采用程度。传统DNS广泛应用于全球互联网基础设施,是网络通信的重要组成部分。相较而言,DoT和DoH慢慢在网络中得以采用,由于其提供的安全性和隐私保护,用户和服务提供商对其认可度逐渐提高。DoQ目前仍处于实验阶段,预计未来随着技术的不断成熟和推广其应用范围将不断扩大。

6)主要支持者。DoT主要由服务器和操作系统提供支持,典型的例子包括一些主流的DNS服务提供商和操作系统的最新版本。DoH得到现代浏览器和操作系统的广泛支持,例如Firefox、Chrome和一些移动设备的最新版本。而DoQ目前仍处于实验性支持阶段,其主要支持者可能是一些早期采用QUIC协议的网络设备和服务提供商。

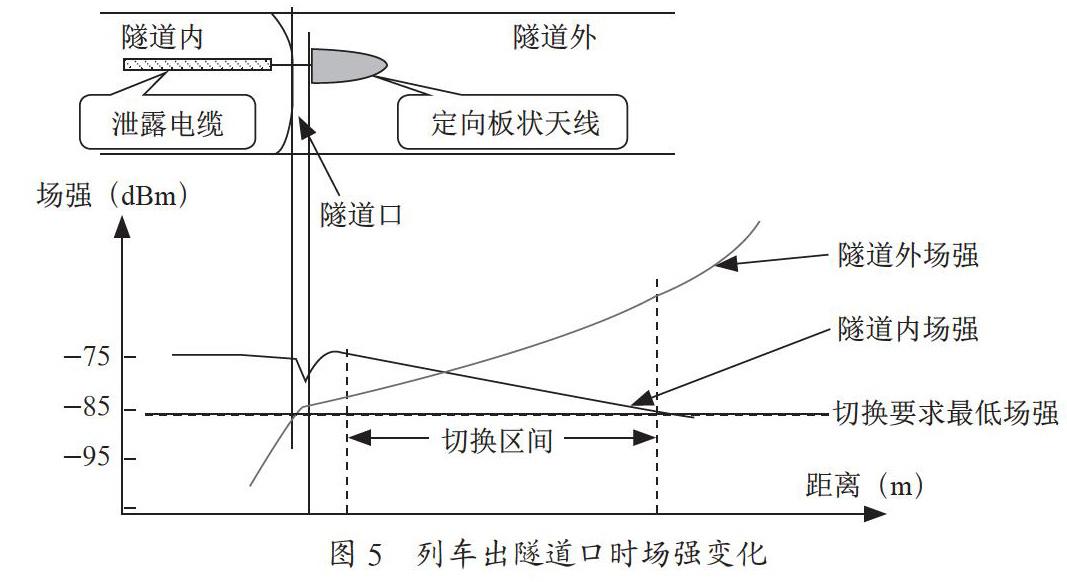

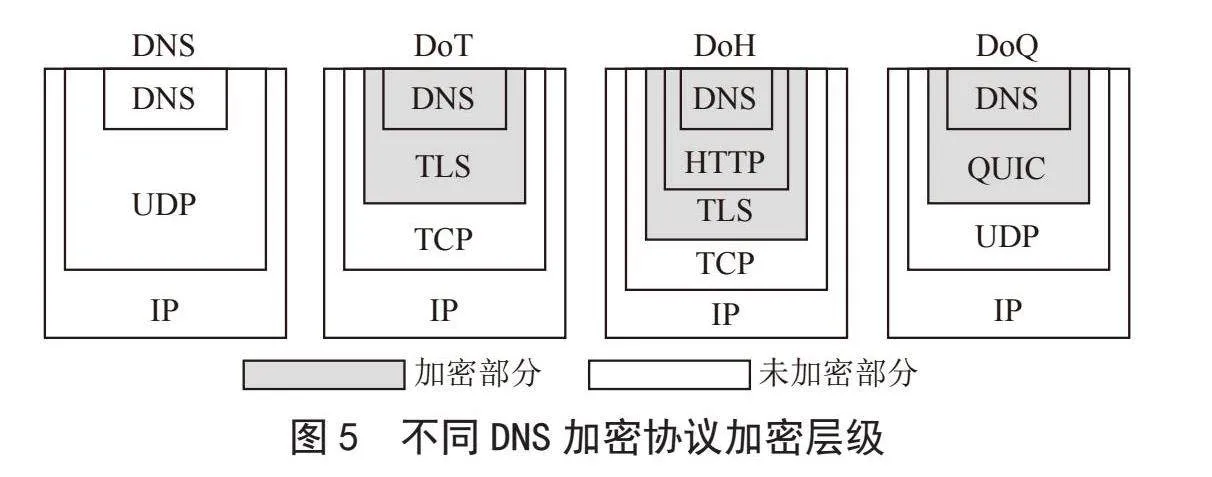

7)加密层级。加密层级的设计反映了不同DNS传输方式对安全性的关注点。DoT在传输层提供加密,通过TLS保护DNS流量;DoH在应用层提供加密,借助HTTP和TLS的组合进行传输;DoQ在传输层提供加密,使用QUIC协议为DNS数据提供安全的传输通道。这种差异化的加密层级设计将不同的性能和安全需求考虑在内,以满足用户和网络系统的多样化需求,具体区别如图5所示。

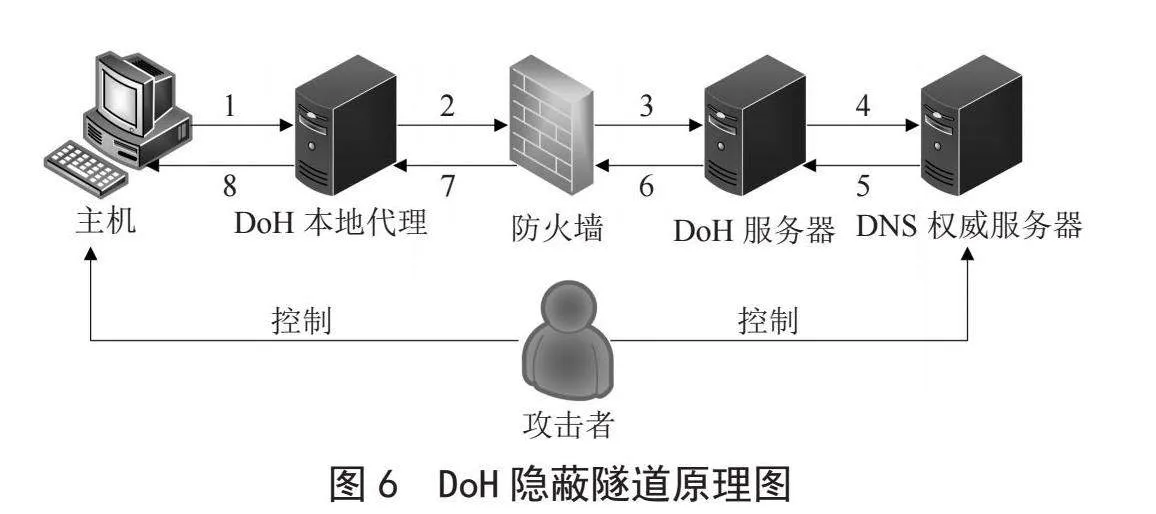

1.6 DoH隐蔽隧道原理

从上一小节可知,在多种加密DNS协议中,只有DoH协议采用的端口是443,与HTTPS协议使用的端口相同。与HTTPS协议共用一个端口让DoH协议拥有更好的隐蔽性,故攻击者多采用DoH协议来传输信息。攻击者利用DoH将DNS隧道封装在HTTPS之内,这使得依赖于检查DNS数据包的检测方法无法奏效。DoH隐蔽隧道的原理如图6所示。

首先,攻击者注册一个域名并将其嵌入到恶意软件中。恶意软件读取泄露的数据并逐行划分。泄露数据的每一部分都被添加到DNS查询中。恶意软件定期向本地DoH代理发送DNS查询,以将DNS查询包装在HTTPS中。本地DoH代理执行标准DoH流程来定位攻击者的注册域名并将DNS查询定向到该服务器。当带有泄露数据的DNS查询到达时,攻击者可以通过分析DNS查询日志来提取所需的数据。然后攻击者服务器发回DNS响应,对被控主机进行命令和控制。

2 DoH隐蔽隧道特征

DoH隐蔽隧道特征可分为三类:流特征,TLS握手特征和统计特征。这三大类特征的综合分析为DoH隐蔽隧道的检测和分析提供了全面而深入的视角。

2.1 流特征

流特征涵盖有关数据包传输过程的重要信息。其中包括DoH数据包的长度、DoH请求和响应包之间的时间间隔,以及整个通信流的持续时间。通过分析这些流特征,我们能够洞察DoH隐蔽隧道通信的模式和规律,例如是否存在异常的数据包大小或通信频率,以及是否有持续时间异常的通信流。流特征的详细内容如下:

1)基础特征。五元组包括源IP地址、目的IP地址、源端口、目的端口和传输协议,这些可视为流的基础特征。在流量收集阶段可根据基础特征识别DoH流量。此外,在流量识别阶段,若IP地址是知名DoH服务器的IP地址,也可由此识别出DoH流量。

2)接收/发送字节大小。在DoH隐蔽隧道中,单个DoH报文所能携带的信息量有限,需要大量的DoH报文来传输数据,这将导致受控主机产生较多的DoH流量。因此若发现某个IP主机发送或接收较多的DoH流量,则可能存在DoH隐蔽隧道。

3)DoH数据包长度。在DoH隐蔽隧道中,攻击者将要传输的数据封装在DoH请求报文Queries字段的域名中,这使得DoH隐蔽隧道中的DoH数据包长度所在区间和正常的DoH数据包有所不同。

4)DoH请求响应包之间的时间间隔。主机发出的DoH请求多半能在本地DoH服务器中找到相应的缓存记录,无须通过迭代查询即能获得最终结果。而在DoH隐蔽隧道中,由于是通过迭代查询进行通信,受控主机发出的DoH请求一般不能在本地DoH服务器中找到相应的缓存记录,只有经过迭代查询才能获得最终结果。因此和正常情况相比,DoH请求响应包之间的时间间隔会更久。

5)流持续时间。DoH隐蔽隧道需要和DoH服务器建立连接且需要经历迭代查询才能完成信息的传递,因此它的流持续时间比正常的DoH流量要长。

2.2 TLS握手特征

虽然DoH协议是加密协议,但它在TLS握手阶段存在不少明文信息。在建立TLS连接的过程中,客户端和服务器首先进行参数协商,其中包括支持的密码套件和证书等,然后生成会话密钥以对通信数据进行加密。这一过程被称为“TLS握手”。握手的首要步骤是客户端向服务器发送一个ClientHello消息,该消息以明文形式传输。ClientHello消息向服务器提供了客户端支持的密码套件和扩展的清单。密码套件清单按照客户端的优先顺序排列,每个密码套件定义一组密码算法,例如ECDHE-ECDSA-AES128-GCM-SHA256。扩展提供了额外的信息,以便服务器支持扩展功能,例如extended_master_secret标识客户端和服务器使用增强型主密钥计算方式。TLS的密码套件和扩展的多样性使其拥有庞大的参数空间,不同的程序通常支持各自独立的密码套件和扩展。这样可以基于ClientHello消息进行TLS指纹识别。针对DoH客户端的TLS指纹称为“DoH客户端指纹”。

Zhan [4]等人通过实验发现:不同编程语言实现的客户端表现出截然不同的指纹特征,而同一客户端在不同操作系统上运行时可能会呈现出多样化的指纹。此外,即便是采用相同编程语言编写的不同DoH客户端,也可能因其实现方法的多样性而呈现出迥然不同的指纹。因此,DoH客户端指纹的独特性为DoH隧道检测提供一种简单而高效的初步方法,比如建立基于TLS指纹的白名单机制。这是因为相较于普通的HTTPS连接,DoH连接通常是由有限数量的应用程序生成的(因为目前大多数应用程序尚未原生支持DoH)。绝大多数DoH连接可能由浏览器生成,而只有很少一部分DoH连接是由DoH代理生成的。在将浏览器和DoH代理的指纹添加到白名单后,如果连接的指纹不匹配白名单,那么该连接极有可能是恶意的。

然而,需要明确的是,尽管DoH指纹本身不能直接揭示DoH隧道的存在,但它们却在实际应用中为防御者提供了有力的引导,指引防御者进行深入的调查。具体而言,DoH指纹是基于DoH连接的首个数据包而生成的,这为防御者提供了在实际数据传输之前就进行早期预警的机会。这一特性在网络安全领域具有极高的价值,因为它允许防御系统在潜在的风险行为发生之前及时做出反应。

在实际操作中,为了确保指纹的准确性和实用性,需要不断地收集和更新DoH指纹数据库。这一过程不仅需要获知新应用程序和版本的指纹,还需关注已有应用程序的可能更新,以确保数据库的完备性。然而,从支持TLS的应用程序数量庞大这一角度来看,支持DoH的应用程序数量相对较少。这样使DoH指纹数据库的维护成本相对较低,因为更新的频率相对较低且规模相对较小。

此外,已存在的与TLS指纹相关的工具链在DoH指纹的收集和分析中具有广泛的适用性。这不仅减轻了新工具的开发成本,还提高了整个安全生态系统的运行效率。借助这些工具链,研究人员和安全专业人员可以更加高效地进行DoH指纹的管理和分析,从而更好地理解和应对新型的网络威胁。

总体而言,基于TLS指纹的DoH隧道检测方法虽然并非绝对完美,但其却在网络安全策略中充当着重要的角色。它为防御者提供了及时发现潜在风险的机制,并为进一步的安全措施提供了有力的支持。因此,对于网络安全领域而言,持续投入精力维护DoH指纹数据库以及充分利用已有的工具链,二者在确保网络安全防线稳固方面都是不可或缺的步骤。

2.3 统计特征

为了更准确地描绘DoH隐蔽隧道的行为特征,对DoH数据包长度、DoH请求响应包之间的时间间隔、流持续时间等流特征进行二次处理,以提取相应的统计特征。

在这一过程中,对DoH数据包长度进行统计特征提取有助于深入理解数据包大小的分布和变化趋势。通过分析数据包长度的中位数、众数等,我们能够把握DoH隐蔽隧道通信中的典型数据包大小,能够判断是否存在异常或异常变化。

同时,关注DoH请求响应包之间的时间间隔以及流的持续时间,也为我们做进一步的分析提供重要依据。通过对时间特征的二次处理,可以计算得到统计信息(如平均间隔时间、最大间隔时间等),有助于了解DoH隧道通信的时间模式和行为频率。

这种二次处理和特征提取的方法不仅有助于简化原始数据,还能够揭示DoH隐蔽隧道中隐藏的信息,为进一步的分析和检测提供了重要的依据。通过综合分析数据包长度、时间间隔、流持续时间等方面的统计特征,我们能够更加全面、更为深入地理解DoH隐蔽隧道的通信模式,从而更加高效地完成网络安全领域的检测和防御工作。统计特征的详细内容如下:

1)平均值(Mean)。平均值是指一组数据所有数值的总和除以数据个数计算所得的结果。它是对数据集中各个值的平均集中趋势的度量。平均值的计算方法是将所有数值相加,然后除以数据个数。

2)中位数(Median)。中位数是指将一组数据按大小排列后居于中间位置的值。如果数据集中的数据数量为奇数,那么中位数是中间的那个数;如果数据集中的数据数量为偶数,中位数是中间两个数的平均值。中位数不受极端值(离群值)的影响,因此在描述数据集的中心位置时更具鲁棒性。

3)众数(Mode)。众数是一组数据中出现频率最高的值。一个数据集可以有一个众数,多个众数,也可以没有众数。众数用于描述数据集的集中趋势,尤其是在面对具有明显峰值或集中趋势的数据分布时,众数就显得尤为重要。

4)方差(Variance)。方差是用来衡量一组数据分散程度的统计量。它是每个数据值与平均值差的平方的平均值。方差越大表示数据的分散程度越高。

5)标准差(Standard Deviation)。标准差是方差的平方根,用于衡量一组数据的离散程度。标准差的单位与原始数据相同,因此相比方差更容易解释和比较。

6)变异系数(Coefficient of Variation)。变异系数是指标准差与平均值之比,通常以百分比表示。它提供一种相对度量,可以用来比较不同单位或不同尺度下的变异程度。

7)相对于中位数的偏度(Skewness with Respect to Median)。偏度是指描述数据分布形状的统计量,用于衡量数据分布的不对称性。当偏度为正时,表示数据右偏,即数据尾部延伸到右侧;当偏度为负时,表示数据左偏,即数据尾部延伸到左侧。

8)相对于众数的偏度(Skewness with respect to Mode)。这是一种特殊的偏度度量,其中数据的不对称性是相对众数而言的。这种度量方式兼顾了众数的影响,使得在存在多个众数或没有众数的情况下对数据分布的描述更为全面。

3 DoH数据集

DoH隐蔽隧道检测离不开DoH数据集的支持。DoH数据集主要分为两类,一类是公开数据集,另一类是通过使用DoH隐蔽隧道流量产生工具自行收集的私有数据集。下面对数据集的相关情况做一介绍,包括公开数据集概况、数据集收集环境和DoH隐蔽隧道流量产生工具。

3.1 公开数据集

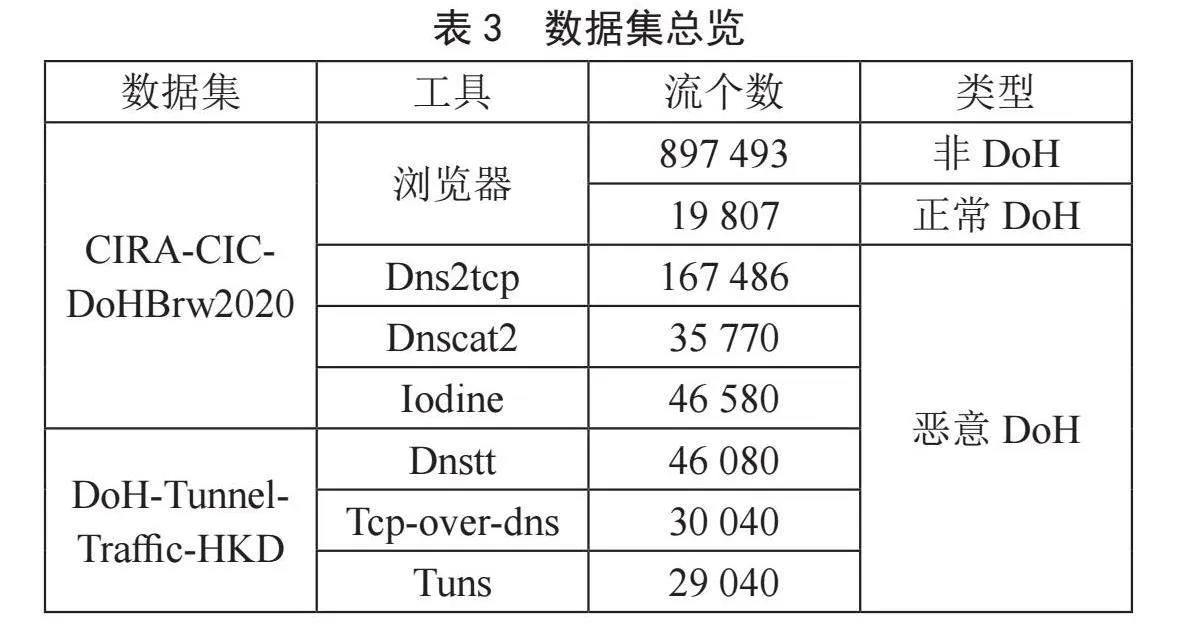

研究人员最开始使用的是传统未加密DNS的隧道工具,通过代理转换为DoH,在实验室环境下收集流量。这种数据集不包括已经具备DoH能力的恶意软件样本或泄漏工具的流量,代表数据集是CIRA-CIC-DoHBrw2020 [5]。随着研究的不断深入,研究人员开始使用具备DoH能力的泄漏工具进行更为真实的DoH隧道检测场景数据收集,代表数据集是DoH-Tunnel-Traffic-HKD [6]。

CIRA-CIC-DoHBrw2020和DoH-Tunnel-Traffic-HKD都是用于研究和分析DoH隧道流量的公开数据集。CIRA-CIC-DoHBrw2020是由加拿大互联网注册管理机构(Canadian Internet Registration Authority, CIRA)和加拿大网络安全创新中心(Canadian Institute for Cybersecurity, CIC)联合开发的,被广泛应用于DoH隧道检测领域。这个数据集极具权威性,许多研究工作都是以该数据集为研究基础。

DoH-Tunnel-Traffic-HKD可以视为对CIRA-CIC-DoHBrw2020的补充。它在搭建实验环境时参考了CIRA-CIC-DoHBrw2020,收集了由Dnstt、Tcp-over-dns和Tuns生成的DoH隧道流量。通过使用Dohlyzer,它从生成的PCAP文件中提取了与CIRA-CIC-DoHBrw2020相同的统计流量特征。数据集的详细情况可以在表3中找到,而提取的特征则列在表4中。

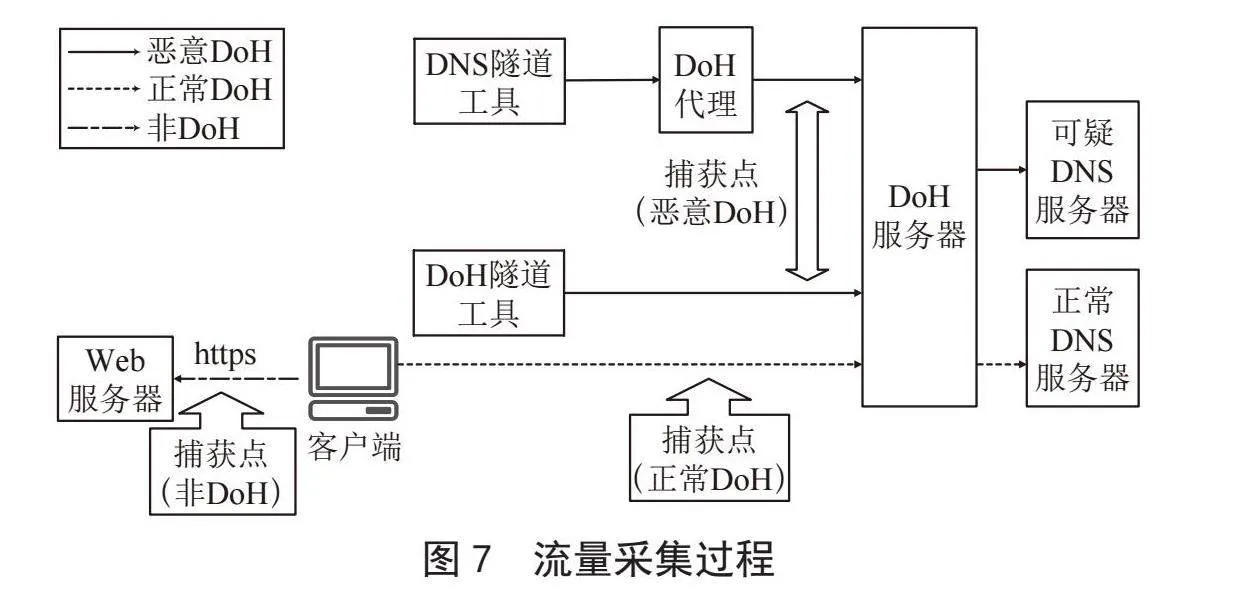

3.2 数据收集

研究人员对正常的网络流量进行两类采集:非DoH的加密流量和正常的DoH流量。在用户使用HTTPS协议通过浏览器访问Web服务器期间,研究人员可以收集非DoH的加密流量。而在用户通过支持DoH的浏览器访问Web服务器期间,研究人员则可以采集正常的DoH流量。针对恶意的DoH流量,研究人员主要关注DoH隐蔽隧道工具生成的流量。这类工具可以分为两大类别:一类可以直接连接到DoH服务器,而另一类需要通过DoH代理中转之后才能连接到DoH服务器。研究人员的采集流程将重点关注这些恶意DoH流量的探测和分析。具体的采集过程如图7所示。

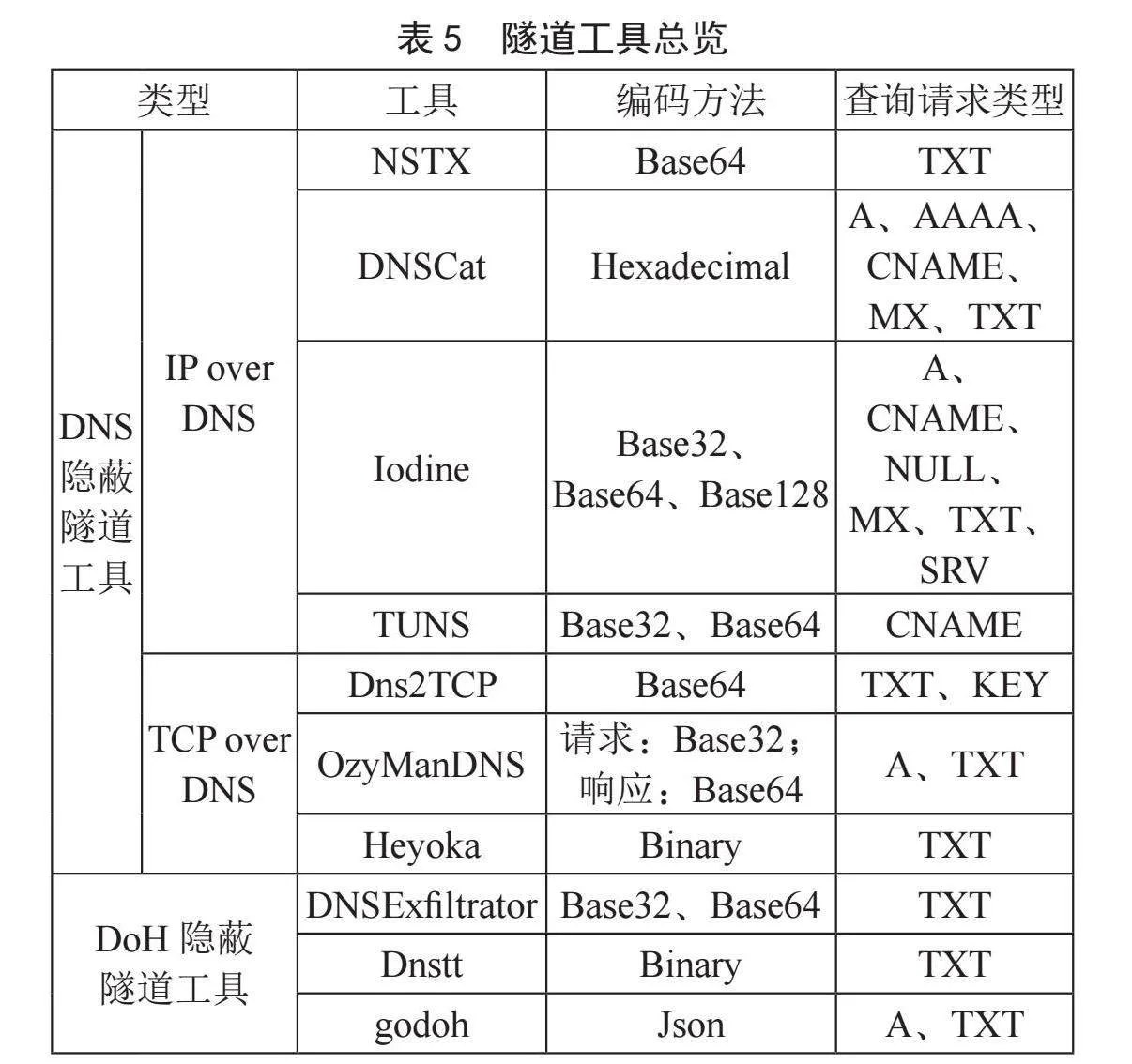

3.3 DoH隐蔽隧道流量产生工具

DoH隐蔽隧道流量产生工具主要分为两类,一类是DNS隐蔽隧道工具,这类工具通过DoH代理将DNS流量转变为DoH流量;而另一类是DoH隐蔽隧道工具,这类工具可以直接和DoH服务器相连产生DoH流量。不同工具的比较如表5所示。

3.3.1 DNS隐蔽隧道工具

DNS隐蔽隧道工具根据数据封装的抽象层级分为两类,IP over DNS隧道和TCP over DNS隧道。IP over DNS隧道将IP数据包封装在DNS隧道中,代表工具有NSTX、DNSCat2、Iodine和TUNS等:

1)NSTX [7]是最早实现基于DNS的IP隧道的工具。为了将数据编码到查询请求里,NSTX采用了非标准的Base64编码方法,这种编码方法通过在DNS RFC规定的63个字符中添加字符“_”来实现。该隧道通过tun0接口建立,而回复则以TXT记录的形式进行编码。NSTX需要在外部网络的C2服务器上运行,同时要求客户端和服务器具备特殊的内核配置。

2)DNSCat [8]由服务器和客户端组成,采用Java编写而成。它是一个快速、高效且高度可配置的跨平台工具。该隧道是通过ppp0接口创建的,回复中的数据被封装在CNAME记录中。相较于NSTX,DNSCat无须特殊的内核配置,使用起来更加灵活。

3)Iodine [9]使用Base32或非标准的Base64编码来对数据进行编码(可根据需要选择)。回复则以NULL记录的形式发送。此外,Iodine采用了EDNS0,这是一种DNS扩展,允许DNS数据包的长度超过最初在RFC 1035中提出的512字节。NSTX和Iodine都将IP数据包分割成多个DNS数据包并分别发送,然后在最终目标处重新组装这些IP数据包,类似于IP分片的处理方式。

4)TUNS [10]专门在类UNIX系统(包括客户端和服务器)上运行,将数据封装在CNAME字段中。与NSTX和Iodine不同,TUNS不会将IP数据包分割成较小的DNS数据包。TUNS客户端定期使用短查询来轮询恶意服务器,通过使用缓存来避免DNS服务器重复查询。已经证明TUNS可以在各种网络中运行。

TCP over DNS隧道将TCP数据包封装在DNS隧道中,代表工具有Dns2TCP、OzyManDNS和Heyoka等:

1)Dns2TCP [11]包括服务器端和客户端两个部分。服务器端维护一个资源列表,每个资源都是一个本地或远程服务,监听TCP连接。客户端监听预定义的TCP端口,并通过DNS将每个传入的连接中继到最终服务。信息被封装在TXT字段中。与IP-over-DNS工具不同,Dns2TCP的客户端没有定期的轮询活动。

2)OzyManDNS [12]基于四个Perl脚本。其中两个脚本允许用户使用DNS上传和下载文件。另外两个脚本形成一个服务器客户端对。服务器模拟DNS服务器,在端口53上监听传入的DNS请求。客户端将输入转换为DNS请求,然后将请求发送到指定的域。这两个脚本可以与SSH一起使用来创建隧道。用户需要手动映射端口以通过生成的隧道来传递流量。这些脚本对应用程序来说是透明的。

3)Heyoka [13]使用二进制编码和EDNS(0)提升了传输效率。此外,Heyoka可以将流量分散到多个域名服务器上,并伪装网络内其他主机的源地址。这样,流量特征会在整个内部网络中传播,使得隧道端点更难以被发现。

3.3.2 DoH隐蔽隧道工具

DoH隐蔽隧道工具主要利用DoH协议进行数据泄露,它们一般可以和DoH服务器直连。同时为了适应不同的网络环境,这些工具一般都支持DNS协议。

DNSExfiltrator [14]主要利用DNS协议进行隐蔽数据泄露。该工具采用的是客户端/服务器(C/S)模式,其中服务端由Python实现(dnsexfiltrator.py),而客户端则提供有C#源码,通过csc.exe编译为可在Windows上运行的可执行文件。此外,还提供了作者封装为JavaScript和Powershell脚本的客户端启动选项。除了利用DNS协议进行隐蔽数据泄露之外,在使用h参数后,DNSExfiltrator可以使用Google或CloudFlare的DoH服务器执行DoH隐蔽隧道。卡巴斯基在2020年8月发现APT组织Oilrig (APT34)一直在使用DNSExfiltrator进行潜在的隐蔽数据泄露。

Dnstt [15]是一个功能强大的DoH隐蔽隧道工具,自身所拥有的多种特性使其在网络通信中具有广泛的适用性:首先,Dnstt支持多种解析器,其中包括DoH和DoT。这使得它能够在通信过程中采用加密的方式提高数据传输的安全性。与此同时,Dnstt并不提供TUN/TAP网络接口,也不提供SOCKS或HTTP代理接口。相反,它仅提供本地TCP套接字和远程TCP套接字之间类似netcat的连接。这种设计使Dnstt更加灵活,用户可以轻松自如地配置连接。此外,Dnstt的客户端和服务器可以同时发送和接收数据,无须等待一个查询得到响应后再发送下一个查询。通过支持同时进行多个查询,Dnstt进一步提升了性能。这对于需要高吞吐量和低延迟的应用场景尤为有益。最后,Dnstt采用噪声协议对隧道进行端到端加密和身份验证,与DoH/DoT加密分开。这有助于确保通信过程中的数据安全,保护数据免受窃听和篡改。

godoh [16]是一个基于Golang编写的概念验证命令和控制框架,其独特之处在于采用DoH作为其主要传输介质。这一框架不仅展示了对DoH的灵活使用,同时还支持传统DNS,为用户提供了更多的选择。使用DoH的情况下,godoh能够借助Google和Cloudflare等提供商的服务发起命令和进行控制。这意味着在通信过程中,数据可以通过加密的HTTPS通道进行传输,提高了通信的安全性和隐蔽性。同时,支持传统DNS的特性使Godoh具有更大的灵活性,能够适应不同的网络环境和配置。

4 DoH隐蔽隧道检测方法

如图8所示,我们可以从检测粒度、模型和特征三个维度对DoH隐蔽隧道检测方法进行分类。

4.1 检测粒度

检测粒度在DoH隐蔽隧道检测中发挥着重要作用,它决定了我们对网络流量中DoH隧道进行检测和识别时所关注细节的程度。目前的研究主要集中在三个不同的检测粒度层面,以全面了解和识别DoH隐蔽隧道。

首先,最基本的粒度是在加密流量中精确识别DoH流量。Vekshin等人[17]着重于提高DoH的准确识别率。该研究从HTTPS扩展IP流数据中提取特征,采用五种机器学习方法进行评估,以找到最佳的DoH分类器。实验结果表明,该方法的DoH识别准确率为99.9%以上,为识别DoH隐蔽隧道奠定了坚实的基础。

其次,研究开始专注于区分恶意DoH和正常DoH流量。Montazerishatoori等人[5]提出一种新的两层检测架构,首先对DoH流量和非DoH流量进行分类,然后在第二层对正常DoH流量和恶意DoH流量进行更详细的划分。为了开展这项研究,研究人员捕获了网络中的良性DoH、恶性DoH和非DoH加密流量,并创建了一个标记数据集(CIRA-CIC-DoHBrw-2020)。这种两层分类法有助于进一步提高检测的精准性。

最后,研究人员在恶意DoH流量中识别生成加密DNS流量的恶意DoH隧道工具上倾注更多精力。Mitsuhashi等人[18]利用机器学习技术对DoH流量进行识别,并在识别恶意DoH隧道工具方面取得了显著的成效,达到97.22%的准确率。这种细粒度的检测有助于及时发现和阻止潜在的网络威胁。

综上所述,当前的DoH隐蔽隧道检测研究从不同的粒度层面进行了深入的探讨,从基础DoH流量识别到更细致的区分,再到识别生成恶意DoH流量的恶意DNS隧道工具。这些研究为提高DoH隐蔽隧道检测水平提供了理论依据和技术支撑。

4.2 模型分类

模型可分为基于机器学习的检测方法和基于深度学习的检测方法。

4.2.1 基于机器学习的检测方法

在基于机器学习的检测方面,Singh等人[19]使用各种机器学习分类器来检测DoH环境中DNS级别的恶意活动。实验是在公开数据集CIRA-CIC-DoHBrw-2020上进行的。实验结果表明,随机森林和梯度提升分类器是解决上述问题的绝佳选择。Khodjaeva等人[20]提出了“流量熵”的概念,以加强流量统计特征,便于识别DOH隧道中的恶意行为。评估了5种机器学习分类器,使用这些特征来识别不同公开数据集中的恶意行为。评估结果表明,当前4个数据包的流量统计特征被熵增强时,决策树分类器实现了99.7%的F1值。

以下几项研究使用相同的数据集得出了类似的结果。Banadaki [21]的结果证实了LightGBM和XGBoost在准确性方面优于其他算法,达到了100%的准确率。Alenezi等[22]研究了所提出的机器学习方法能否对隧道工具进行分类。XGBoost和RF分类器的准确率超过了99%。Behnke等人[23]引入一种特征选择方法,通过减少过拟合的方式来提高分类准确性。在准确性和训练时间方面,LightGBM的表现更加突出。Mitsuhashi等人[6]提出一种检测恶意DNS隧道的工具。在两个数据集CIRA-CIC-DoHBrw-2020和DoH-Tunnel-Traffic-HKD上进行性能评估。结果证实,该系统使用LightGBM分类器检测工具的准确率高达98.02%。

除了实现高准确性的DoH流量检测外,研究人员还注重实现机器学习模型决策制定的透明性和可解释性。Zebin等人[24]使用新颖的机器学习框架实施了可解释的AI解决方案。使用公开可用的CIRA-CICDoHBrw-2020数据集来开发行之有效的解决方案,以检测DoH攻击并对其进行分类。其提出的平衡堆叠随机森林在分类任务中实现了非常rYoaq7X3K6ZVqcVw8F2wtA==高的精度(99.91%)、召回率(99.92%)和F1分数(99.91%)。使用可解释的AI方法和Shapley加法解释(SHAP)值说明了个体特征对模型决策制定的影响。强调了潜在的特征贡献,试图从模型中找出透明和可解释的结果。

4.2.2 基于深度学习的检测方法

在基于深度学习的检测方面,Huang等人[25]解决了通过评估多个机器学习模型来检测恶意DoH流量的问题。他们优化了几个模型的超参数,并在精度、准确性、召回率和F1分数方面进行了比较。他们得出的结论是,相较于KNN、1D卷积神经网络(CNN)、2D CNN和长短时记忆(LSTM)模型,RF和DT模型的性能最佳。训练和测试是在CIRA-CIC-DoHBrw-2020数据集上进行的。

Casanova等人[26]对公开数据集CIRA-CICDoHBrw-

2020进行了预处理(包括特征选择和数据不平衡处理),以加强深度学习模型的泛化。在特征选择时删去了前六个特征,并采用重采样的方式来处理数据不平衡的问题。开发了深度学习模型(包括LSTM模型和BiLSTM模型),模型在DoH流量分类上具有高精度的特点。虽然这两种模型都取得了良好的性能,但BiLSTM模型在准确性和计算时间方面都比LSTM模型表现得更好,超过了99%。Ding等人[27]提出一种基于变分自编码器的端到端异常检测模型,该模型引入了注意力机制,使用基于双向GRU的网络来自动学习特征。在流级别对原始流序列数据进行建模并检测DoH隐蔽隧道。Zou等人[28]使用了N-shot学习,他们的模型名为Depl,输出用户访问的网站。Depl使用BiLSTM提取输入数据的特征,包括数据包大小的序列。在封闭环境中,仅使用5个样本就足以实现约86%的准确率,取得了显著的成果。Al-Fawareh等人[29]将双向循环神经网络(RNNs)和统计方法相结合,在特定数据集上实现了非常好的准确性。

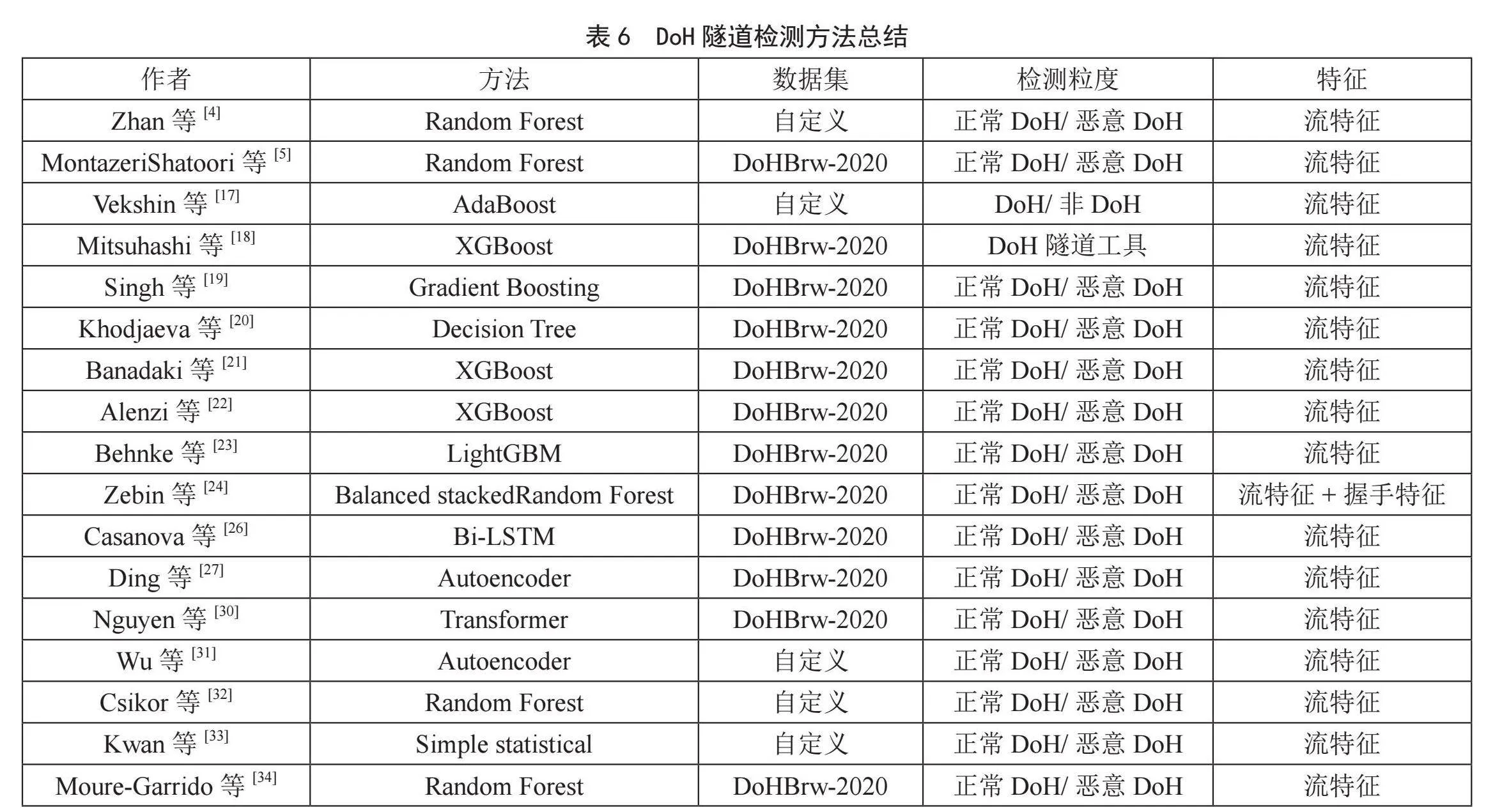

Nguyen等人[30]提出一种基于Transformer架构的两层检测方法,作为一种有效的DoH隧道检测模型。第一层分隔DoH和HTTPS流量。第二层将合法的DoH流量和恶意的DoH流量区分开来。在此基础上,实现了一个功能齐全的DoH隧道检测解决方案,可以将其集成到企业网络的安全操作系统。该系统是一个端到端的检测系统,通过采集HTTPS流量跟踪信息并进行存储和分析,检测恶意DoH流量,向网络管理员发出告警。与传统监督式机器学习方法相比,其主要优势在于训练需要较少的标记数据,相比于其他研究,训练仅需约20%的标记数据,F1分数超过99%。相关文献的全面总结如表6所示。

4.3 检测特征

传统机器学习方法在DoH隐蔽隧道检测中通常依赖人工提取的特征。这些特征可以分为两类:流特征和TLS握手特征。流特征是从DoH流量中提取的一组用来描述特定流的属性或统计信息,如流量大小、请求频率、域名长度等。大部分研究采用流特征作为检测依据,因为它们能提供关于流量行为的重要信息。

然而,只有少数研究采用了TLS握手特征。其中,文献[4]中提出一种用于检测基于DoH的数据泄露的方法。研究人员将检测分为两个阶段。在第一阶段,他们测试了TLS数据并与DoH客户端的指纹进行对比,对比后发现,DoH客户端的指纹通常是唯一的。在第二阶段,他们构建了基于流特征的分类器用以检测DoH隧道,并测试了3个分类器(AdaBoosted DT、RF和LR),他们还研究了DNS服务器位置对检测准确性的影响。该方法可以有效地检测出基于DoH的数据泄露,为网络安全提供保障。

尽管流特征在现有研究中被广泛采用,但对TLS握手特征的研究还相对较少。将这两类特征结合起来进行综合分析,有助于更全面地检测和阻止DoH隐蔽隧道的使用。特别是对TLS握手特征的深入研究,可以提供更多的信息来区分正常的DoH流量和潜在的隐蔽隧道流量,从而提高检测的准确性和可靠性。

5 存在问题

尽管对检测DoH隐蔽隧道的研究已经取得了一些进展,但却依然面临一些尚未解决的问题。首先,低通量的隐蔽传输使得检测更加困难,因为传输量小容易混淆于正常的网络流量中。其次,由于实际流量难以获取且使用情况存在多样性,现有研究往往基于小样本数据,这样就限制了检测方法的普适性。此外,通信协议和前沿技术的不断涌现,也给DoH隐蔽隧道检测带来了挑战,需要不断地更新和优化检测方法以适应新协议的变化。这些问题的存在影响了对隐蔽传输威胁灵活应对、有力反击的能力。未来的研究致力于解决这些挑战,以提高对DoH隐蔽隧道的有效检测。

5.1 低通量问题

DoH隐蔽隧道的检测涉及高通量和低通量两种不同的场景。高通量隐蔽隧道在短时间内传输大量数据,使得在较短的时间窗口内对其进行检测相对容易。相反,低通量隐蔽隧道则以长时间低频率的方式传输数据,其较强的隐蔽性使检测人员在短时间内难以实现有效检测。目前,已有的检测方法主要侧重于高通量的场景,而随着先进持续性威胁(APT)攻击的兴起,越来越多的攻击者开始采用低通量隐蔽隧道来实现数据泄漏。

高通量隐蔽隧道通常在短时间内迅速传输大量数据,因此在检测时可以重点关注瞬时的数据流量。然而,低通量隐蔽隧道的特点在于其在较长时间内低频率传输数据,这意味着流量行为相对隐蔽,难以在短时间内观察到显著的变化。攻击者可以通过控制数据回传频率和大小的方式,使流量行为特征不那么明显,从而增加DoH隐蔽隧道的检测难度。

由于低通量隐蔽隧道不易被察觉,使其成为一些高级威胁行为的优选载体。攻击者能够更为巧妙地规避网络安全防护,逃避传统检测方法。因此,随着DoH隐蔽隧道的广泛使用,研究和探索更加智能和灵活的检测方法对于有效应对低通量隐蔽隧道攻击至关重要。

5.2 小样本问题

DoH小样本问题是指在研究和检测DoH隐蔽隧道时,由于实际恶意流量难以获取导致使用的样本数据规模相对较小,从而无法准确反映网络环境中的实际情况。这一问题影响了DoH隐蔽隧道检测方法的普适性和可靠性,因为狭窄的样本数据可能无法涵盖所有潜在的变化和威胁。

首先,由文献[35-36]可知,DoH作为一种新兴的加密DNS协议,其应用正在全球范围内不断扩大。然而,由于DoH相对较新,实际恶意流量难以全面获取,相关的样本数据相对有限。狭小的样本空间可能无法捕捉到在真实网络环境中存在的各种使用情境和变化。

其次,DoH隐蔽隧道的使用方式和行为多种多样,攻击者可以采取不同的策略来规避检测系统。这意味着对DoH隐蔽隧道的研究和检测需要兼顾各种不同的攻击场景和模式。如果研究所依赖的样本数据集过小,就难以涵盖这种多样性,导致检测方法存在局限性。

此外,小样本问题也影响了对DoH隐蔽隧道行为模式和特征的充分理解。在小样本情况下,可能会错过一些潜在的关键特征,从而使所开发的检测方法在真实场景中的适用性受到限制。这可能导致检测方法在面对未知的攻击变体时表现不佳,因为这些变体可能在有限的样本数据中未有涉及。

5.3 新协议问题

随着互联网技术的不断发展,新兴的DNS加密协议不断涌现,其中最近出现的DoQ协议为加密DNS方案带来新的挑战。DoQ是一种通过QUIC协议实现的加密DNS方案,QUIC是由谷歌提出的基于UDP的传输层协议,巧妙地整合了TCP和TLS协议的特性,并通过UDP实现。DoQ的出现使DoH隐蔽隧道检测面临更为严峻的考验。

QUIC协议设计的独到之处是显著减少了连接延迟。相较于传统TCP协议的三次握手,QUIC协议能够在一次握手中建立安全有效的连接。这种独有的设计使DoQ协议能够以更快的速度建立安全通信,提供了对传输层安全性的强化,确保DNS查询的机密性和完整性。这对于保护用户隐私,防范中间人攻击,以及提高不可靠网络环境中的安全性都具有重要意义。然而,DoQ协议的出现也引发一系列新的问题,特别是在DoH隐蔽隧道检测方面。具体表现如下:

1)DoQ协议的快速连接可能会使传统的检测方法失效,因为它不再遵循传统TCP协议的握手过程。这就增加了检测的难度,要求安全专家和研究人员重新评估和调整他们的检测方法。

2)QUIC协议的特性使DoQ协议的流量更难以被传统网络监控和审查工具检测到。QUIC通过单个连接实现多路复用,将多个流量合并在一个连接中,这种复杂性增加了检测系统对流量行为的解析难度。攻击者可以充分利用这些特性,更巧妙地伪装DoQ协议的流量,进一步提高了检测的难度。

3)此前的DNS加密方案大都采用TLS1.2协议,而DoQ协议采用TLS1.3协议。相较于TLS1.2协议,TLS1.3协议进行了充分的优化和简化。在TLS1.3中,握手阶段的改进主要包括更强大的密钥协商方式、更简化的记录层协议更改,以及支持0-RTT模式等。这些改进提升了协议的性能和安全性,但同时也增加了对外部观察者进行指纹采集的难度。这也对检测提出了更高一级的挑战。

6 结 论

DoH协议解决了DNS协议因明文传输和无认证机制带来的安全隐私问题,但DoH协议的加密性和由此带来的对第三方监管的不透明性,使其成为攻击者传输敏感信息的可乘之机。

本文深入调研了DoH隐蔽隧道检测领域,对DNS加密的现状进行了总结,并详细介绍和比较了现有的DNS加密协议。对DoH隐蔽隧道检测的特征(流特征、TLS握手特征和统计特征)进行了梳理。对本研究所采用的DoH隐蔽隧道检测数据集(数据集的收集环境和生成数据集的隧道工具)进行了介绍。

在此基础上,对现有DoH隧道检测研究进行了分类,具体从检测粒度、模型和特征这三个维度进行了详细的分析。在检测粒度方面,研究从在加密流量中精确识别DoH流量,到区分恶意DoH和正常DoH流量,再到在恶意DoH流量中识别生成加密DNS流量的恶意DNS隧道工具,呈现出逐渐细化的趋势。在模型使用方面,初期采用传统机器学习模型,后来逐渐转向采用深度学习模型进行研究。在特征方面,研究最初关注流特征,但随着研究的不断深入,TLS握手特征逐渐成为研究者关注的焦点。

最后,总结了当前DoH隐蔽隧道检测存在的问题,并对未来进行了展望。当前存在的问题包括低通量、小样本和新协议等问题。低通量问题涉及攻击者为了绕过检测,故意控制数据传输速率导致隐蔽隧道中数据传输量较少,使检测人员难以在短时间内检测到隐蔽隧道。小样本问题则涉及难以获取真实恶意DoH流量导致样本数量有限,使相关研究可能面临数据量不足的挑战。新协议问题涉及不断涌现的DNS加密协议,要求检测技术能够快速应对新协议的出现,以确保对不断演变的DNS加密隐蔽隧道进行有效检测。可以预见,这三个问题也是未来研究的主要方向。

参考文献:

[1] TURING A,YE G S. Godlua Backdoor Analysis Report [EB/OL].(2019-07-01).https://blog.netlab.360.com/an-analysis-of-godlua-backdoor/.

[2] CIMPANU C. Iranian Hacker Group Becomes First Known APT to Weaponize DNS-over-HTTPS (DoH) [EB/OL].(2020-08-04).https://www.zdnet.com/article/iranian-hacker-group-becomes-first-known-apt-to-weaponize-dns-over-https-doh/.

[3] HACQUEBORD F,HILT S,MERCES F. Cyclops Blink Sets Sights on Asus Routers [EB/OL].[2023-11-15].https://www.trendmicro.com/en_us/research/22/c/cyclops-blink-sets-sights-on-asus-routers--.html.

[4] ZHAN M Q,LI Y,YU G X,et al. Detecting DNS over HTTPS Based Data Exfiltration [J/OL].Computer Network,2022,209[2023-11-05].https://doi.org/10.1016/j.comnet.2022.108919.

[5] MONTAZERISHATOORI M,DAVIDSON L,KAUR G,et al. Detection of DoH Tunnels Using Time-series Classification of Encrypted Traffic [C]//2020 IEEE Intl Conf on Dependable, Autonomic and Secure Computing, Intl Conf on Pervasive Intelligence and Computing, Intl Conf on Cloud and Big Data Computing, Intl Conf on Cyber Science and Technology Congress.Calgary:IEEE,2020:63-70.

[6] MITSUHASHI R,JIN Y,IIDA K,et al. Malicious DNS Tunnel Tool Recognition using Persistent DoH Traffic Analysis [J].IEEE Transactions on Network and Service Management,2023,20(2):2086-2095.

[7] SOURCEFORGE.NSTX [EB/OL].[2023-11-20].http://nstx.sourceforge.net/.

[8] Github.avitex/rust-DNSCat [EB/OL].[2023-11-15].https://github.com/avitex/rust-dnscat.

[9] Iodine [EB/OL].(2023-04-17).[2023-11-05].http://code.kryo.se/iodine/.

[10] Inussbaum/tuns [EB/OL].[2023-11-15].https://github.com/lnussbaum/tuns.

[11] DNS2TCP [EB/OL].[2023-11-12].http://www.hsc.fr/ressources/outils/dns2tcp/index.html.en.

[12] janprunk/ozymandns [EB/OL].[2023-11-10].https://github.com/janprunk/ozymandns.

[13] xant/heyoka-unix [EB/OL].[2023-11-12].https://github.com/xant/heyoka-unix/blob/master/src/master.c.

[14] ArnoOx/DNSExfiltrator [EB/OL].[2023-11-15].https://github.com/Arno0x/DNSExfiltrator.

[15] Mygod/dnstt [EB/OL].[2023-11-09].https://github.com/Mygod/dnstt.

[16] sensepost/godoh [EB/OL].[2023-11-07].https://github.com/sensepost/godoh.

[17] VEKSHIN D,HYNEK K,CEJKA T. DoH Insight: Detecting DNS over HTTPS by Machine Learning [C]//Proceedings of the 15th International Conference on Availability, Reliability and Security (ARES 20).Ireland:Association for Computing Machinery,2020:1-8.

[18] MITSUHASHI R,SATOH A,JIN Y,et al. Identifying Malicious DNS Tunnel Tools from DoH Traffic Using Hierarchical Machine Learning Classification [C]//24th International Conference. [S.I.]:Springer,2021:238-256.

[19] SINGH S K,ROY P K. Detecting Malicious DNS over HTTPS Traffic Using Machine Learning [C]//2020 International Conference on Innovation and Intelligence for Informatics, Computing and Technologies (3ICT).Sakheer:IEEE,2020:1-6.

[20] KHODJAEVA Y,ZINCIR-HEYWOOD N. Network Flow Entropy for Identifying Malicious Behaviours in DNS Tunnels [C]//Proceedings of the 16th International Conference on Availability, Reliability and Security.Vienna:Association for Computing Machinery,2021:1-7.

[21] BANADAKI Y M. Detecting Malicious DNS over HTTPS Traffic in Domain Name System Using Machine Learning Classifiers [J].Journal of Computer Sciences and Applications,2020,8(2):46-55.

[22] ALENEZI R,LUDWIG S A. Classifying DNS Tunneling Tools for Malicious DoH Traffic [C]//2021 IEEE Symposium Series on Computational Intelligence (SSCI). Orlando:IEEE,2021:1-9.

[23] BEHNKE M,BRINER N,CULLEN D,et al. Feature Engineering and Machine Learning Model Comparison for Malicious Activity Detection in the DNS-over-HTTPS Protocol [J].IEEE Access,2021,9:129902-129916.

[24] ZEBIN T,REZVY S,LUO Y. An explainable AI-based Intrusion Detection System for DNS over HTTPS (DoH) Attacks [J].IEEE Transactions on Information Forensics and Security,2022,17:2339-2349.

[25] HUANG Q,CHANG D L,LI Z. A Comprehensive Study of DNS-over-HTTPS Downgrade Attack [C]//10th USENIX Workshop on Free and Open Communications on the Internet (FOCI 20).[S.I.s.n.],2020:1-8.

[26] CASANOVA L F G,LIN P C. Generalized Classification of DNS over HTTPS Traffic with Deep Learning [C]//2021 Asia-Pacific Signal and Information Processing Association Annual Summit and Conference (APSIPA ASC).Tokyo:IEEE,2021:1903-1907.

[27] DING S,ZHANG D Q,GE J G,et al. Encrypt DNS Traffic: Automated Feature Learning Method for Detecting DNS Tunnels [C]//2021 IEEE Intl Conf on Parallel & Distributed Processing with Applications, Big Data & Cloud Computing, Sustainable Computing & Communications, Social Computing & Networking (ISPA/BDCloud/SocialCom/SustainCom). New York City:IEEE,2021:352-359.

[28] ZOU F T,MENG D C,GAO W T,et al. DePL: Detecting Privacy Leakage in DNS-over-HTTPS Traffic [C]//2021 IEEE 20th International Conference on Trust, Security and Privacy in Computing and Communications (TrustCom). Shenyang:IEEE,2021:577-586.

[29] AL-FAWAREH M,ASHI Z,JAFAR M T. Detecting Malicious DNS Queries over Encrypted Tunnels Using Statistical Analysis and Bi-directional Recurrent Neural Networks [J].Karbala International Journal of Modern Science,2021,7(4):268-280.

[30] NGUYEN T A,PARK M. DoH Tunneling Detection System for Enterprise Network Using Deep Learning Technique [J].Applied Sciences,2022,12(5):2416.

[31] WU J T,ZHU Y J,LI B Y,et al. Peek Inside the Encrypted World: Autoencoder-based Detection of DoH Resolvers [C]//2021 IEEE 20th International Conference on Trust, Security and Privacy in Computing and Communications (TrustCom). Shenyang:IEEE,2021:783-790.

[32] CSIKOR L,SINGH H,KANG M S,et al. Privacy of DNS-over-HTTPS: Requiem for a Dream?[C]//2021 IEEE European Symposium on Security and Privacy (EuroS&P) .Vienna:IEEE,2021:252-271.

[33] KWAN C,JANISZEWSKI P,QIU S,et al. Exploring Simple Detection Techniques for DNS-over-HTTPS Tunnels [C]//Proceedings of the ACM SIGCOMM 2021 Workshop on Free and Open Communications on the Internet. [S.I.]:ACM,2021:37-42.

[34] MOURE-GARRIDO M,CAMPO C,GARCIA-RUBIO C. Real Time Detection of Malicious DoH Traffic Using Statistical Analysis [J].Computer Networks,2023,234:109910.

[35] GARCÍA S,HYNEK K,VEKSHIN D,et al. Large Scale Measurement on the Adoption of Encrypted DNS [J/OL].arXiv:2107.04436v1[cs.CR].[2023-12-15].https://arxiv.org/abs/2107.04436.

[36] DECCIO C,DAVIS J. DNS Privacy in Practice and Preparation [C]//Proceedings of the 15th International Conference on Emerging Networking Experiments And Technologies. [S.I.]:ACM,2019:138-143.

作者简介:刘晓宇(1993—),男,汉族,贵州贵阳人,博士研究生在读,研究方向:隐蔽隧道检测。