摘" 要:针对系统的安全设计及运行防护力量不足,导致安全性事故频发的情况,文章利用网络探针、漏洞特征匹配、弱口令检测等技术提出并实现了视频监控设备脆弱性检测系统,该系统可旁路接入视频监控网络,进行快速扫描探测网络内所有存活设备,掌握网络所有设备台账,同时对网络内的所有设备进行安全性检测,进行设备弱口令扫描验证,及时发现网络内所有漏洞等情况,并根据检测结果提出对应的修改处置建议,为加强视频监控系统资产管理水平和及时发现视频监控系统及网络的脆弱性,提供了有效手段。

关键词:视频监控;脆弱性检测;资产探测;漏洞扫描;弱口令检测

中图分类号:TP311 文献标识码:A 文章编号:2096-4706(2024)24-0158-06

Design and Implementation of Video Surveillance Vulnerability Detection System

LIU Yue

(Shaanxi Branch of China Mobile Communications Group Terminal Co., Ltd., Xian" 710018, China)

Abstract: In response to the insufficient security design and operation protection force of the system, which leads to frequent security accidents, this paper uses the network probe, vulnerability feature matching, weak password detection and other technologies to propose and realize the video surveillance device vulnerability detection system. This system can be connected to the video surveillance network in a bypass way. It can quickly scan and detect all the active devices in the network, get hold of the inventory of all the devices in the network. Meanwhile, it conducts security detection on all the devices in the network, carries out the weak password scanning and verification of the devices, and promptly discovers all the vulnerabilities and other situations in the network. And it puts forward corresponding modification and disposal suggestions according to the detection results. It provides an effective means for strengthening the asset management level of the video surveillance system and promptly detecting the vulnerability of the video surveillance system and its network.

Keywords: video surveillance; vulnerability detection; asset detection; vulnerability scanning; weak password detection

0" 引" 言

物联网设备漏洞呈逐年增长趋势,针对物联网设备的安全攻击事件不断攀升。特别是在以视频监控设备为主的音视频设备方面,设备大量漏洞被相继披露,众多厂商的网络摄像头存在溢出类、口令硬编码、命令注入类漏洞,攻击者利用这些漏洞可以进行非授权登录,劫持摄像头实时画面。由于音视频设备在设计和开发的过程中,主要考虑其功能性的实现,而在设计上忽略了安全性的考虑,很容易在开发的过程中因疏忽引入漏洞,同时受设备硬件资源受限的原因,难以在设备上部署安全防护策略,并且后期缺乏具有针对性的安全性检查,导致漏洞更容易被攻击者利用。

本文针对以上情况,设计并实现了视频监控脆弱性检测系统,可旁路无感接入目标检测网络,针对当前网络内视频监控设备情况进行探测,快速扫描系统内设备资产,对视频监控网络机设备进行脆弱性检测,发现弱口令、安全漏洞等风险问题,给出处置建议,有效提升视频监控系统安全管控水平。

1" 视频监控系统研究现状

视频监控系统目前已成为维护公共安全、物理环境安全最为重要的技术方法手段。随着云计算、物联网、人工智能为代表的新一代信息技术的快速发展,视频监控系统正在向着网络化、数字化、智能化、边云协同的方向快速发展,市场规模持续扩大。根据相关市场调研机构报告显示,2023年全世界监控市场规模为256亿美元,在接下来五年中,监控市场将以每年8.4%的速度保持增长,到2028年全世界市场规模将达到384亿美金[1]。随着智慧城市、工业互联网等项目的推进,中国视频监控市场规模在未来几年内仍将保持稳定增长,需求旺盛,市场规模不断扩大,存在非常大的发展前景。

我国视频监控系统大规模建设期间,各类围绕视频监控系统的重大安全事件屡有发生。2015年2月,江苏省出现安防视频监控领域的“黑天鹅事件”,各级公安机关使用的海康威视监控设备存在“严重安全隐患”,部分设备已经被境外IP地址控制[2]。2016年9月至10月间,面向物联网设备的恶意软件“Mirai”横扫全球,利用大量存在安全漏洞的安防摄像头、网络录像机等设备,导致其沦陷成为“物联网僵尸节点”,轻松发起1 Tbit/s的大流量DDoS流量攻击[3]。

一系列视频监控网络安全事件表明,视频监控信息存在安全漏洞,极易导致敏感、关键视频信息的泄漏,一旦被不法分子获取、篡改甚至是肆意传播,后果将不堪设想,小则损害个人名誉和企业竞争力,大则危及社会稳定及国家安全。视频监控设备被广泛应用带来的安全问题也引起国内外研究机构的重视。

1.1" 国内视频监控标准情况

近年来,为了满足视频监控系统安全的各类风险,国内相关组织和机构密集出台了多项标准、要求和技术白皮书,形成了特色鲜明的视频监控系统安全防护实践和政策体系要求。

针对视频监控系统面临的严峻网络空间安全威胁,为有效提高公共安全视频监控联网系统的网络与信息安全防护能力,由公安部提出,经原国家市场监督管理总局、国家标准化管理委员会批准,于2017年10月发布了强制性国家标准GB 35114—2017《公共安全视频监控联网信息安全技术要求》,该标准已于2018年11月1日起正式实施。GB 35114—2017中核心的内容是安全信令服务系统,它实现了安全的信令呼叫、调度以及信令的安全认证,支持不同信令服务能力灵活配置。同时标准还规定了公共安全领域视频监控联网视频信息以及控制信令信息安全保护的技术要求,包括公共安全视频监控联网信息安全系统的互联结构、证书和密钥要求、基本功能要求、性能要求等技术要求。

为进一步推动以“安全、共享、智能”为核心的公共安全视频监控体系建设,规范重点公共区域视频采集工程与应用系统,保障重点公共区域视频数据安全,2018年底国家标准化管理委员会又发布了强制性国家标准GB 37300—2018《公共安全重点区域视频图像信息采集规范》,明确了公共安全重点区域的界定范围,并明确要求重点区域“采集设备的安全等级应至少符合GB 35114—2017中的A级安全前端设备的相关要求”。该标准已于2020年1月1日起强制实施。该标准从安防视频监控系统的运维管理角度,明确了对公共安全重点区域视频图像采集设备的安全防护能力的具体要求,对GB 35114—2017安全防护技术要求的落地实施起到了强有力的推动作用。

GB 35114—2017和GB 37300—2018连续两个强制国标的发布,也给我国安防市场发出了“提高视频监控系统网络与信息安全防护水平”的鲜明信号。

1.2" 设备搜索技术

当前针对视频监控设备的搜索主要使用端口扫描技术[4],它的作用主要包括判断目标设备存活状态、端口或服务的开放状态、目标设备的操作系统、寻找漏洞。当前被广泛使用的工具主要是1997年由Gordon Lyon发布的NMAP[5-6]介绍了Nmap的整体流程及代码分析,详细说明了Nmap在不同场景下使用方法,站在入侵者的视角分析计算机安全,实现了在Nmap基础端口扫描模块中增加了基于插件技术的模拟攻击功能[7]。中详细介绍了TCP协议的相关特性,并设计了一种利用TCP SYN的未完全建立三次握手连接情况下的扫描器,大大提升了检测设备的时间。提出一种针对大规模网络下利用主动检测与被动探测技术,快速扫描全部设备的算法,大大提升了扫描并识别网络内设备的时间[8],提出了结合主动探测与被动监测的方法,有效地提升了的设备的扫描识别速度。

1.3" 漏洞挖掘技术

视频监控设备的漏洞挖掘技术可结合设备漏洞特点,构建专用音视频设备的漏洞分析模型、搭建动态仿真环境,有效提升漏洞挖掘的精确性和效率。提出[9]在通用漏洞挖掘技术的基础之上,运用静态分析可有效解决固件的解析,以及固件中通用漏洞的分析问题,实现音视频设备特定漏洞类型的挖掘,如硬编码、认证绕过等后门等漏洞;通过动态模糊测试,利用新型攻击面测试技术、设备仿真技术、异常状态检测技术等,解决监控设备自身特点引入的安全问题,从而实现有效乃至高效的模糊测试漏洞挖掘。

1.4" 漏洞库

视频监控设备作为物联网设备,一般采用嵌入式操作系统,普遍存在系统架构简单、安全防护能力薄弱的特点,视频监控设备漏洞广泛存在,极易被攻击者利用,实现设备控制权的快速丧失,为视频监控系统整体带来极大安全威胁。

为有效提升安全防护水平,高效地鉴别、发现和修复产品的安全漏洞,国内外在漏洞标准化收录等方面均做出了大量工作。

以当前行业最大和影响力最广的通用漏洞披露[10](Common Vulnerabilities and Exposures, CVE)来举例,它为已经发现并经过验证的漏洞分配一个唯一的CVE ID。根据相关统计,全世界共有38个国家的近350个CNA参与在CVE的相关工作中,2023年总共分配了超过28 000个CVE ID。企业、学术界等相关安全工作人员可通过查阅CVE ID从而获取漏洞的详细信息,进而找到相应修补的信息,解决安全问题。

国家信息安全漏洞共享平台[11](China National Vulnerability Database, CNVD)是由国家计算机网络应急技术处理协调中心联合电信运营商、网络安全厂商、软件厂商和互联网企业等相关单位建立的信息安全漏洞信息共享知识库。主要目标提升我国在安全漏洞方面的整体研究水平和预防能力,推动国内相关安全产品的发展。

2" 视频监控脆弱性检测系统的设计与实现

视频监控网络普遍存在资产底数不清,弱口令以及安全漏洞问题比较严重等问题,又因缺乏有效的准入控制手段导致网络边界难以监管,暴露在外的视频监控设备存在被异常替换的安全风险。视频监控网络的重要性日益凸显,且视频监控设备的漏洞库不完整,难以适应视频监控网络的安全检查与监管的问题。

2.1" 系统架构设计

本文设计并实现了针对视频监控软硬件设备的脆弱性检测系统,有效识别系统内视频监控资产,并具有弱口令检测、安全漏洞检测等功能模块,及时发现存在的各类安全隐患,快速排查和整改重要网络安全隐患、风险和突出问题,全面提升视频监控系统的整体安全性。

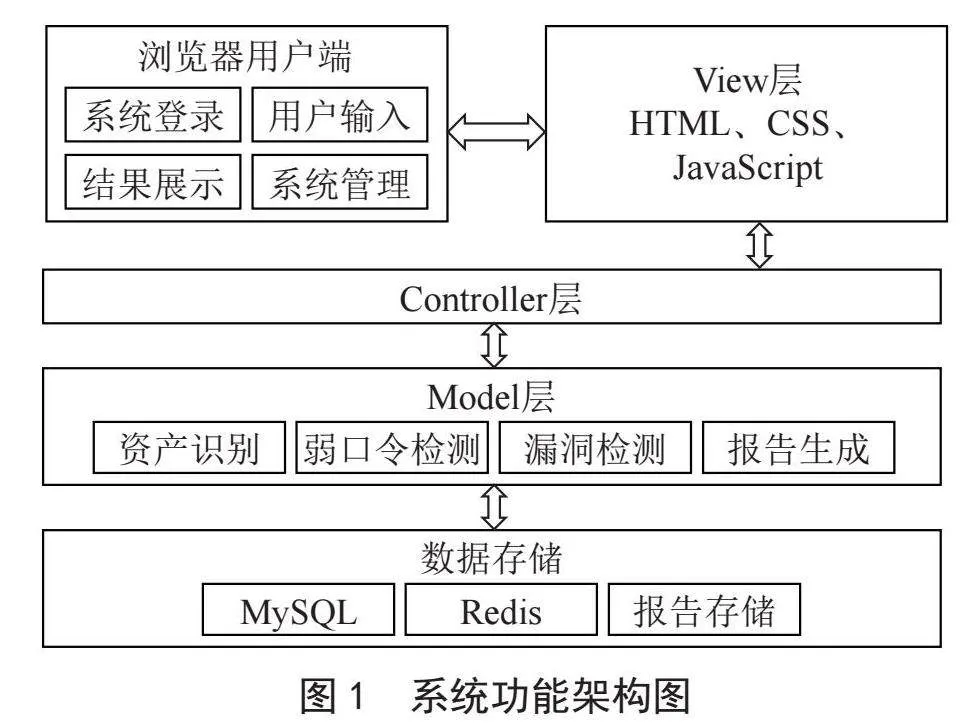

系统功能架构图如图1所示。

系统主要基于Spring MVC架构进行构建Web应用程序,浏览器用户端通过View层网页客户端进行登录及各功能使用,用户可进行系统登录、检测网络范围输入、结果展示、系统管理配置等功能操作,用户层各操作通过Controller层与Model层的所有功能进行交互控制,Model层用于实现所有功能模块,包括资产识别、弱口令检测、漏洞检测、报告生成等功能,漏洞库、用户数据、检测结果、日志等数据存储于MySQL数据库中。

2.2" 系统主要功能模块

2.2.1" 资产识别模块

资产识别模块针对视频监控网络的网络架构和特点,通过基于网络的远程扫描模式,可快速检测当前网络设备存活情况,并结合特有的视频监控设备特征指纹库,进行设备类别的智能分类和统计,主要通过网络探针技术对当前网络内的设备进行识别并分析设备类型、操作系统、IP地址、MAC地址及端口开放情况,首先向检测网段内的所有IP发送探针,根据得到的回应确定设备情况,通过筛选过滤出开放特定端口的在线主机,向开放端口设备再次发送数据包,根据当前监控设备采用的协议数据包字段分析得到设备的类型、品牌、操作系统类型及版本,得到统计分析报表。资产检测模块图如图2所示。

2.2.2" 弱口令检测模块

在资产识别基础上,弱口令检测模块采用高效、轻量级、标靶检测方式,对视频前端设备、视频应用系统的弱口令分布情况进行持续性检测扫描,可及时发现弱口令情况。

视频监控设备登录时,输入的用户名和密码经过编码后成为协议中Authorization的字段,弱口令检测模块主要是通过发送登录请求是进行模拟设备登录,Authorization字段则使用弱口令词典中的用户名密码进行多次登录测试,当设备用户名和密码被命中后,设备则返回200OK的信令,代表弱口令检测成功。弱口令由当前各视频监控品牌的出厂设置和通用用户名密码组成,并支持自定义添加和配置。弱口令检测模块图如图3所示。

2.2.3" 漏洞检测模块

漏洞检测模块首先建立了基于设备品牌和业务类型的漏洞特征库,在资产智能识别的基础上,可在短时间内完成视频监控网络的视频监控设备、视频应用系统的安全漏洞检测。

本系统收录了CVE及CNVD数据库中视频监控相关的漏洞库800余条,包括权限绕过、信息泄漏、代码执行等漏洞类型,本系统根据漏洞情况建立了漏洞特征库,信息由漏洞名称、编号、漏洞描述、修复建议等组成。根据漏洞特征库对设备进行扫描,可得到网络内设备的漏洞检测结果及修补建议。漏洞检测模块图如图4所示。

2.2.4" 报告生成模块

通过检测后,系统生成检测报告,主要包括网络IP扫描情况、设备资产类型统计情况、弱口令检测情况、漏洞检测统计分析情况、漏洞详情及修复建议等模块。

3" 实验验证

考虑系统应用场景及易用性,本系统基于移动笔记本电脑进行部署,处理器为I7-9700,内存为16 GB,硬盘为512 GB,操作系统为Linux version 5.4.0。在该硬件环境下,本系统进行了实际测试验证,对某楼宇内视频监控网络进行了设备扫描,验证了资产识别、弱口令检测以及漏洞检测的功能。

系统共扫描到存活的IP地址628个,探测到存活资产中主要分为视频类设备、终端设备及其他设备等类型。对所有设备进行安全检测后,网络存在一定的安全风险,检测到存在中度危险以上的漏洞的设备共491台。

系统针对本次扫描出具了检测报告,以下为检测报告中的部分内容,首先为IP扫描结果,主要对扫描IP地址总数、存活IP地址数量、未使用IP地址数量等进行展示,得到待检测系统中所有的IP情况统计,IP扫描结果如图5所示。

接下来在针对当前系统中视频资产类型的分析,对存活设备进行扫描,通过返回的协议字段中的设备查询信息进行分析,可以得到设备的厂商信息、设备型号、固件版本等信息,通过对本次待检测系统内设备进行统计,发现共有DVR类设备一台,网络摄像机类设备592台,其余设备3台。针对检测到的设备进一步类型分析,共有海康威视品牌589个,其余品牌设备7台,具体检测结果如6图、图7所示。

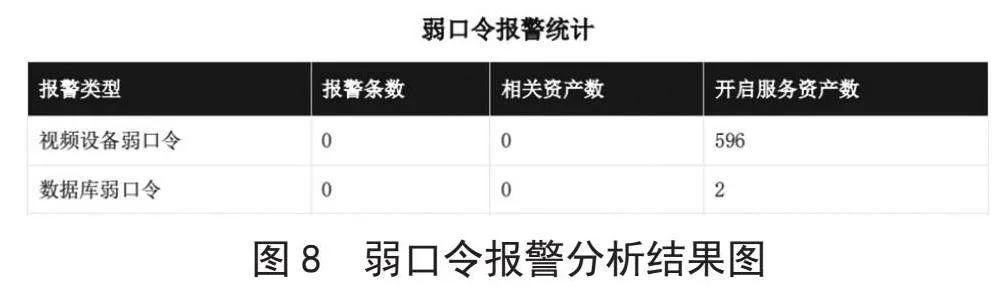

针对发现的设备和系统进行弱口令爆破检测,弱口令字典收录大部分海康、大华、宇视等品牌默认账号和密码,发现视频设备基本都存在弱口令问题,基本采用出厂密码等弱口令,同时针对视频监控系统后台的数据库进行检测,发现两个数据库存在弱口令情况,检测结果如图8所示。

针对网络内的所有设备进行网络漏洞扫描,发现大部分设备存在海康威视产品的基础漏洞,部分设备存在OpenSSL的相关漏洞,且发生多次报警,网络内存在Windows相关设备的漏洞报警,漏洞扫描情况如图9所示。

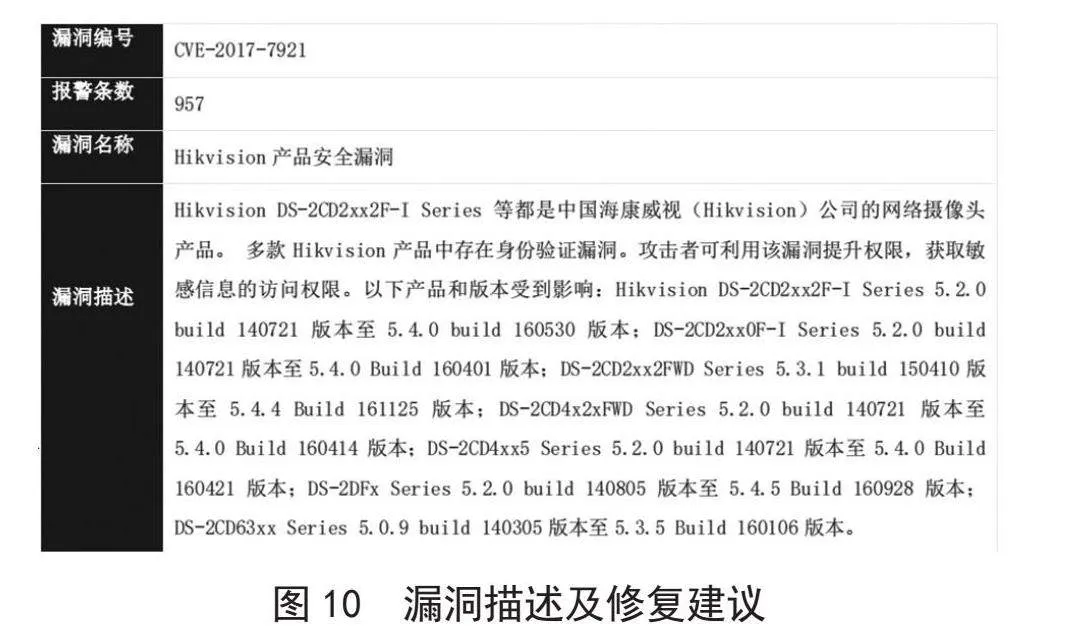

最后漏洞详情机修复建议模块可查看报警数量最多的漏洞情况,展示报警总条数、漏洞相关名称以及漏洞的相关描述及修复建议,漏洞详情如图10所示。

4" 结" 论

本文基于网络探针、漏洞特征匹配、弱口令检测等技术设计并实现了视频监控设备安全性检测系统,并将系统部署在移动笔记本电脑上,在大楼安防系统中进行了功能测试,检测到当前网络内的IP数量、设备品牌、设备类型、弱口令、漏洞扫描等信息,并出具了检测报告,有效的检测了检测对象网络中视频监控系统安全整体情况。后续将在多线程并发检测、漏洞库丰富等方面继续完善,提升系统的使用体验。

参考文献:

[1] MYAGMAR-OCHIR Y,KIM W. A Survey of Video Surveillance Systems in Smart City [J].Electronics,2023,12(17):3567.

[2] 杨文静.再现“黑天鹅”[J].纺织科学研究,2015(4):87.

[3] KOLIAS C,KAMBOURAKIS G,STAVROU A,et al. DDoS in the IoT: Mirai and Other Botnets [J].Computer,2017,50(7):80-84.

[4] ANANIN E V,NIKISHOVA A V,KOZHEVNIKOVA I S. Port Scanning Detection Based on Anomalies [C]//2017 Dynamics of Systems,Mechanisms and Machines (Dynamics).Omsk:IEEE,2017:1-5.

[5] BHAVSAR M,SHARMA P D,GOKANI M. Port Scanning Using Nmap [J].International Journal of Engineering Development and Research,2017,5(4):1536-1537.

[6] OREBAUGH A,PINKARD B. Nmap in the Enterprise: Your Guide to Network Scanning [M].Elsevier,2008:1-124.

[7] DE VIVO M,CARRASCO E,ISERN G,et al. A Review of Port Scanning Techniques [J].ACM SIGCOMM Computer Communication Review,1999,29(2):41-48.

[8] WEBSTER S,LIPPMANN R,ZISSMAN M. Experience Using Active and Passive Mapping for Network Situational Awareness [C]//Fifth IEEE International Symposium on Network Computing and Applications(NCA06).Cambridge:IEEE,2006:19-26.

[9] NIU W N,ZHANG X S,DU X J,et al. A Deep Learning Based Static Taint Analysis Approach for IoT Software Vulnerability Location [J].Measurement,2020,152:107139.

[10] The MITRE Corporation [EB/OL].(2024-05-09). https: //cve.mitre.org/.

[11] China National Vulnerability Database [EB/OL].(2024-05-09).https://www.cnvd.org.cn/shareData/list.

作者简介:刘玥(1978—),女,汉族,陕西西安人,中级工程师,硕士,研究方向:物联网安全。