摘" 要:文章融合量子密钥分发(Quantum Key Distribution, QKD)技术与北斗短报文通信系统,对北斗短报文通信的安全性、可靠性进行研究,以提升信息传输的安全性和可靠性。提出了利用QKD确保密钥分发的安全,并结合对称加密算法加密数据;引入了超时重传机制提高数据包传输的可靠性;实施了大包拆分与重组策略解决单次传输容量限制问题。对多种网络环境下量子密钥分发的成功率及数据传输的完整性和效率进行了实验验证,尤其在高丢包率环境中表现突出。验证了量子密钥分发、超时重传、大包拆分在复杂条件下的优势,展现了其在实际应用中的前景。

关键词:量子通信;QKD;北斗短报文;数据传输安全;大包拆分机制;超时重传机制

中图分类号:TN918.1" 文献标识码:A" 文章编号:2096-4706(2025)03-0006-06

Design of Safe and Reliable Communication of Beidou Short Message Based on Quantum Key

XIAO Bo

(CAS Quantum Network Co., Ltd., Shanghai" 201315, China)

Abstract: This paper combines Quantum Key Distribution (QKD) technology with the Beidou short message communication system to study the security and reliability of Beidou short message communication, so as to improve the security and reliability of information transmission. It proposes to use QKD to ensure the security of key distribution, and combines symmetric encryption algorithm to encrypt data, introduces timeout retransmission mechanism to improve the reliability of data packet transmission, and implements large packet splitting and recombination strategy to solve the problem of single transmission capacity limitation. The success rate of QKD and the integrity and efficiency of data transmission in various network environments are experimentally verified, which perform noticeably well especially in high packet loss rate environment. The advantages of QKD, timeout retransmission and large packet splitting under complex conditions are verified, and their prospects in practical applications are demonstrated.

Keywords: quantum communication; QKD; Beidou short message; data transmission security; large packet splitting mechanism; timeout retransmission mechanism

0" 引" 言

随着信息技术的迅猛发展,信息安全已成为国家和社会关注的核心问题之一。特别是在军事、政府、金融等领域,信息安全的重要性不言而喻。量子通信技术作为新兴的信息安全技术,以其无条件安全的特性备受瞩目。量子密钥分发技术是量子通信的核心技术之一,它利用量子力学的原理,如不可克隆原理和测不准原理,确保了密钥分发过程的安全性,进而保障了后续通信的安全性[1-2]。该技术通过量子信道传输量子态,并利用量子力学的不可克隆性和测量扰动性来检测任何潜在的窃听行为,从而确保密钥的安全生成。

我国自主开发的北斗导航系统不仅提供了精准的位置服务,还具备短报文通信功能,在应急救援、海上作业及偏远地区通信中发挥了重要作用[3-4]。然而,由于北斗短报文通信的公开性,信息的保密性和完整性面临挑战[5]。此外,带宽限制也导致每次通信的数据量受到约束,影响了其应用范围和效率[6]。

尽管传统加密技术能在一定程度上保护通信安全,但在量子计算时代却显得力不从心。量子计算机能够快速破解基于大整数分解和离散对数问题的传统公钥加密算法(如RSA和ECC),这标志着现有加密体系即将面临严峻考验[7]。因此,将量子密钥分发技术引入北斗短报文通信系统,不仅能显著提升通信的安全性和抗攻击能力[8-12]。本研究设计进一步引入了超时重传机制以确保北斗短报文的可靠性,并通过大包拆分机制克服了数据传输大小的限制,为北斗短报文通信提供了一种更加安全和高效的解决方案。

1" 总体设计

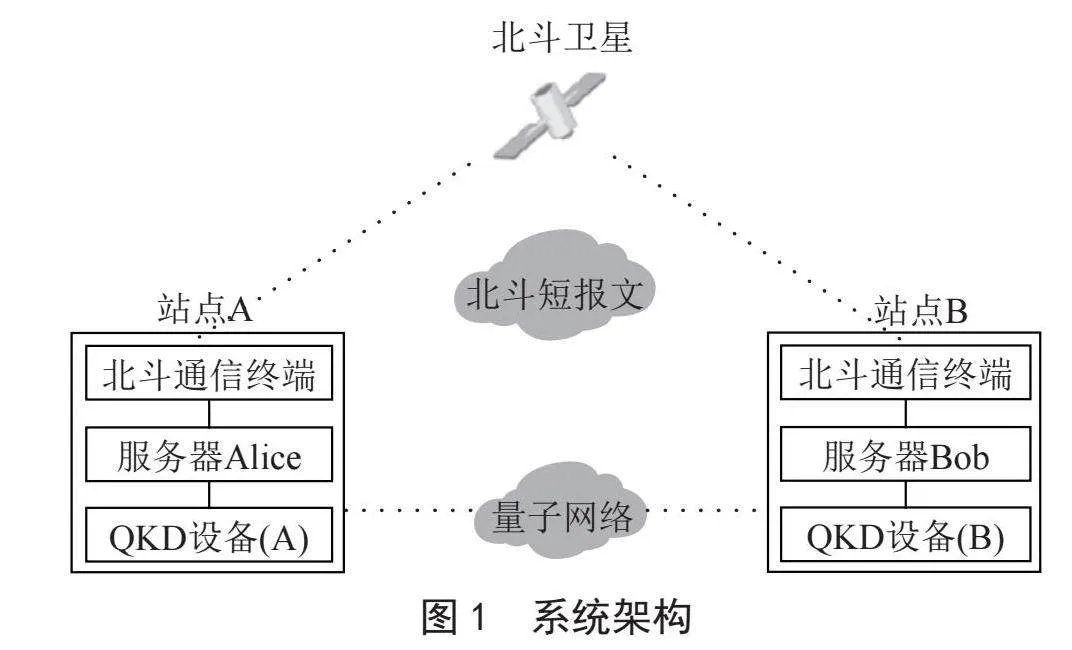

基于量子密钥的北斗短报文安全可靠通信系统架构如图1所示。在该架构中,Alice和Bob分别连接着一台QKD设备和北斗通信终端设备。QKD设备之间通过量子网络进行通信,主要用于协商出量子密钥K。Alice和Bob则通过北斗通信终端实现北斗短报文通信。QKD设备和北斗通信终端设备之间的协调工作确保了密钥的安全生成和数据的安全传输。

Alice与Bob利用北斗通信终端进行通信时将会经历安全通信、可靠性传输、大包拆分等流程,以实现本设计的基于量子密钥的北斗短报文安全可靠通信。

1.1" 安全通信

安全通信是本技术方案的核心组成部分,其目的是确保通信内容的安全性。该流程利用量子密钥分发设备(QKD)分发出的量子密钥,结合对称加密算法对通信内容进行加密。量子密钥分发技术基于量子力学的基本原理,如不可克隆原理和测不准原理,确保了密钥分发过程的安全性,进而保障了后续通信的安全性。

1.2" 可靠性传输

北斗短报文通信作为一种重要的数据传输方式,在实际应用过程中可能会遇到各种不稳定因素,导致其无法天然地提供数据传输的可靠性保障。此外,由于每次传输的数据量有一定的限制,这进一步增加了确保信息完整无误送达的难度。为了解决这些问题,引入了一套可靠的传输机制来增强通信的稳定性与准确性。该机制的核心是超时重传技术,通过预先设定合理的超时时间和最大重发次数来确保每一个数据包都能够被成功接收。具体来说,当发送方发出数据包后,如果在预设的时间段内未收到接收方返回的确认信息,便会自动启动重发流程,这一过程将持续到数据包被确认接收或重发次数达到预设上限为止。这样的设计不仅提升了数据传输的可靠性,还增强了系统的鲁棒性,使得北斗短报文通信在各种复杂环境下都能保持高效稳定的性能表现。

1.3" 大包拆分

为了解决北斗短报文通信系统中每次传输所能承载的数据量有限的问题,本技术方案提出了一个大包拆分与重组的机制。通过这一机制,可以将超出单次传输容量限制的大数据包有效拆分成若干个小的数据子包,然后分别对这些子包进行独立发送。在接收端,再将所有接收到的子包按照正确的顺序重新组装成原始数据。这样一来,即使在单次传输容量受到严格限制的情况下,依然能够实现大量数据的成功传输,大大提升了北斗系统的实用性和灵活性。

2" 实现与验证

2.1" 安全通信流程

安全通信流程是本设计的核心组成部分之一,它确保了在不安全的环境中,通信双方能够安全地交换信息。该流程包括分发量子密钥、加密数据以及数据封装和传输等环节,如图2所示。

2.1.1" 量子密钥分发

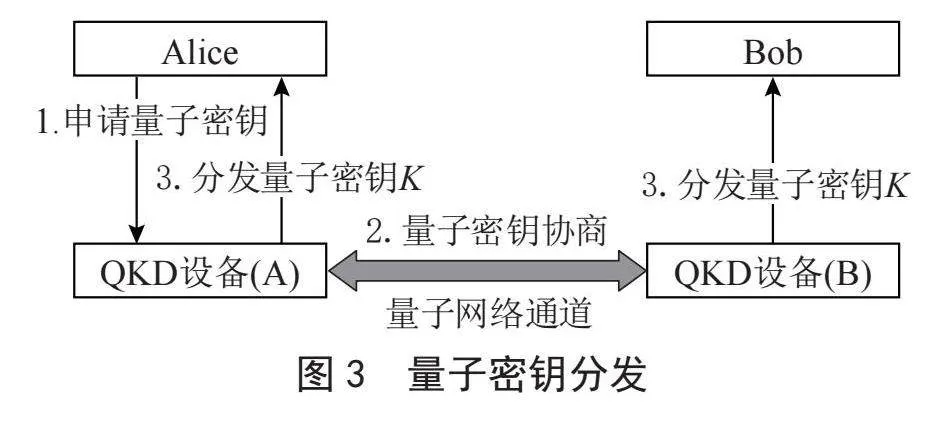

量子密钥分发(QKD)是一种基于量子力学原理的安全密钥分发技术。在Alice和Bob展开安全通信前,首先要通过量子密钥分发(QKD)获取到相同的量子密钥K。如图3所示,在这个过程中,两个通信实体Alice和Bob各自连接一台QKD设备,并通过量子网络建立连接。QKD设备利用量子态的不可克隆性和测量扰动性,使得任何窃听行为都会被立即发现。当Alice希望与Bob进行通信时,Alice首先通过本地的QKD设备向对方发起密钥协商请求,请求中包含了Bob的标识信息(如编号、地址等)。QKD设备(A)收到请求后,根据Bob的标识信息找到相应的QKD设备(B),并通过量子网络与之建立联系。随后,QKD设备(A)和(B)开始进行量子密钥协商,这一过程包括量子比特的发射、接收、选择基底以及经典后处理等步骤。最终,双方各自获得了相同的量子密钥K,并将其分别提供给Alice和Bob用于后续的数据加密。

量子密钥分发利用量子信道传输信息,确保了密钥的绝对安全性。在这个过程中,通过使用如光纤或自由空间等介质来传递光子,作为信息的载体。量子密钥的安全性基于量子力学原理,这意味着任何试图窃听的行为都会不可避免地引起可检测的变化,从而使通信双方能够察觉到潜在的监听活动。因此,一旦发现有窃听的迹象,通信双方可以采取措施保证信息安全。这种机制确保了量子密钥在传输过程中的安全性,使其成为理论上不可破解的加密手段。

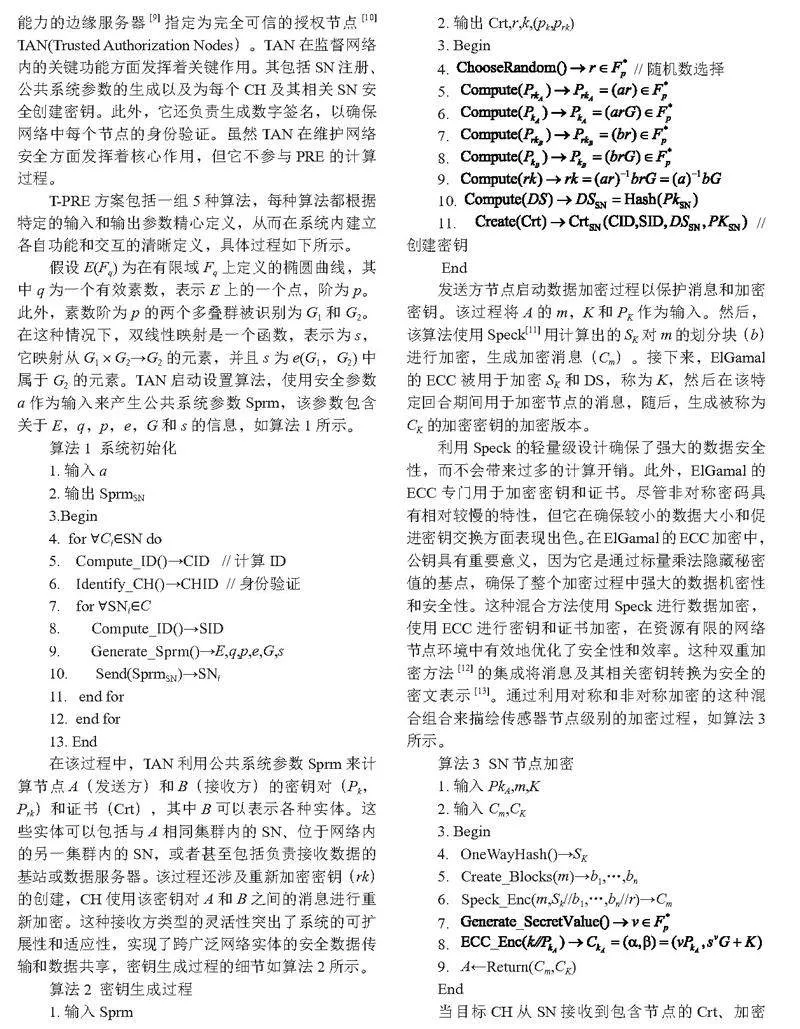

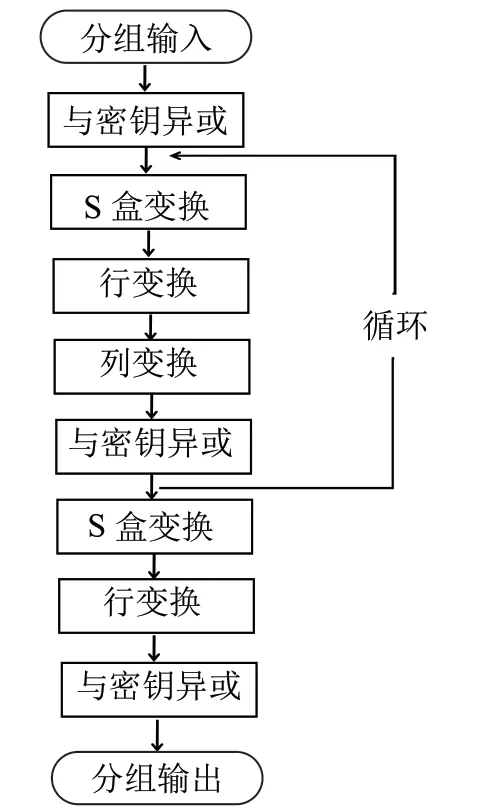

2.1.2" 数据加密

一旦量子密钥K生成并分发完成,Alice便可以使用它来加密想要发送给Bob的数据。为了提高传输效率,数据在加密之前会被压缩。压缩后的数据与量子密钥K一起输入到对称密钥加密算法中,生成加密后的数据EncryptData。这里使用的对称密钥加密算法可以是国密算法如SM4或其他高效加密算法,它们能够提供快速的数据加密和解密速度,同时保证了数据的安全性。

SM4算法是一种用于商业加密的国产对称密钥算法,它支持128位的密钥长度。在本设计中,根据量子密钥的长度,可以选择合适的SM4密钥长度来进行加密操作。SM4算法的工作模式可以是电子密码本模式(ECB)、密码分组链接模式(CBC)等,其中CBC模式更为常用,因为它增加了数据块之间的依赖性,提高了加密的安全性。

2.1.3" 数据封装与传输

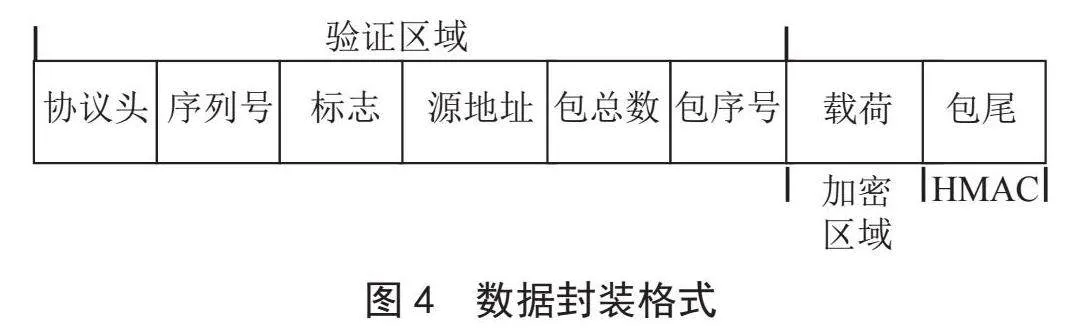

加密后的数据EncryptData需要按照特定的数据封装格式进行打包,以便通过北斗短报文通道进行传输。封装格式如图4所示,封装格式包括了协议头、序列号、标志、源地址、包总数、包序号、载荷和包尾等字段。协议头用于识别协议版本和类型;序列号防止重放攻击;标志位区分请求包和应答包;源地址标识发送方;包总数和包序号用于分包和重组;载荷部分存放加密后的数据;包尾则用于完整性检查。

数据封装格式的设计必须考虑到各种可能的网络环境,确保即使在网络条件不佳的情况下,也能保证数据的完整性。例如,协议头部分除了包含协议版本号和类型标识符外,还可以包含错误检测码(如SM3校验码),以帮助接收方在接收到数据包后进行初步的错误检测。序列号的设计不仅要考虑到防止重放攻击,还要考虑到数据包的排序问题,确保接收方能够正确地重组分包后的数据。

2.2" 可靠性传输流程

为了确保数据传输的可靠性,本设计引入了一种高效的超时重传机制。在北斗短报文的实际通信过程中,由于网络拥塞、信号干扰或设备故障等多种因素的影响,数据包可能会出现丢失或延迟的情况。为了解决这些问题,本设计采用了超时重传机制,该机制能够在数据包未能在预期时间内到达接收方时自动检测到这一情况,并在预定的时间间隔后重新发送这些数据包。通过这种方式,即使在网络条件不佳的情况下,接收方也能最终接收到完整的数据,确保了数据传输的连续性和完整性。

这一机制不仅显著提高了北斗短报文数据传输的可靠性,还进一步优化了整个通信过程中的数据完整性,确保了信息能够准确无误地从发送端传递到接收端。具体来说,超时重传机制通过设置合理的超时时间和最大重发次数,有效地减少了数据丢失的风险。一旦检测到数据包未在规定时间内被确认接收,系统将立即启动重传流程,直到数据包被成功接收或达到最大重试次数为止。此外,该机制还能够动态调整重传策略,以适应不同的网络状况,从而提高系统的整体效率。

通过实施这一机制,北斗短报文通信系统能够在复杂的网络环境中保持稳定的表现,为用户提供更加可靠的服务体验。无论是日常通信还是紧急情况下的信息传递,超时重传机制都为数据传输提供了坚实的技术保障。

2.2.1" 超时重传机制

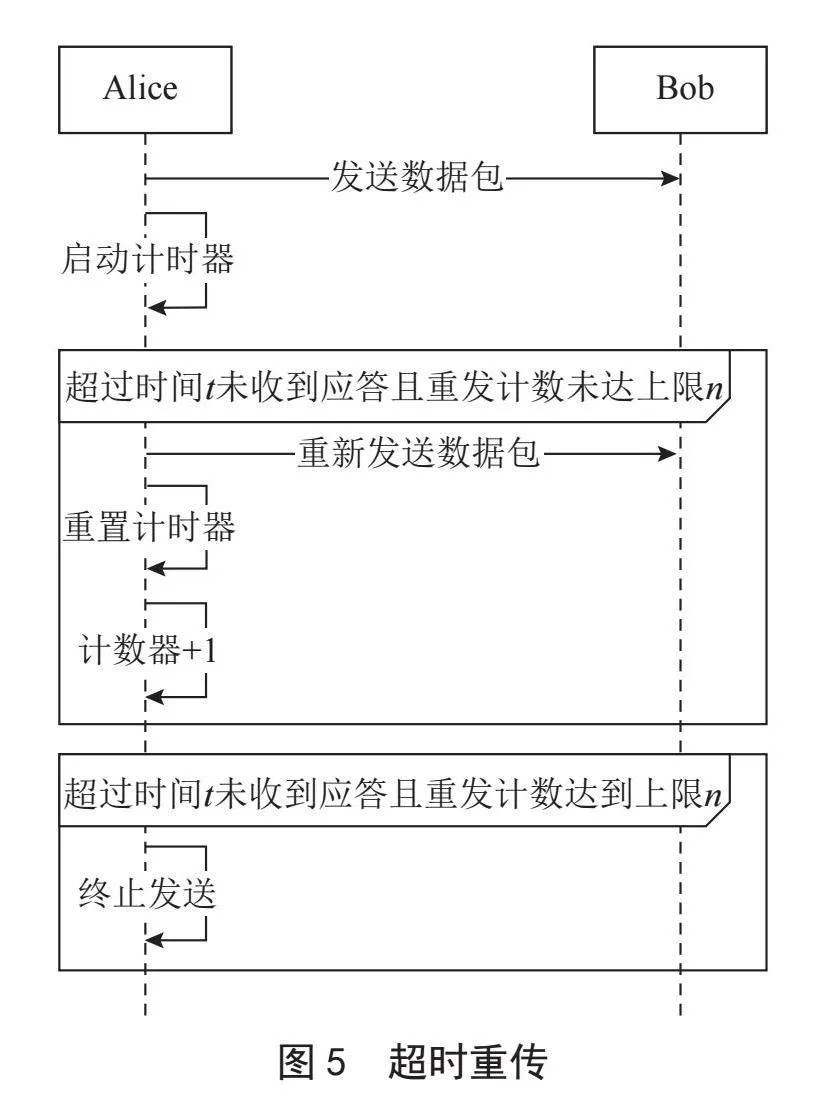

在发送数据之前,Alice会设定一个超时时间t和最大重发次数n。当Alice发送了一个数据包后,如果在时间t内没有收到Bob的确认信息,则认为该数据包可能未能成功送达。此时,Alice会重新发送该数据包,并重新计时。如果在重发n次之后仍然没有收到确认信息,则认为Bob可能出现了故障或存在网络问题,Alice将停止发送直到确认Bob恢复正常为止,如图5所示。

超时重传机制的设计充分考虑到了网络条件的不确定性。通过使用定时器和重发策略,该机制确保了数据包能够被成功接收到。当发送方Alice发送数据包时,会启动一个计时器,如果在计时器超时前接收到接收方Bob的确认信息,则计时器会被重置;如果计时器超时而未收到确认信息,则Alice会重发数据包。

超时时间t的选择是一个关键因素,它需要根据实际网络状况进行调整。如果超时时间设置得太短,可能会导致不必要的重传,造成网络资源的浪费;反之,如果设置得太长,则可能导致数据延迟增加,影响通信效率。因此,在实际应用中,可以通过动态调整超时时间来更好地适应不同的网络条件。例如,系统可以根据历史传输记录来估计平均传输时间和标准偏差,从而动态调整超时时间,使之更贴近实际网络环境的变化。这种自适应的设计不仅提高了系统的鲁棒性,还确保了北斗短报文通信在复杂多变的网络环境下能够保持高效稳定的性能。

2.2.2" 确认接收

当Bob接收到Alice发送的数据包后,会根据包中的序列号、包序号等信息检查是否为重复包。如果是重复包,则丢弃;如果不是,则利用量子密钥K及加密算法(如国密算法SM4)进行解密操作。解密完成后,Bob将根据数据包的内容向Alice发送一个确认信息,告知数据已被成功接收。确认信息的发送遵循与数据包相同的超时重传机制。

确认信息的生成同样遵循了严格的安全标准,确保了确认信息本身的安全性。确认信息中包含了关于接收到的数据包的必要信息,如序列号、包序号等,以便发送方能够确认哪些数据包已被成功接收。为了防止确认信息被篡改,可以使用数字签名技术对确认信息进行保护。数字签名技术利用公钥加密原理,发送方使用自己的私钥对确认信息进行签名,接收方使用发送方的公钥验证签名的真实性。

2.3" 大包拆分流程

为了实现大容量数据的有效传输,本设计引入了大包拆分机制。该机制通过将数据分割成若干个小包,并为每个小包分配唯一的包序号和总包数,从而实现数据的有效传输与重组。具体流程如下:

1)数据拆分。当发送的数据总量超过了单个北斗短报文的最大传输容量时,系统会自动将数据分割成一系列较小的子包。每个子包都会被分配一个唯一的包序号,并且有一个总包数字段用来标明这批数据共被分割成了多少个子包。例如,如果原始数据被拆分为5个子包,则总包数为5,每个子包的包序号分别为1、2、3、4和5。

2)数据封装。每个子包都将按照北斗短报文安全可靠的数据封装格式进行组包。数据封装格式见图4,封装格式包括协议头、序列号、标志位、源地址、总包数、包序号、载荷和包尾等字段。这些字段确保了每个子包的信息完整性和一致性。

3)数据传输。使用北斗短报文信道将每个子包分别发送给接收方Bob。每个子包的载荷大小不能超过北斗短报文的容量限制。这意味着每个子包必须在发送前再次检查其大小,以确保符合传输规范。

4)数据接收与存储。接收方Bob收到Alice发来的每个子包后,通过序列号和包序号判断是否为重复包。如果是重复包,则过滤掉这包。如果不是重复包,则存储接收到的数据包,并记录已收到的包序号。

5)数据重组。Bob根据总包数字段确定这批数据共有多少个子包。当接收到的数据包数量少于总包数时,Bob应该根据预设的等待时间阈值暂时保留已接收到的数据包,而不是急于尝试重组。这样可以避免因部分数据包尚未到达而造成的重组失败。

对于任何未能成功传输的数据包,可利用上述的重传机制进行可靠的传输。

2.4" 数据封装格式

为了确保数据的完整性和一致性,本设计定义了一套严格的数据封装格式,如图4所示。该格式分为验证区域、加密区域、HMAC(Hash-based Message Authentication Code)区域,验证区域包含了必要的控制信息,如协议头、序列号、标志、源地址、包总数、包序号,加密区域为载荷,HMAC区域为包尾包含了数据完整性和身份验证的HMAC信息。具体介绍如下:

1)协议头。协议头部分包含了协议版本号、类型标识符等基本信息,帮助接收方正确解析后续的数据字段。例如,协议版本号用于标识协议的不同版本,确保通信双方使用的是兼容的版本;类型标识符则用于区分不同的数据类型,如协商包、安全通信包等。协议头的设计需要充分考虑到扩展性,以便在未来需要添加新的字段或功能时能够灵活应对。例如,可以在协议头中预留一些未使用位,供未来版本使用。此外,协议头中还可以包含优先级字段,用于标记数据包的重要程度,帮助网络设备在拥塞情况下优先处理重要数据包。

2)序列号。序列号是一个递增的整数,用于标识每一个发送的数据包。它有助于接收方检测并丢弃重复的数据包,同时也可用于防止重放攻击。在实际应用中,序列号可以有效地防止恶意用户通过重放攻击来欺骗系统,确保了通信的完整性。序列号的设计需要考虑到溢出问题,即当序列号达到最大值后如何继续递增。为了避免这个问题,可以采用循环计数的方式,当序列号达到最大值时,从最小值开始重新计数。此外,序列号的长度也需要足够长,以避免短时间内发生溢出。

3)标志。标志字段用于区分数据包是请求包还是应答包,这对于区分通信过程中的不同阶段非常重要。例如,请求包可能包含初始化通信的必要信息,而应答包则确认请求已经被处理。标志字段的设计需要考虑到可读性和易用性,使得开发人员能够容易地理解和实现。例如,可以使用二进制位来表示不同的标志位,每个位代表一种特定的状态或功能。

4)源地址。源地址字段指出了发送数据的一方的身份,便于接收方确定数据来源。在实际通信中,源地址可以帮助接收方验证数据的真实性,防止伪造的数据包进入系统。源地址的设计需要考虑到隐私保护和安全性。例如,可以使用公钥基础设施(PKI)来管理源地址的认证,确保只有合法用户才能使用特定的源地址。此外,还可以通过匿名化技术来保护用户的隐私,例如使用临时地址代替真实地址。

5)总包数和包序号。总包数和包序号这两个关键字段在大数据分包与重组过程中发挥着核心作用。当发送的数据总量超过单个北斗短报文的最大传输容量时,系统会自动将数据分割成一系列较小的子包。每个子包都会被分配一个唯一的包序号,同时,还有一个总包数字段用来标明这批数据共被分割成了多少个子包。

6)载荷。载荷字段包含了实际要传输的数据,即经过压缩和加密后的EncryptData。载荷部分是数据封装格式的核心,确保了通信内容的安全性。载荷的设计需要考虑到数据的压缩效率和加密强度。例如,可以使用高效的压缩算法来减少数据的大小,从而降低传输成本。同时,还需要选择合适的加密算法来保护数据的安全,确保即使数据被截获,也无法被解密。

7)包尾。包尾部分使用HMAC算法对前面的数据进行完整性检查,确保数据在传输过程中未被篡改。HMAC算法结合了哈希函数和密钥,能够生成一个固定长度的摘要,任何对数据的改动都会导致摘要的变化,从而被接收方检测出来。包尾的设计需要考虑到摘要的长度和哈希函数的选择。例如,可以使用SM3、SHA-256等强哈希函数来生成摘要,确保摘要的安全性。此外,还需要考虑到摘要的长度,摘要太短可能会导致碰撞概率增加,影响安全性;摘要太长则会增加数据包的大小,影响传输效率。

2.5" 实验验证

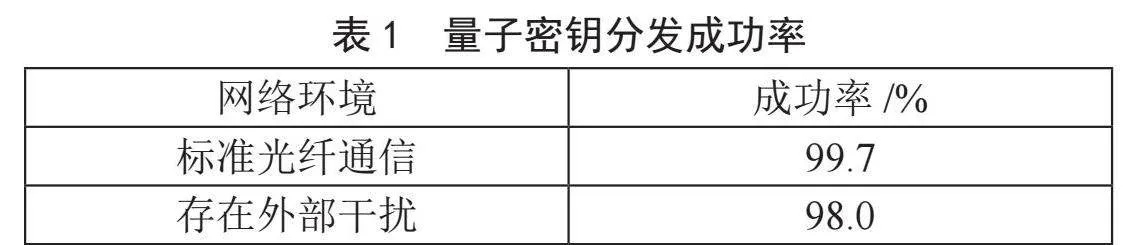

为了验证本设计的有效性,进行了多项实验测试。首先,通过模拟不同的网络环境,测试了量子密钥分发的成功率及其抗干扰能力。实验结果显示,在标准光纤通信条件下,量子密钥分发的成功率达到99.7%,即使在存在外部干扰的情况下,如背景噪声和信号衰减,成功分发密钥的概率仍然保持在98%以上,如表1所示。

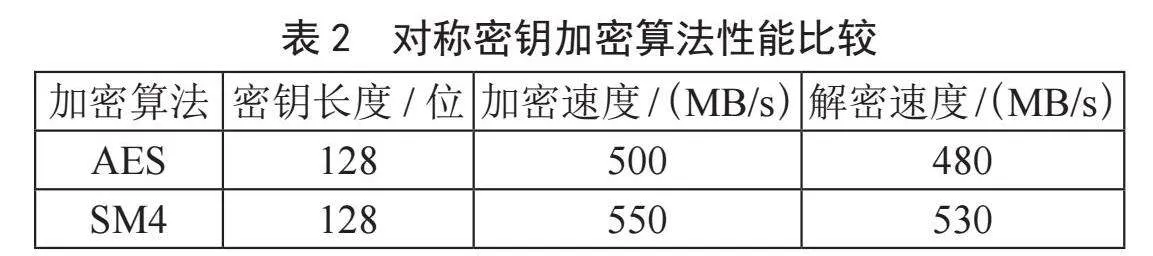

其次,评估了对称密钥加密算法AES和SM4对性能的影响,包括加密速度、解密速度以及在各自标准密钥长度下的安全性。实验数据显示,在128位密钥长度下,AES算法的平均加密速率为每秒500 MB,解密速率为每秒480 MB;而SM4算法则表现出更高的效率,加密和解密速率分别达到每秒550 MB和每秒530 MB,如表2所示。

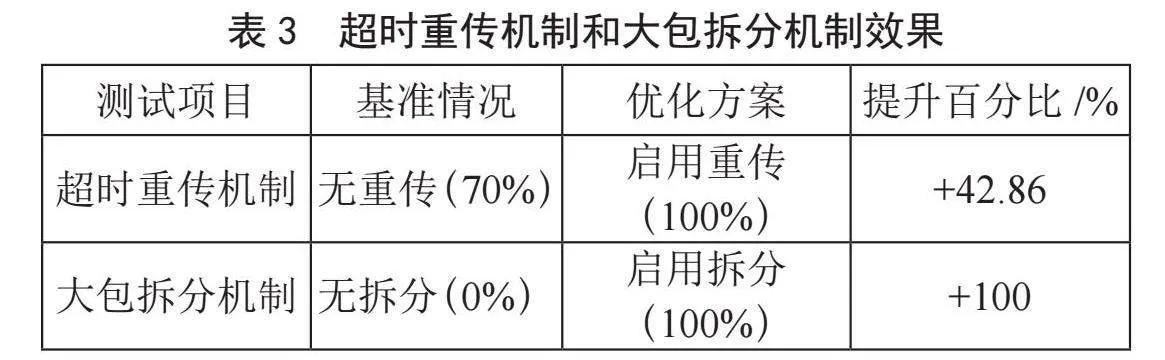

再次,通过模拟实际的北斗短报文通信场景,测试了超时重传机制和大包拆分机制的效果。在高丢包率环境下(丢包率达到20%),超时重传机制使有效数据传输率提升了约42.86%,如表2所示,确保了信息的完整传递。大包拆分机制使得单个报文最大可达2 048字节的数据包可以顺利传输,相比于传统方案,传输成功率提高了100%,有效增加了通信容量,如表3所示。

最后,通过对比传统加密方式与本设计方案在不同条件下的表现,验证了本设计在安全性、可靠性和通信容量上的优势。在所有测试场景中,本设计方案的表现优于传统方法,特别是在复杂和恶劣的网络环境中,其优势更加明显。

在实验过程中,使用了多种工具和平台来模拟真实的通信环境,包括但不限于网络仿真软件NS-3、OPNET。通过这些工具,能够精确地控制网络条件,如带宽、延迟、丢包率等,从而全面评估本设计在各种条件下的性能。这些实验结果证明了本设计的有效性和优越性,并为进一步的研究提供了坚实的基础。

3" 结" 论

综上所述,本文提出了基于量子密钥的北斗短报文安全可靠通信设计。该设计利用量子密钥分发技术确保了通信密钥的安全性,通过超时重传机制和大包拆分机制解决了北斗短报文通信中存在的可靠性和容量限制问题。实验结果表明,本设计不仅提高了通信的安全性,而且显著增强了北斗系统的通信能力和可靠性。未来,随着量子通信技术的进一步发展,该设计有望在更广泛的领域得到应用。

通过本设计的研究,不仅推动了量子通信技术和北斗通信技术在实际应用中的落地,也为信息安全领域提供了一个新的视角。随着量子科技的进步,期待这一设计能够在更多领域发挥重要作用,为人类社会的信息安全及可靠通信做出更大的贡献。

参考文献:

[1] 许敏,周鹏,戚伟强,等.基于量子密钥分发的安全浏览器设计与实现 [J/OL].东华大学学报:自然科学版,2025:1-10.https://doi.org/10.19886/j.cnki.dhdz.2024.0047.

[2] 李剑,叶崇强,付安琪.半量子密码协议的研究进展 [J].北京邮电大学学报,2024,47(6):18-23+49.

[3] 钱帆,赵启兵,蒋婷婷,等.基于5G通信与北斗短报文的近海小型浮标通信系统设计方法 [J].兵工自动化,2024,43(3):42-47.

[4] 罗涛.基于卫星通信的多通道应急网络平台研究 [D].南京:南京邮电大学,2021.

[5] 谭昊.量子密钥分发现实安全性及测评技术研究 [D].合肥:中国科学技术大学,2024.

[6] 迟浩.基于对称密钥加密过程的侧信道分析研究与改进 [D].成都:电子科技大学,2024.

[7] 吴昆,胡现刚.后量子密码技术研究综述 [J/OL].计算机科学,2024:1-16[2024-07-26].http://kns.cnki.net/kcms/detail/50. 1075.TP.20240914.1417.004.html.

[8] BENNETT C H,BRASSARD G. Quantum Cryptography: Public Key Distribution and Coin Tossing [J].Theoretical computer science,2014,560:7-11.

[9] FEHR S. Quantum Cryptography [J].Foundations of Physics,2010,40:494-531.

[10] LO H K,CHAU H F,ARDEHALI M. Efficient Quantum Key Distribution Scheme and a Proof of Its Unconditional Security [J].Journal of Cryptology,2005(2):133-165.

[11] SCARANI V,BECHMANN-PASQUINUCCI H,CERF N J,et al. The Security of Practical Quantum Key Distribution [J].Reviews of Modern Physics,2009,81(3):1301-1350.

[12] PIRANDOLA S,LAURENZA R,LUPO C,et al. Fundamental Limits to Quantum Channel Discrimination [J/OL].npj Quantum Information,2019(50):[2024-08-02].https://www.nature.com/articles/s41534-019-0162-y#citeas.

作者简介:肖波(1987—),男,汉族,广东高州人,研发工程师,本科,研究方向:量子通信和信息安全。