摘" 要:在计算机网络安全领域,数据完整性、隐私保护和对抗网络威胁至关重要。传统的代理重加密(Proxy Re-Encryption, PRE)技术在处理大批量数据时面临延迟和计算强度大等问题。为解决这些问题,提出一种创新的T-PRE(Trim Proxy Re-Encryption)方案。该方案通过集成轻量级对称和非对称密码技术,优化了PRE效率,降低了计算成本,并节省了资源受限节点的计算资源。此外,设计了一套复杂的密钥管理和数字证书机制,确保了密钥生成、节点认证和数据共享的安全性。T-PRE方案将重新加密任务委托给簇头,增强了数据的隐私性和完整性。验证结果表明,该方案显著提高了网络的安全性和传输效率。

关键词:网络安全;代理重加密;密钥管理;数字证书;处理延迟

中图分类号:TP309;TP311 文献标识码:A 文章编号:2096-4706(2025)04-0167-07

Research on Computer Network Security Scheme Based on Attribute Encryption

YANG Dan

(Shaanxi Polytechnic Institute, Xianyang" 712000, China)

Abstract: In the field of computer network security, data integrity, privacy protection, and countering network threats are crucial. The traditional Proxy Re-Encryption (PRE) technology faces problems such as delay and high computational intensity when processing large quantities of data. In order to solve these problems, an innovative T-PRE (Trim Proxy Re-Encryption) scheme is proposed. By integrating lightweight symmetric and asymmetric cryptographic techniques, the scheme optimizes the PRE efficiency, reduces the computing cost, and saves the computing resources of resource-constrained nodes. In addition, a set of complex mechanisms for key management and digital certificates is designed to ensure the security of key generation, node authentication, and data sharing. The T-PRE scheme delegates the re-encryption tasks to the cluster heads, enhancing the privacy and integrity of the data. The verification results show that the scheme significantly improves the security and transmission efficiency of the network.

Keywords: network security; Proxy Re-Encryption; key management; digital certificate; processing delay

0" 引" 言

在日益互联的世界中,无线网络传输代表了一个关键的技术进步,而基于无线网络技术又近一步促进了物联网设备的产生。这些设备包括小型传感器设备、计算资源受限的设备等。这些设备协作以收集和交换来自其周围环境的数据。这种协作能力使无线网络技术能够在各个领域应用落地。然而在工业生产检测过程中,生产环境中的传感器节点(Sensor Node)会有面临各种限制,例如计算能力、硬件资源、内存和传输带宽等多方面的限制,这些限制使得在面对复杂任务场景时,不能保证实时稳定的传输数据。此外,SN容易受到各种类型的攻击,包括数据篡改、数据拦截、数据监听和Dos攻击等。远程部署无法实时监控的SN特别容易受到这些攻击的影响。攻击者可能会修改SN的数据,拦截分析有价值的数据,或关闭节点破坏网络连通性。数据拦截会导致数据机密性泄露,将数据信息进行非法交易。SN泄露攻击会破坏数据完整性,而DoS攻击会破坏网络通信和可用性。

代理再加密(PRE)技术保证了网络内数据的安全通信,半可信代理[1]将加密数据从一个设备转换到另一个设备,这个过程不会暴露实际内容或任何私钥。这种无缝转换是使用可信的第三方提供的重新加密密钥实现的[2],该密钥可确保数据保密,保证了数据的安全传输。然而,当使用硬件计算资源充足的大型设备时,PRE是最有效的。但是当部署在诸如SN类设备上时,加密传输效率会大大降低。其原因主要来源于PRE过程中复杂密码的加密计算需要大量的相关计算成本。这种密集型计算使得PRE不太适合应用于具有有限资源的设备。此外,随着数据加密量的增加和网络接入设备数量的增多,数据加密计算任务增加,会导致重新加密过程的延迟,这可能会影响整体网络效率和实时数据传输。

基于上述背景,本文通过提出一种新的T-PRE(Trim Proxy Re-Encryption)方案来解决这些限制,这一创新方案采用轻量级加密技术显著增强SN和网络之间的安全通信。本文所提出的方案有效避免了数据在网络多跳传输期间可能遇到的安全挑战,如物理攻击或数据拦截。该方案还确保数据始终保持加密,从而防止数据在传输过程中未经授权访问或查看数据。此外,由于使用了轻量级加密技术,使得整体网络数据传输效率大大提升。

1" 相关工作

目前存在许多的PRE技术,它们都具有不同的特征和功能,已被应用于不同的领域之中。这些方案旨在提供各种各种各样的属性,包括单向性、非传递性、非可转移性、非交互性、抗共谋性、代理不可见性、原始访问性和密钥最优性。这些属性在评估该方案适用于特定应用的能力方面发挥着关键作用,并在生产和学术研究中得到了广泛的关注。

目前主流的PRE方案通常是基于这些属性的组合开发的,评估的重点是这些特定属性的存在,以确保所选方案符合所需的安全目标。研究人员结合了传统的加密方法,如基于身份的加密(IBE)、基于角色的加密(RBE)和基于证书的加密(CBE),以扩大PRE解决方案的范围。这些加密技术已集成到PRE框架中,为满足广泛的安全和数据共享需求提供了通用的解决方案。这些方案提升了PRE中安全机制的多样性,使研究人员能够使用更广泛的工具来根据特定场景和约束条件定制解决方案。

孙阳等[3]提出了一种适用于轻量级设备的高效在线/离线加密方案,以解决轻量级设备加密重要数据的时效性问题。通过将复杂计算进行预处理实现加密轻量化,对方案进行安全性证明和时间性能分析,与传统的IBE算法相比,改进的算法在保证安全性的同时提高了加密速度和轻量级设备的资源利用率,具有较好的安全性和时间性能。陈玲[4]将改进后的角色加密方案结合贝叶斯信任模型,形成新的基于信任的多角色访问访问控制方案,改进后的访问控制方案在安全性和效率方面与其他的访问控制方案相比,有很大的提升。董婕[5]给出基于证书加密方案的安全模型,在此模型上构造具体的抗持续泄漏基于证书加密方案,最后基于标准模型,证明该方案是选择密文安全的。

尽管目前PRE的安全性和效率有了显著提高,但资源受限的设备带来了需要认识到的挑战,并且与独特架构相关的一些关键限制尚未得到充分解决。先前的研究没有充分考虑无线传感器场景下网络传输的复杂性,包括其对高效路由、数据聚合等要求。因此,现有的PRE技术,无法显著提升无线传感器复杂场景的网络传输的安全性和效率。

针对上述问题,本文提出了一种专门为无线传感器网络设计的T-PRE方案。该方案旨在解决无线传感器节点网络中资源受限设备带来的独特挑战,从而利用轻量级密码学来优化加密、重新加密和解密过程。这种优化提高了网络实体之间的通信效率,同时显著降低了开销和减轻传输延迟。

2" ECC共钥加密算法

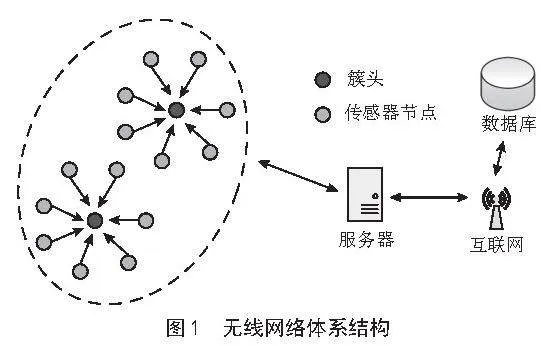

无线传感器网络的体系结构由三个基本组件组成:传感器节点、簇头(Cluster Head)和数据聚合,由通信协议管理,如图1所示。配备了专门传感器的SN是网络的基础节点,并战略性地定位在目标区域,以形成分布式数据收集网络。

无线传感器网络中的有效数据管理是通过构建集群来实现的,其中,根据网络的物理接近度将网络组织成集群。每个集群由一个CH领导下的多个SN组成。这些CH在收集成员SN生成的数据并将其传输到中央基站方面具有关键功能,可以使用单跳或多跳方法,通常称为Sink或BS。这种聚合过程最大限度地减少了冗余数据传输,从而显著节能。

无线传感器网络通常表现出分层结构,其中可能存在多个级别的CH,从而进一步增强了可扩展性和高效的数据管理。此外,通过冗余和自组织机制增强了无线传感器网络的弹性,确保即使在节点故障或传输延迟的情况下也能继续运行。

由网络流量等因素决定的CH的定期更新确保了高效的网络运行。CH还充当到不同集群中的BS和其他CH的主要连接点,促进集群间节点之间的信息交换,从而增强网络可扩展性。为了促进无缝通信和数据传输,无线传感器网络采用了各种无线协议和路由算法。这些方法结合了数据聚合技术、纠错机制和节能路由策略,这些策略经过复杂设计,可延长网络的使用寿命。协议选择、路由决策和安全措施的实施都经过定制,以符合特定应用程序的独特需求和网络要求。

椭圆曲线密码算法(Elliptic Curve Cryptograp-hy)[6]作为一种轻量级的公钥加密方法,作为一种受ElGamal公钥加密先驱工作启发的轻量级公钥加密方法。这种方法包括通过两个值:α∧k和β∧k,用β来隐藏m,由α提升到a的幂得到。其中,α为大素数p的原始根,k为随机选择的整数。需要注意的是,参数α、β和p是众所周知的。发送实体利用值k来计算(α∧k,β∧k),然后将其发送给预定的接收方。有了这些加密后的信息,接收方就可以使用,如式(1)所示:

m = (αk)-a(β km) = (aa)-k(β km) = (β -k)(β km)" " "(1)

由Koblitz和Miller引入ECC算法标志着公钥加密的重大转变。ECC利用有限域上的椭圆曲线群来实现ElGamal[7]的公钥密码系统,并在有限域上对椭圆曲线的点进行操作,而不是直接加密消息。这涉及基本的加密功能,例如将消息编码为点,将点解码为消息,以及验证公钥。ECC中的密钥生成是一个关键过程,涉及以下两个步骤。

2.1" 选择素数曲线

椭圆曲线(表示为E)由有限域Ep内具有两个未知数的非奇异三次多项式方程定义,其中Fp为在模p下运算的整数。Fp上的椭圆曲线E如式(2)所示:

y2 = x3+ax+b(modp)" a,b∈Fp" " " " " " (2)

当4a3+27b3≠0(modp)时,确保了一个安全的密码系统。有限域包括从0到(p-1)的整数,p的策略选择保证了E上存在有限数量的点,从而确保了安全性。

2.2" 定义关键参数

在此阶段,公开参数α、β、C和曲线C。α和d都为位于E上的点。

密钥生成包括创建私钥和公钥。表示为[1,n-1]的私钥被计算为区间n中的一个随机整数,其中n为椭圆曲线Q = d×P的循环子群P的素数阶。相应的公钥Q = d×P,在密钥之间建立了唯一且安全的配对。

在ElGamal加密中的ECC中的基本密码操作遵循定义的过程。在加密过程中,发送方最初将m划分为更小的块,并将每个块表示为p的整数模。随后,选择随机k来计算椭圆曲线上的两个不同点(s,w)。具体而言,发送方计算s = (xs,ys) = kα,并将w确定为w = (xw,yw) = (m + kβ),其中β是从α和k导出的。这对点(s,w)共同表示消息m的加密形式,然后将消息m发送到预期目的地进行进一步处理。在解密过程中,在接收到加密点(s,w)后,目标节点启动解密过程以恢复消息m。它使用m=yw-a×ys计算m,其中a为接收方专有的秘密参数,ys和yw为从接收点s和w导出的。此解密过程确保了安全的消息检索。

3" 基于T-PRE的网络安全架构设计

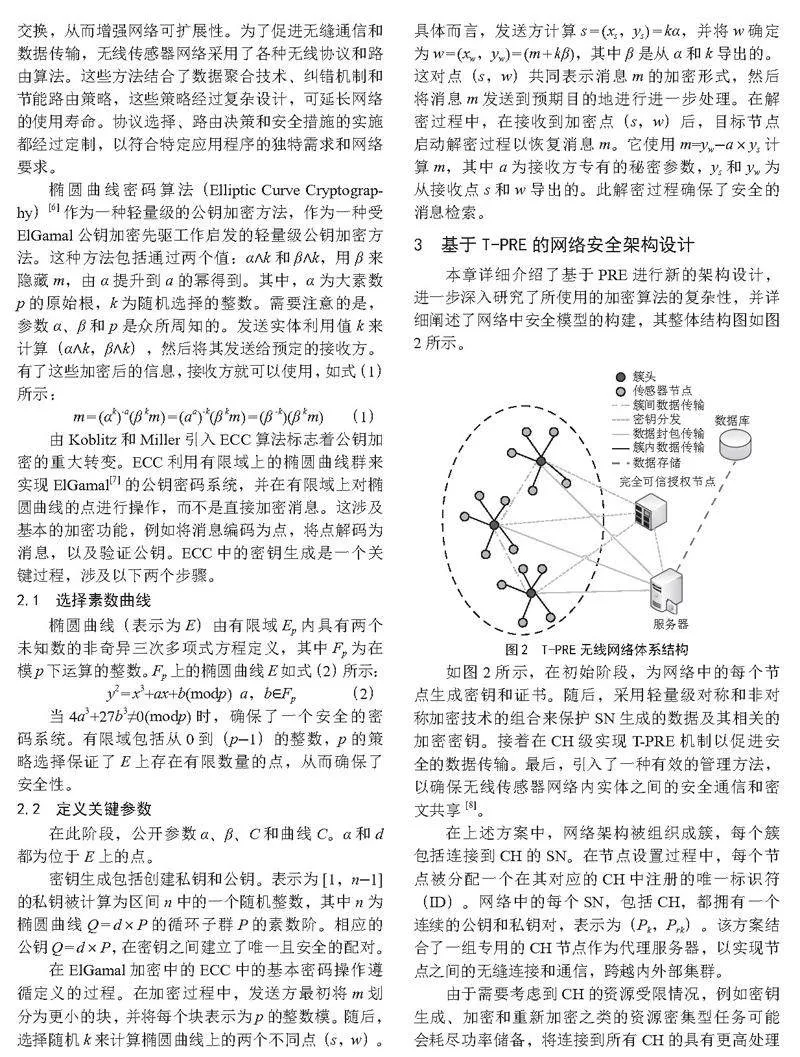

本章详细介绍了基于PRE进行新的架构设计,进一步深入研究了所使用的加密算法的复杂性,并详细阐述了网络中安全模型的构建,其整体结构图如图2所示。

如图2所示,在初始阶段,为网络中的每个节点生成密钥和证书。随后,采用轻量级对称和非对称加密技术的组合来保护SN生成的数据及其相关的加密密钥。接着在CH级实现T-PRE机制以促进安全的数据传输。最后,引入了一种有效的管理方法,以确保无线传感器网络内实体之间的安全通信和密文共享[8]。

在上述方案中,网络架构被组织成簇,每个簇包括连接到CH的SN。在节点设置过程中,每个节点被分配一个在其对应的CH中注册的唯一标识符(ID)。网络中的每个SN,包括CH,都拥有一个连续的公钥和私钥对,表示为(Pk,Prk)。该方案结合了一组专用的CH节点作为代理服务器,以实现节点之间的无缝连接和通信,跨越内外部集群。

由于需要考虑到CH的资源受限情况,例如密钥生成、加密和重新加密之类的资源密集型任务可能会耗尽功率储备,将连接到所有CH的具有更高处理能力的边缘服务器[9]指定为完全可信的授权节点[10]TAN(Trusted Authorization Nodes)。TAN在监督网络内的关键功能方面发挥着关键作用。其包括SN注册、公共系统参数的生成以及为每个CH及其相关SN安全创建密钥。此外,它还负责生成数字签名,以确保网络中每个节点的身份验证。虽然TAN在维护网络安全方面发挥着核心作用,但它不参与PRE的计算过程。

T-PRE方案包括一组5种算法,每种算法都根据特定的输入和输出参数精心定义,从而在系统内建立各自功能和交互的清晰定义,具体过程如下所示。

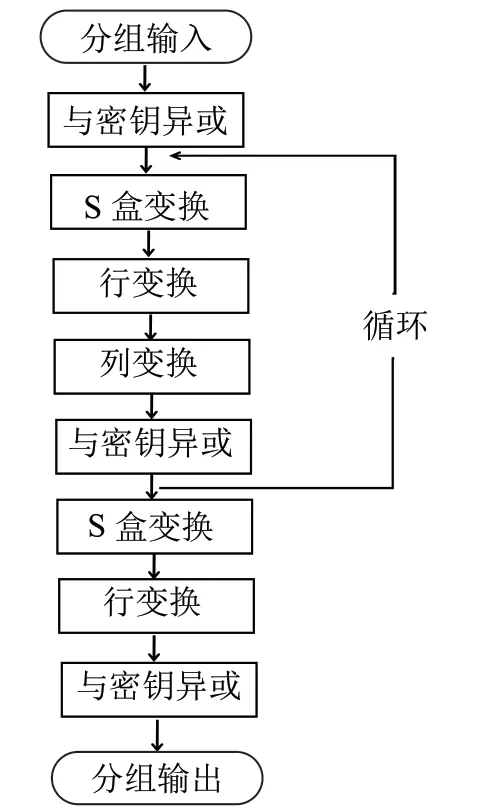

假设E(Fq)为在有限域Fq上定义的椭圆曲线,其中q为一个有效素数,表示E上的一个点,阶为p。此外,素数阶为p的两个多叠群被识别为G1和G2。在这种情况下,双线性映射是一个函数,表示为s,它映射从G1×G2→G2的元素,并且s为e(G1,G2)中属于G2的元素。TAN启动设置算法,使用安全参数a作为输入来产生公共系统参数Sprm,该参数包含关于E,q,p,e,G和s的信息,如算法1所示。

算法1" 系统初始化

1.输入a

2.输出SprmSN

3.Begin

4." for ∀Ci∈SN do

5." " Compute_ID()→CID" "//计算ID

6." " Identify_CH()→CHID" //身份验证

7." " for ∀SNi∈C

8." " " " Compute_ID()→SID

9." " " " Generate_Sprm()→E,q,p,e,G,s

10." " " "Send(SprmSN)→SNi

11." "end for

12." end for

13. End

在该过程中,TAN利用公共系统参数Sprm来计算节点A(发送方)和B(接收方)的密钥对(Pk,Prk)和证书(Crt),其中B可以表示各种实体。这些实体可以包括与A相同集群内的SN、位于网络内的另一集群内的SN,或者甚至包括负责接收数据的基站或数据服务器。该过程还涉及重新加密密钥(rk)的创建,CH使用该密钥对A和B之间的消息进行重新加密。这种接收方类型的灵活性突出了系统的可扩展性和适应性,实现了跨广泛网络实体的安全数据传输和数据共享,密钥生成过程的细节如算法2所示。

算法2" 密钥生成过程

1. 输入Sprm

2. 输出Crt,r,k,(pk,prk)

3. Begin

4." " //随机数选择

5.

6.

7.

8.

9.

10.

11." " //创建密钥

End

发送方节点启动数据加密过程以保护消息和加密密钥。该过程将A的m,K和PK作为输入。然后,该算法使用Speck[11]用计算出的SK对m的划分块(b)进行加密,生成加密消息(Cm)。接下来,ElGamal的ECC被用于加密SK和DS,称为K,然后在该特定回合期间用于加密节点的消息,随后,生成被称为CK的加密密钥的加密版本。

利用Speck的轻量级设计确保了强大的数据安全性,而不会带来过多的计算开销。此外,ElGamal的ECC专门用于加密密钥和证书。尽管非对称密码具有相对较慢的特性,但它在确保较小的数据大小和促进密钥交换方面表现出色。在ElGamal的ECC加密中,公钥具有重要意义,因为它是通过标量乘法隐藏秘密值的基点,确保了整个加密过程中强大的数据机密性和安全性。这种混合方法使用Speck进行数据加密,使用ECC进行密钥和证书加密,在资源有限的网络节点环境中有效地优化了安全性和效率。这种双重加密方法[12]的集成将消息及其相关密钥转换为安全的密文表示[13]。通过利用对称和非对称加密的这种混合组合来描绘传感器节点级别的加密过程,如算法3所示。

算法3" SN节点加密

1. 输入PkA,m,K

2. 输入Cm,CK

3. Begin

4." "OneWayHash()→SK

5." "Create_Blocks(m)→b1,…,bn

6." "Speck_Enc(m,Sk//b1,…,bn//r)→Cm

7.

8.

9." "A←Return(Cm,CK)

End

当目标CH从SN接收到包含节点的Crt、加密的数据块Cm、加密的密码密钥CK和接收方的身份SIDB的发送分组时,启动重新加密过程。CH首先通过CrtSN验证SN的真实性。一旦确认了身份验证,就会从TAN中检索相应的rk。

接着CH选择性地重新加密最初由节点A加密的CK的部分,生成表示为RCK的新的重新加密的加密密钥。该RCK只能由节点B解密。值得注意的是,该重新加密仅限于CK,与Cm的大小相比,CK的长度要短得多。因此,在该过程中,CH的资源消耗最小,如算法4所示。

算法4" CH重新加密

1. 输入CK,SIDB,rk,CrtA

2. 输入RCK

3. Begin

4." "Check_Authentication(CrtA)

5." "ECC_Enc(CK//rK)→RCK=(α,β)

6." "Compute(α)→α=e(α,rk)=e(varG,rk)

7." "Compute(rk)→rk=α-1bG

8." "Compute(β)→β=SvG+PkB

9." "Compute(RCK)→RCK=(srvrb,svG+K)

10." CH←Return(RCK)

End

当接收方节点B从CH接收到包括Cm和RCK的数据包时,解密过程开始。注意,B可以表示集群内的SN、不同的集群、AP或数据服务器。通过使用B的私钥,RCK被解密以恢复包括Sprm和Sk的K。这些密钥随后被用来解密Cm并检索原始消息m。实体B执行的解密过程如算法5所示。

算法5" 实体B解密过程

1. 输入RCK,Cm,

2. 输入m

3. Begin

4.

5." Compute(β)→β=SvG

6." Compute(α)→α=Svrb

7." Compute(K)→k=SvG+K-=K

8." "Speck_Dec(Cm,r‖Sk)→m

9." "m←Return(m)

End

4" 实验与结果分析

本节介绍了所使用的模拟环境和参数,包括根据执行时间对T-PRE进行的性能评估。本实验利用NS2模拟器[14]建立了一个模拟环境,以实现和评估所提出的T-PRE方案。该模拟环境的规格详见表2,其中我们概述了各种参数,包括区域大小、传感器节点数量、模拟时间、调制标准和其他影响模拟的关键因素。此外,模拟是在配备Intel Core i9-12900K CPU @5.20 GHz、3 TB硬盘和64 GB RAM的硬件上执行的,模拟数据由不同数量的SN组成,如表1所示。

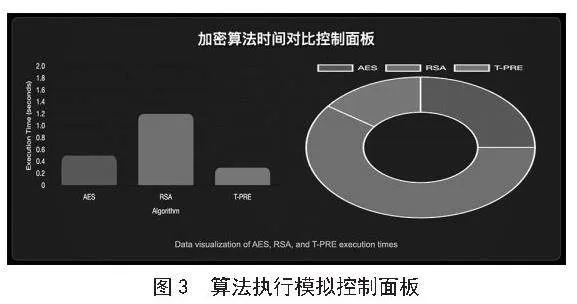

作为比较分析的一部分,我们将AES[15]和Rivest-Shamir-Adleman(RSA)[16]密码引入模拟网络,以模拟大多数不涉及PRE的研究中常用的传统加密场景。与所提出的T-PRE方法的执行时间相比较来评估相应的执行时间,其模拟界面如图3所示。

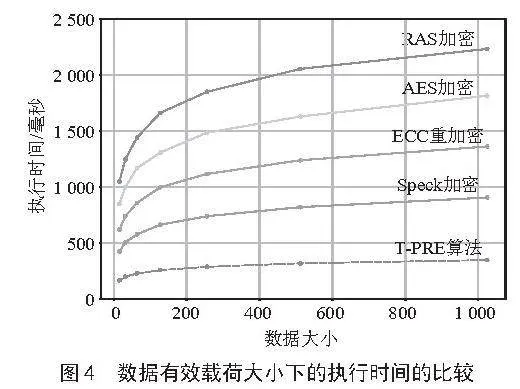

在这种非代理重新加密方法中,SN在传输之前使用AES-256对完整消息进行加密。此外,RSA-1024在同一节点用于对整个对称密文进行重新加密,用于集群内通信。随后,在目的地节点,RSA和AES密码都被用于解密,并且AES对对称密文和RSA进行解密以恢复原始消息。图4显示了本文所提出的T-PRE方法与传统加密方法在各种数据有效载荷大小下的执行时间的比较。

从结果中可以明显看出,与使用标准密码的非代理重新加密方法相比,由于采用了轻量级加密算法,所提出的T-PRE方案显著减少了大约64%的加密时间。在重新加密过程中,CH的计算和通信负担仅集中在加密对称密钥[17]上。因此,考虑到与有效载荷数据的完全重新加密相关的大量工作负载。

在最初的数据交换中,在SN和其对应的CH之间传输16 KB的数据消息,之后数据大小逐渐增加。SN的总处理时间,表示为∆TSN,包括多个分量,包括SN生成传输请求、传输数据包、执行m的对称加密和执行k的非对称加密所需的时间,如式(3)所示:

∆TSN=T(SymEnc(m))+T(AsymEnc(K)+T(TranDP))(3)

对于CH,总时间包括认证SN、与TAN通信、重新加密K以及将数据分组发送到下一个实体所需的时间,如等式(2)所示。在与TAN通信的过程中,获取加密密钥和参数。

∆TCH = T(Auth(SN))+T(TranTan)+T(ReEnc(K))"+T(TranDP)" " " " " " " " " " " " " " " " " " " " " "(4)

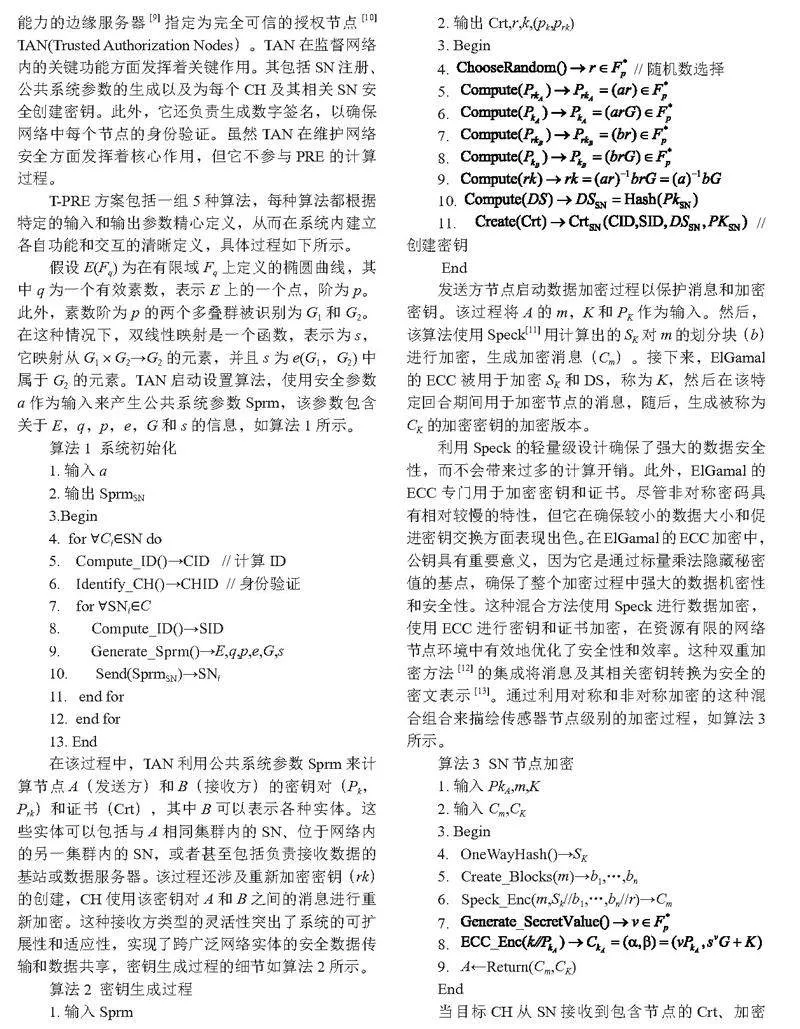

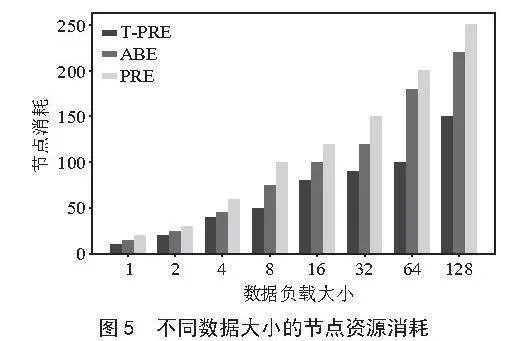

本文另一个需要考虑的重要方面是在PRE操作期间SN的功率消耗。表示为Pw的总功耗是通过将节点的功率使用乘以完成每个操作所需的时间来获得的,如在向目的地节点发送消息时用于SN的等式(1)和用于CH的等式(2)中所概述的,在本文方案中,SN的总Pw是通过模拟30秒的操作来计算的。然后将这些结果与ABE(Attribute-based Encryption)和PRE(Proxy Re-Encryption)方法进行对比,结果如图5所示。

由图5可知,本文所提出的T-PRE方案显示出显著降低的Pw。平均而言,我们的方案消耗更低,占SN在模拟时间段内用于数据加密和传输的总功率的46%。CH在重新加密过程中产生13%的平均Pw,在SN解密过程中产生41%的平均Pw支出。这些功耗过程表现出与所涉及的数据包的数量具有直接相关性。

5" 结" 论

本文提出了一种创新的T-PRE方案,旨在解决无线传感器网络中遇到的独特挑战。PRE在CH之间进行定制,以促进传感器网络节点之间的安全集群内和集群间通信、数据共享和认证。为了优化效率和节省资源,所提出的设计善于通过轻量级对称和非对称的平衡组合来管理加密计算开销加密技术。Speck对称加密被用于保护SN数据,而重新加密依赖于ECC来处理附加到密文的对称加密密钥。此外,还设计了一种有效的密钥管理技术,以确保在动态无线传感器网络环境中密钥的生成、分发。

评估结果有力地验证了本文所提出的T-PRE方案在无线传感器网络中的有效性,证明了它能够显著提高加密、再加密和解密性能,同时最大限度地减少对网络受限资源的压力。此外,我们的方案表现出显著的可扩展性,有效地解决了通常与基于集中式的PRE方法相关的难题。未来的研究将集中在进一步提高所提出的PRE方案对资源受限的无线传感器网络的适用性,这将进一步探索真是网络环境的部署场景,并研究该方案在特定无线传感器网络环境中的可扩展性和性能。

参考文献:

[1] 金瑜,蔡超,何亨,等.BTDA:基于半可信第三方的动态云数据更新审计方案 [J].计算机科学,2018,45(3):146-152.

[2] 周元健.面向云数据安全分享的代理重加密体制研究 [D].上海:华东师范大学,2023.

[3] 孙阳,陆仲达,赵加明,等.基于在线/离线技术的SM9-IBE加密方案研究 [J].齐齐哈尔大学学报:自然科学版,2023,39(1):26-30.

[4] 陈玲.云环境下基于密码学机制的角色访问控制机制研究 [D].兰州:兰州理工大学,2022.

[5] 董婕.抗泄漏基于证书加密方案研究 [D].淮北:淮北师范大学,2022.

[6] SABBRY H N,LEVINA B A. An Optimized Point Multiplication Strategy in Elliptic Curve Cryptography for Resource-Constrained Devices [J/OL].Mathematics,2024,12(6):881[2024-06-09].https://doi.org/10.3390/math12060881.

[7] GUO L M,HE J Q,YE G D. Image Encryption Algorithm Based on ElGamal Cryptography and Selective Random Diffusion [J/OL].Physica Scripta,2023,98(11)[2024-06-09].https://iopscience.iop.org/article/10.1088/1402-4896/acf1db.

[8] 蒋沥泉.面向群智数据的安全共享机制研究 [D].成都:电子科技大学,2023.

[9] 侯祥鹏,兰兰,陶长乐,等.边缘智能与协同计算:前沿与进展 [J].控制与决策,2024,39(7):2385-2404.

[10] 刘云,宋凯,陈路遥,等.多维适配算法对区块链节点可信授权的优化研究 [J].四川大学学报:自然科学版,2023,60(6):135-143.

[11] MONJARRET B,CROS G,BRUYCKER D J J,et al. 145 Assessing MEFV Variant Pathogenicity by ASC- Specks Flow Detection [J/OL].Clinical Immunology,2024,262:110087[2024-06-29].https://doi.org/10.1016/j.clim.2024.110087.

[12] 苏文明.复杂动态网络中隐私数据的双重加密方法研究 [J].宁夏师范学院学报,2022,43(1):98-105.

[13] 徐竟航,谢凝芳,颜迪.基于属性重加密方案的云存储数据安全共享研究 [J].自动化与仪器仪表,2024(4):71-75.

[14]" 李晓伟,叶雪梅,安利,等.网络仿真模拟器(NS2)中802.11协议的实现与改进 [J].现代电子技术,2012,35(20):56-59+62.

[15] 石小兵.基于AES与ECC混合算法的计算机网络通信数据安全加密方法 [J].常州工学院学报,2024,37(3):6-10.

[16] 邵浩然,陈建松.RL-RSA算法的移动机器人自主避障技术 [J].机械科学与技术,2024,43(8):1411-1417.

[17] 顾佳新.云环境下支持更新验证的可搜索加密方案研究 [D].南京:南京信息工程大学,2023.

作者简介:杨丹(1993—),女,汉族,陕西宝鸡人,讲师,硕士,研究方向:网络安全、密码学。

收稿日期:2024-07-16

基金项目:陕西工业职业技术学院科研基金资助项目(2024YKYB-028)