田力

(天津光电通信技术有限公司,天津 300221)

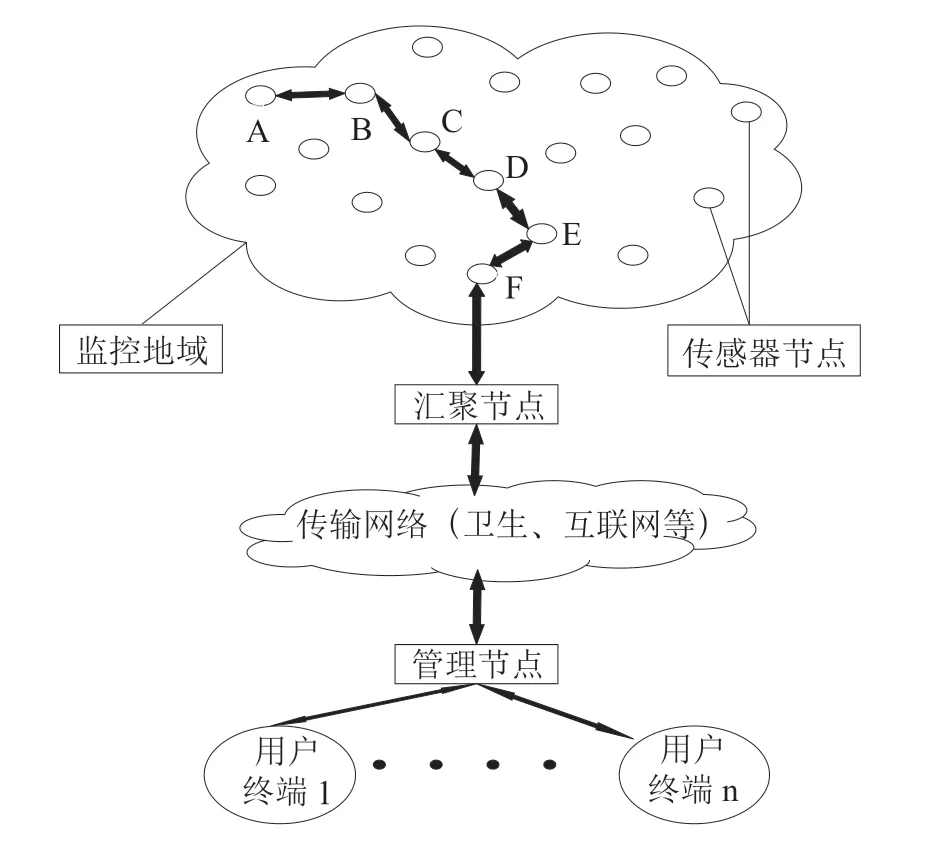

0 引 言近年来, 无线传感器网络(Wireless Sensor Networks,WSN)在军事、科技、教育等领域 得到了广泛而深入的应用。通常,在实际应用中可按分布式架构和分层式架构来定义无线传感器网络的架构。无线传感器网络简单来说是由大量的传感器节点构成的,这种结构在很大程度上会受到资源条件(容量、计算量、带宽等)的影响。这些传感器节点在一定的范围内进行数据传输,最终通过单路径或多路径与周围的网关节点(Gateway Node)完成通信。传感器节点的部署具有临时性,它们被随机散布在某一区域中,为了完成一些特定的任务,网关节点更多地参与到收集和处理数据的工作当中。

考虑到数据传输过程中的数据安全问题,对用户身份进行必要的认证和验证就显得尤为重要,有很多研究者陆续提出了有关无线网络用户身份的认证方案,例如Turkanovic 等于2014年提出一个关于无线传感器网络用户的认证方案。

考虑到无线传感器网络访问过程中存在环境问题和稳定性问题,并且用户的信息数据传输是以无线信道的通信方式完成的, 为此,用户身份认证的过程成为一个可以授权外部用户访问,并保护系统安全和用户隐私免受恶意攻击者侵害的安全机制。在20 世纪初的文献中,有许多针对无线传感器网络安全的用户认证方案被提出。2004年,一种基于非对称加密的无线传感器网络用户身份验证方案被提出。不久之后,有人对该方案进行了研究,指出该方案不仅缺乏中间攻击保护,而且能量消耗非常大,因而得出该方案 缺少实际实用性。其他类似的研究也提出了多个针对无线传感器网络的用户认证方案。

然而,上述方案都是基于非对称运算算法,运算过程需要用到的资源较多,需要高昂的计算开销和较大的存储容量,因此,公共密钥加密方式不适用于资源匮乏的无线传感器网络,由于存在此类限制,所以必须为无线传感器网络设计轻量级安全解决方案。2006年,一种基于单向哈希算法的用户认证方案被提出,但很快就有人指出该方案容易受到具有相同登录ID 的用户和 被盗验证者攻击。为了解决此类安全弱点,有人基于网关节点(Gateway Node)提出一个强大的互认证方案,但该方案仍存在难以抵御节点捕获攻击等弱点。

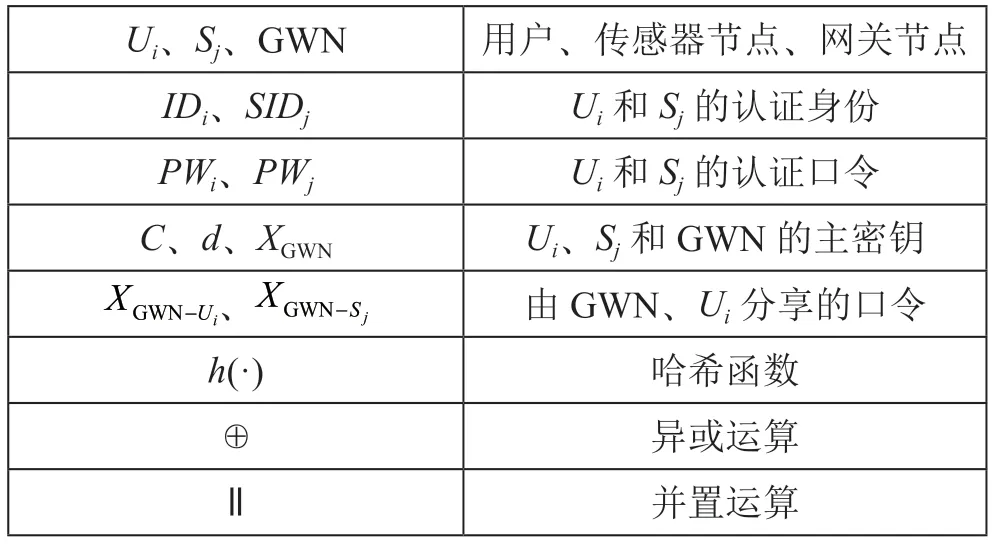

下文就以上问题进行了有针对性的探讨,文中用到的主要符号在表1中进行了说明。

表1 符号说明

1 方案概览在这一部分,我们简要回顾了图尔卡诺维奇等针对异构自组织无线传感器网络提出的用户身份验证和密钥协议方案。下文重点描述了与图尔卡诺维奇等提出的方案相关的所有阶段,包括预部署阶段、注册阶段、登录和身份验证阶段,以及密码更新和动态节点添加阶段。下面将对各个阶段的行为开展过程进行详细的论述。

1.1 预部署阶段

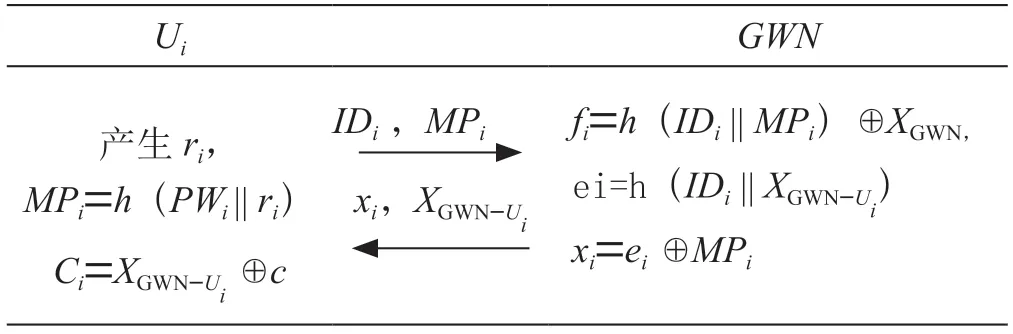

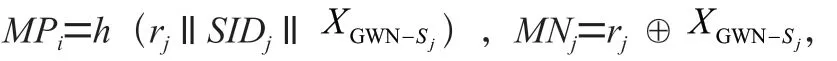

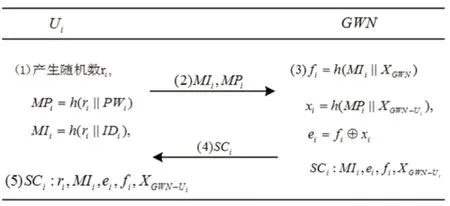

如图1所示,用户的U注册阶段按以下步骤执行:

图1 用户注册过程示意图

(1)用户U选择他的身份ID、口令PW及一个随机数r,U用户接下来计算MI=(ID‖r)、MP=(PW‖r),并且将PW{MI,MP}发送到网关节点GWN。

传感器节点S的注册阶段按以下步骤执行:

(3)S首先验证-T<Δ是否成立,Δ是当前传感器节点S的时间戳,如果关系式成立,S随后将{e,f}储存至数据库。

1.3 登录和身份验证阶段如图2所示,用户的登录和身份验证阶段按以下步骤执行:

图2 登录和身份验证阶段示意图

(2)接收到登录请求时,传感器节点S首先对时间戳Δ进行核对。

(3)基于从传感器节点S所接收到的数据,网关节点GWN 对它的时间戳ΔT变量进行核对,然后将当前的时间戳信息返回至传感器节点S。

(4)在接收到来自GWN 的信息后,S首先检查时间戳的新鲜度,如果时间戳正确,S会产生一个随机数K。

(5)在接收到来自S的信息后,U同样检查时间戳的新鲜度,然后建立一个U和S之间的会话密钥口令。

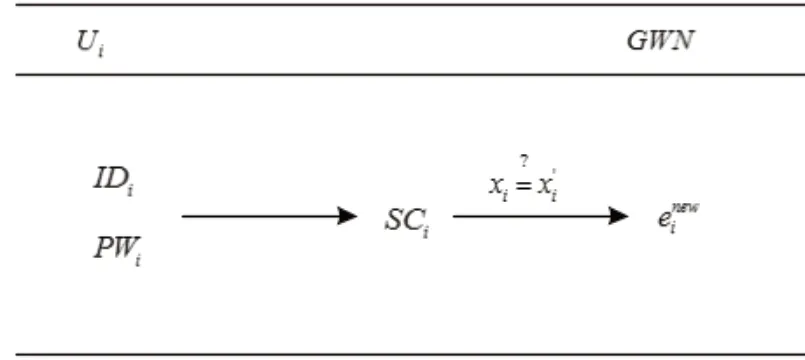

1.4 口令更新阶段

图3 口令更新过程示意图

2 方案分析图尔卡诺维奇等认为,他们的方案是强壮的,可以免受用户伪装和被盗智能卡攻击,可事实上,经过安全分析,我们观察到图尔卡诺维奇等的方案并不能满足这些安全要求,仍然存在许多严重的缺陷。下面介绍几种可能的攻击。

2.1 离线口令猜测攻击图尔卡诺维奇等声明,由于使用单向哈希函数不能获取用户U的口令PW,因此他们的方案针对被盗的智能卡攻击具有很强的防御性,然而,我们发现用户U的口令PW可以通过离线口令猜测攻击的方式获得。

通过这种方式,A 成功地欺骗了S和GWN,并同意了公共会话密钥,但不幸的是,S和GWN 错误地认为他们正在与合法用户U进行通信。这将导致有害情况的发生,因为会话密钥是加密后面的数据包以确保通信是秘密进行的。有了公共会话密钥,A 不仅可以模拟系统的合法U或S,还能够以隐匿的方式对U或S发送的加密数据进行解密。

2.3 节点捕获攻击

本文通过分析讨论,使大家对图尔卡诺维奇等方案中存在的漏洞和安全攻击问题有一定的了解,证明了图尔卡诺维奇等现存方案极易受到用户伪装、离线猜测和节点捕捉攻击,为彻底解决这些问题,需要研究者们在安全和效率方面针对无线传感器网络进行更深更广的研究,为无线传感器网络安全环境的搭建做出积极的贡献。