摘 要:近年来,随着高校智慧校园的建设和发展,高校的信息资产也随之快速增加。这些承载着丰富功能与重要数据的信息系统不仅成为黑客攻击的目标,致使网络安全问题频发;同时,数量众多、产权不明的信息系统也给管理带来极大困难。文章以长沙理工大学为例,首先阐述了当前信息资产管理的现状及所面临的各种问题;其次提出使用信息安全治理平台管理高校信息资产,该平台整合了资产梳理、资产备案、自动化运营、应急响应、漏洞整改等多项功能;最后提出了一种立体化防御方案,初步实现了让信息资产责权清晰、安全管理到位的治理目标。

关键词:信息资产;网络安全;平台化

中图分类号:TP393 文献标识码:A 文章编号:2096-4706(2024)17-0144-07

0 引 言

在高等学校智慧校园建设的进程中,信息系统已广泛应用至校园生活的各个方面,给师生带来了极大便利。然而,互联网的开放性使得安全生态变得异常脆弱,功能丰富且数据密集的信息系统成了黑客攻击的主要目标,这使得高校信息系统的数据安全和运营安全面临严峻挑战[1]。目前,高校普遍存在着一系列的网络安全问题,如网络安全意识薄弱、网络安全防护能力不足、信息系统建设规划不周全、监管机制不完善、资源及经费投入有限、安全管理实施不到位等。造成这些问题的根源在于信息资产界定模糊,管理对象不明确,特别是对于无形的信息系统及Web网站等资产的管理[2],而这些无形资产正是今后安全防护工作的基石。梳理信息资产、明晰管理对象,进而对所有信息资产进行整个生命周期持续的网络安全监测,是本文研究的意义[3]。

1 高校信息资产现状

当今,高校信息资产存在着诸多问题,主要表现有以下几点。

1.1 资产发现能力不足

目前高校发现信息资产多依赖流量探测软件、人工表格记录等方式,可发现的资产数量较少且类型受限。人工梳理比较偏向于信息系统台账的整理,记录的粒度较粗,同时由于管理人员的频繁变动,台账更新不完善不及时,容易造成信息丢失。

1.2 资产风险研判能力不足

随着我校对网络与信息安全的日益重视,信息化部门具备的安全能力有所增强,包括漏洞扫描、流量分析和威胁监测等。然而,在实际情况中,处理众多需要筛选的噪声数据时,效果并不理想[4]。在日常安全管理工作中,安全事件未能包含与资产特性紧密相关的详细数据,如资产的功能、特性、所属部门、负责人、相关属性等重要信息,这使得风险评估缺失必要的依据,需要依赖人工验证,从而影响了处理速度的提升[5]。

1.3 事件应急响应能力不足

应急响应需要网络安全团队掌握全面的技能,包括深厚的专业知识、实践经验、协作能力并具备一定的追踪能力、沟通能力和心理学及法律知识。然而,我校的教师和系统用户往往缺乏这些专业背景。当前,我们主要侧重于事前预防和事后恢复,而在紧急事件中,缺乏有效的响应手段,且部门间沟通不畅。

1.4 问题溯源取证能力不足

有效的网络安全溯源取证依赖于完善的日志记录和监控系统。然而,我校的信息系统存在监控盲区,日志记录不完整,这使得在发生安全事件时,难以获取到完整的证据链,增加了溯源的难度。

2 高校信息资产全生命周期治理思路

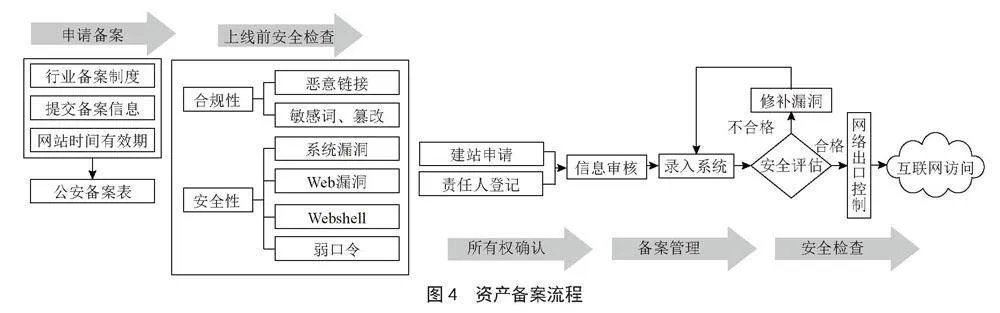

信息安全治理平台是一个综合性的信息资产管理系统,它集成了资产梳理、备案管理、自动化运营、应急响应、漏洞整改、联动防护等多项功能,可对高校信息资产实施全生命周期的管理[3],如图1所示。

3 基于平台化的信息资产安全治理方案

3.1 资产梳理

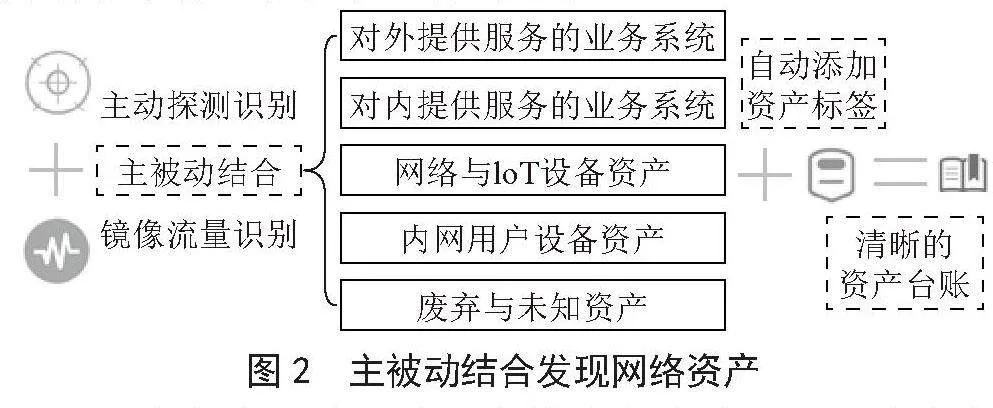

实施有效的安全管理的前置条件是确立监管对象,掌握详细的资产清单。平台融合被动流量分析和主动探测两种技术,以全面掌握资产状况[6],形成资产画像。之后管理员建立各二级单位管理员账号完成资产分类及资产认领、最终形成资产报表。

主动探测法通过对学校内部网段实施全量端口扫描的方式,探测网络空间的资产信息;而被动流量分析技术,是在网络的出口旁路配置自学习引擎和流量探针,对镜像流量进行协议分析、行为分析、模式识别,从而自动辨析出学校内网信息资产。通过主被动结合原理获取资产,平台可获取信息资产的IP地址、网站名称、网站编码、开发语言等指纹信息,根据指纹库中的指纹特征匹配出对应的标签信息,实现资产自动获取标签,如图2所示[7]。

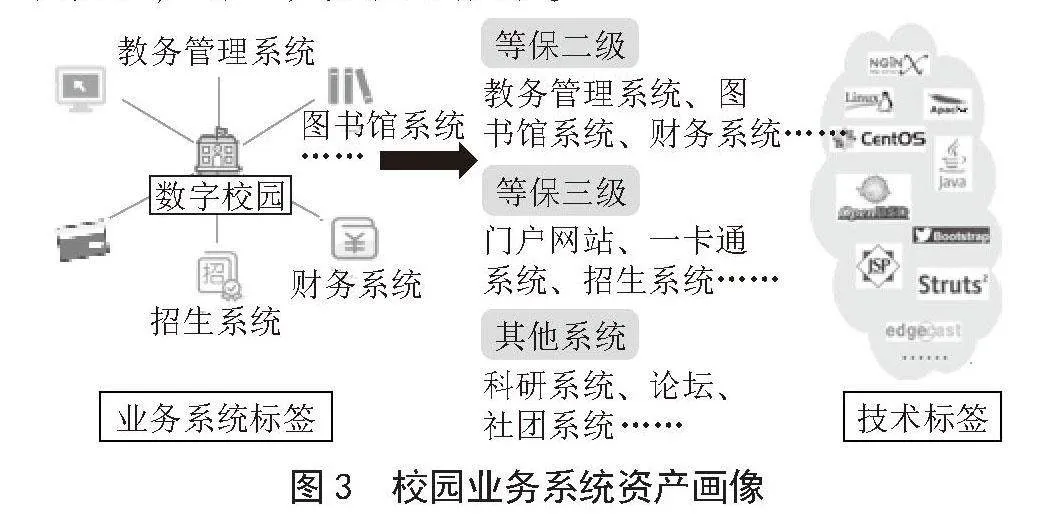

通过上述两种方法,高校资产安全治理平台能够梳理出学校所有信息资产,并构建资产画像。画像信息通常涵盖端口信息(非常用端口、标准端口、不可用端口)、设备信息(品牌、系统版本、设备类型)、应用指纹(开发语言、框架、中间件数据库信息、域名信息)等[8],如图3所示。

获取资产画像信息意义重大,若发现某个中间件或系统存在安全漏洞,那么可以迅速定位,找到系统所在的服务器,从而为应急响应的实施奠定基础[7]。

为了方便资产管理,确认资产归属,应该在全校建立网络安全与信息化联络员,在资产安全治理平台上建立二级用户,各部门信息员分配二级用户账号,二级用户只能查看与认领本部门的信息资产,并可对信息资产名称、系统开发商信息、系统管理者及联系方式、隶属部门、系统架构等信息进行完善。Admin用户可以管理和查看二级用户,配置系统信息。

安全治理平台配备了多样化的报表功能。用户能够依据个人需求,自主挑选所需信息字段,进而生成并导出相应的资产报表。导出内容包括:资产编号、名称、URL、IP、系统指纹、单位、管理员、资产开通时间、运行方式、服务类型、漏洞信息、联系人信息,等等。

3.2 备案管理

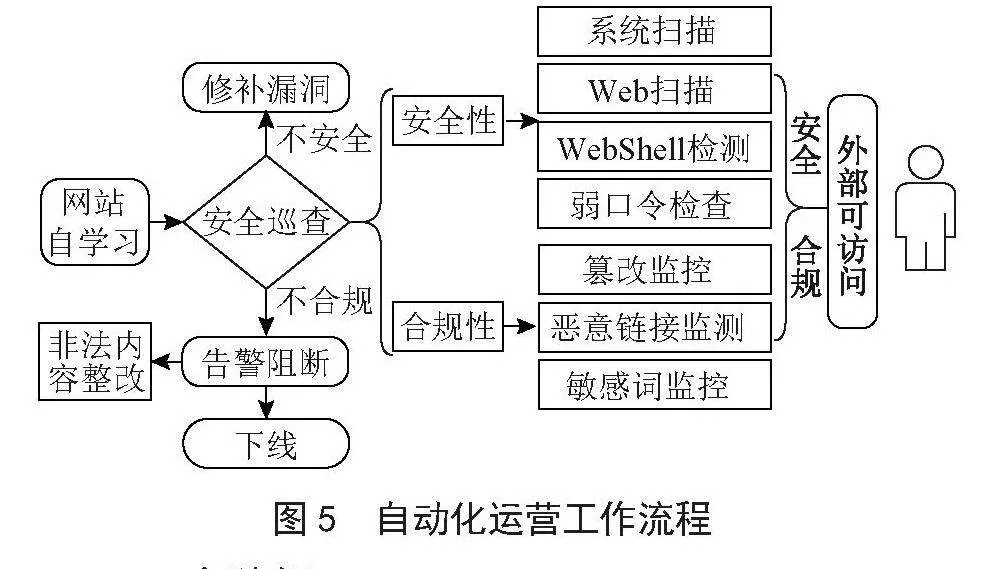

备案是网站管理的一个必备步骤,在进行了信息资产梳理之后,接下来就要对每项资产进行逐项的备案检查,确保遵循“谁主管,谁负责;谁运营,谁负责”的备案原则,同时,对信息资产进行安全评估,确保只有符合上线标准的系统才能投入使用。对于不达标的系统,将坚决阻止上线,对于在运行中但检查存在漏洞却不及时整改的系统,收回控制权限,严格执行下线措施不手软。资产备案流程如图4所示。

平台可以对本单位的信息资产进行全生命周期的备案管理,包括资产的注册、变更以及备案表的导出等功能。

用户申请备案后应进行上线前安全检查,涉及对网站合规性及安全性检查等,包括网站是否有恶意链接、敏感词、篡改、漏洞、WebShell后门、弱口令等多个方面。管理员可以在注册资产时开启检测策略,系统会使用默认策略对资产进行检测。

在备案过程中,经常会遇见未知资产,这些资产隐藏着不少风险。对此,必须逐一仔细排查检测梳理,对其进行有效管控。对于非必需资产、用于测试的临时资产、已废弃不用的资产,对其进行及时下线处理。对于已经整改完毕的资产,要进行备案登记,将其放入合规资产的管理流程中。

采用“风险识别—加固修复—风险复测”的方式,管理员对未达标的资产再次修复加固,直到符合要求再上线提供服务。

3.3 自动化运营

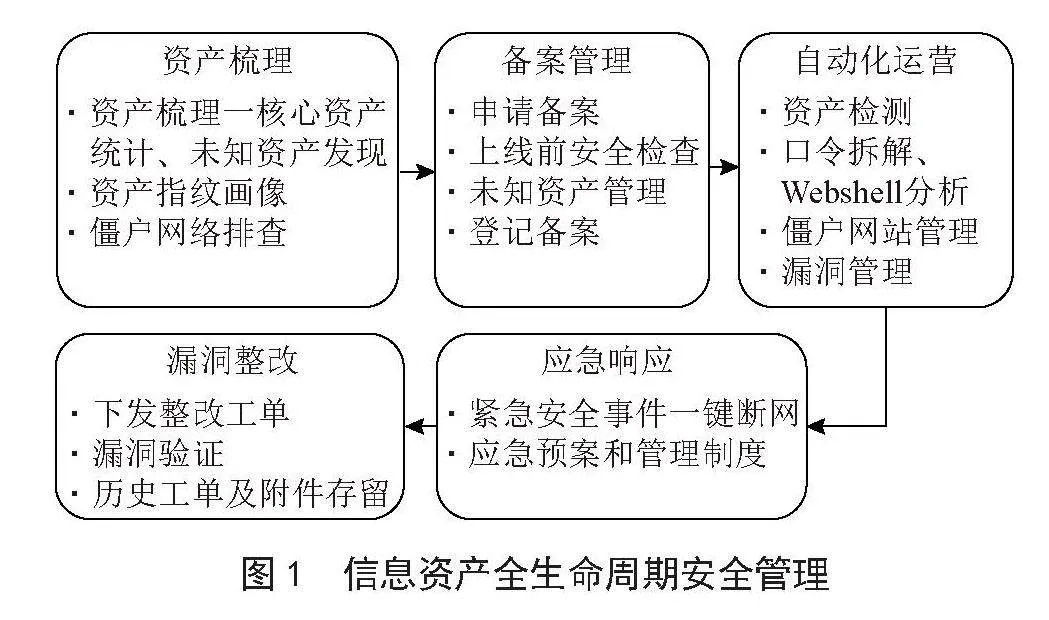

平台具备实时内容监控、漏洞定期扫描、WebShell检测等功能,可对信息资产进行持续的安全巡检,包括流量被动发现,建立统一有效的防护机制,确保其能够有效地其安全运营,如图5所示。

3.3.1 资产检测

资产检测是对信息资产进行Web扫描、系统扫描和内容监控任务配置。资产检测主要以策略名称对资产进行展示,当增加扫描任务时,用户可以将被检测的资产添加到所选择的策略里,只有资产被标记为有效时才能被检测,扫描范围包括数据库漏洞、中间件漏洞、Web漏洞、操作系统漏洞等,检测完成后,平台将生成一份详细的漏洞分析报告并附带修复指导,以协助用户进行安全加固。

3.3.2 口令猜解

弱口令可能导致信息泄露、身份盗用、非法访问等安全问题,危害巨大。资产安全治理平台具备口令猜解模块,可以帮助管理员定期扫描各业务系统是否具有弱口令,及时清查排除安全隐患。口令猜解可以对资产所有的服务或数据库进行弱口令扫描,并支持精确扫描,支持按照名称、IP地址、URL地址、IP段搜索资产,开启扫描任务,查看资产扫描进度可以检测到弱口令的具体情况,包括服务、端口、用户名和密码等。

平台口令猜解模块中扫描策略是根据字典库中所包含的弱口令组合来扫描的,平台管理员账户可以在规则库管理模块中查看常见的口令字典库,如MySQL组合字典、RDP组合字典、SSH组合字典、FTP组合字典等。字典库中配备了常见的弱口令账户密码,如root:123456[9],管理员也可以自定义配置弱口令字典。

口令猜解扫描只能被动发现弱口令,为了防止黑客破解,Web网站和业务系统应该采取多种措施,如设置有效的口令策略[10]、增强密码强度、对口令进行加密、限制登录失败次数、设定口令有效期、限源访问、部署数字证书等。

3.3.3 WebShell分析

WebShell是攻击者利用系统漏洞入侵网站后存放在服务器中的一个恶意代码文件,也被称作网页后门[11]。WebShell通常由PHP、ASP以及JSP等脚本语言编写,由于脚本语言自身的灵活性,攻击者可使用一些混淆编码技术对其进行处理,使之很容易躲过传统防火墙的拦截,其攻击痕迹在日志记录中也很难被察觉。平台可以在服务器上安装检测插件,通过对流量的分析,以及WebShell传输特征库比对,实现对WebShell的检测,并将检测结果与修复建议发送至用户。

资产安全治理平台WebShell分析模块以Web资产为维度,展示所有WebShell信息。以图形化界面展示WebShell分布、WebShell Top10系统,以及来源IP分布,查看WebShell详情,可以看到具体的Web资产名称、域名、WebShell名称、描述、类型、发现时间、攻击来源、请求链接、内容长度、服务端口、请求方式等,如图6所示。

3.3.4 僵尸网站

所谓僵尸网站,是指那些长期未进行内容更新或维护的网站。这类网站大多数是为了一些特定任务而创建,任务完成后就停止更新或维护了。深入分析其形成原因,主要是网站运营者的服务意识不足以及缺乏有效的网站内容监管机制[12]。

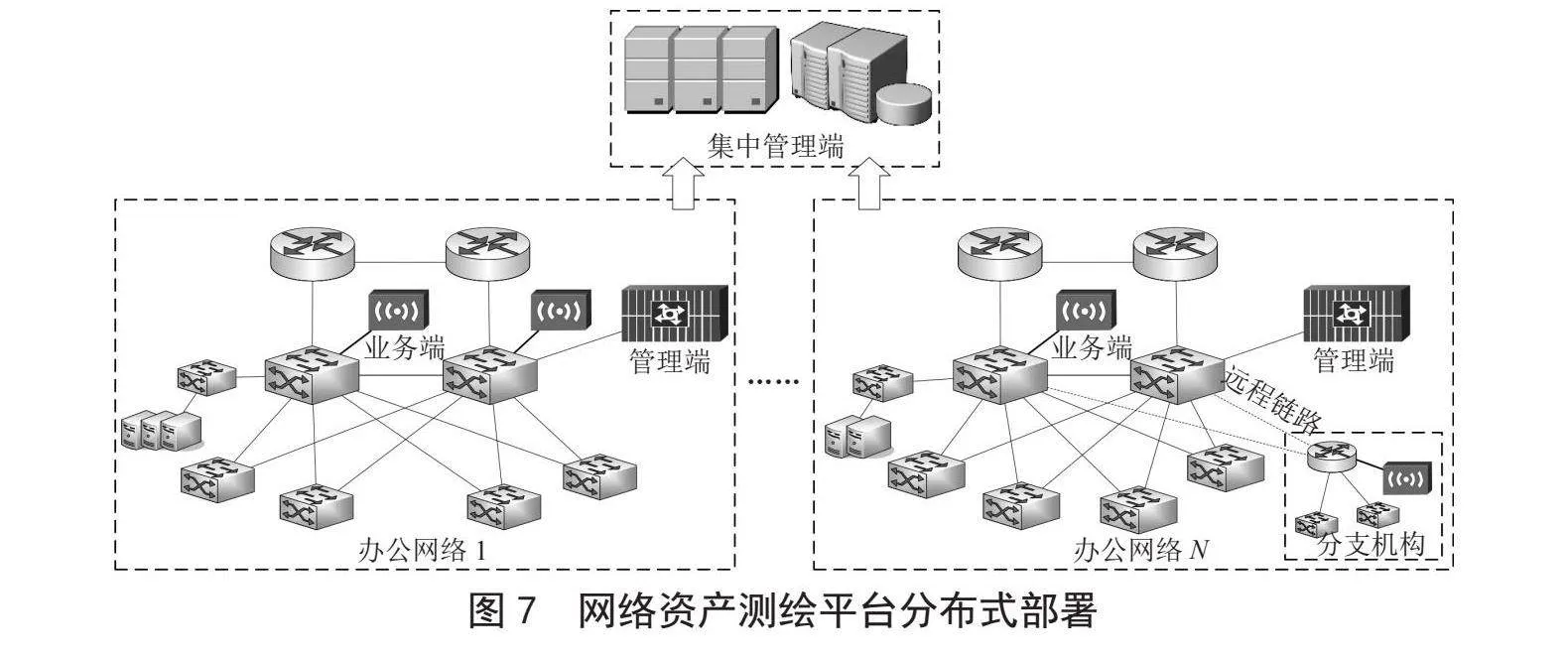

针对僵尸网站,平台可以自定义或者使用默认教育部审查策略,从网站访问量、更新次数、到期时间三个方面对其进行筛选,以方便查看所有资产中长期访问量较少,不更新,不维护的网站。用户可以在资产安全治理平台的流量分析模块查看各信息系统今天、昨天、近一周、近一月的流量情况,并且可以实时刷新流量变化,用户通过流量分析,可以有效发现异常的网站访问以及访问数据的异常波动,如图7所示。

根据平台对僵尸网站的初步排查判断,随后可与二级部门确认此类网站是否应该下线。通常情况下是先关停回收资源,若确认后还需继续使用,则必须向信息中心备案。需要注意的是,在用的网站若不及时更新维护,仍有可能会再次沦为僵尸网站。因此,要彻底解决僵尸网站问题,必须完善网站监管体制,并要求网站运营者提升服务质量,确保信息及时更新。

3.3.5 漏洞管理

平台管理模块以漏洞维度划分含有该漏洞的网站,在漏洞分析中,可以按照漏洞名称、漏洞分类(系统漏洞、Web漏洞)、资产类型(Web资产、IP资产)、漏洞类型、备案状态,以及漏洞等级来搜索,在漏洞详情页面可以看到此漏洞的详细描述及该漏洞已经影响到的资产详情,当出现重大漏洞时,可通过搜索快速定位含有该漏洞的站点,跟踪漏洞新增和修复情况。此外,还支持漏洞对比,可查看不同资产不同时间段的漏洞对比,展示每一次检测的漏洞个数变化及漏洞新增和修复漏洞情况,如图8所示。

3.4 应急响应

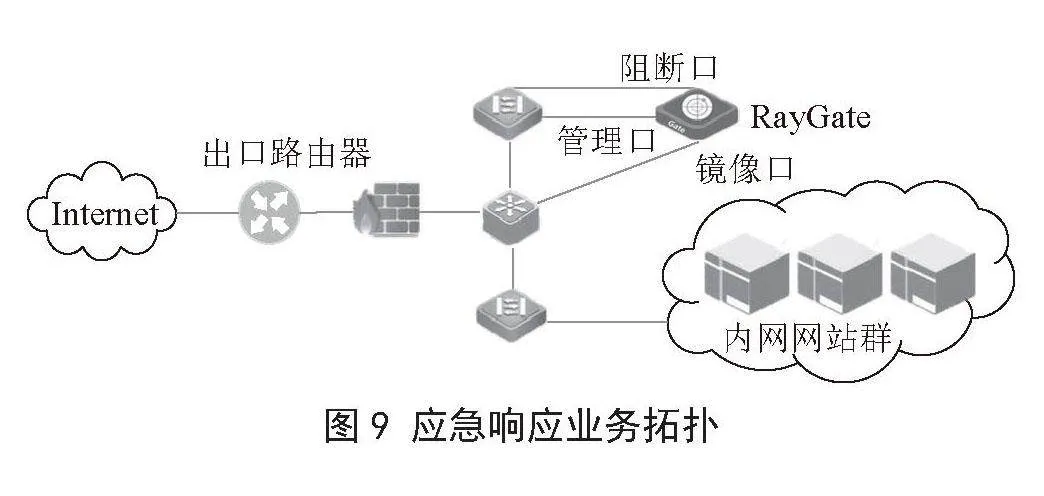

由于信息安全管理人员紧张,日常的工作中往往对于发现的问题疲于奔命,而所发现的不合规网站、含有重大漏洞、重大安全隐患的Web系统和设备,都需要我们及时处理,为了避免出现重大安全事故,管理员急需能够智能进行阻断的系统,对风险点及时阻断。

为了实现对高危网站的有效拦截,平台具备旁路阻断功能。通过分析网络流量,可以阻断访问者对于不合规、不安全站点的访问请求,并进行告警,提醒修复,拓扑图如图9所示。

旁路阻断具备两种技术机制,核心是监测外界对内部的链接,根据识别到的是否为策略中的不可访问站点及设备,通过监测三次握手中的第一次握手,然后仿造第二次及第三次握手,从而达到使其不能建立TCP/IP链接的目的。第二种方式是,对于已建立的链接,通过双向发送RST包的形式进行链接阻断。根据TCP阻断机制,基于TCP的阻断有严格的时序限制,为了实现阻断目的,需要在下一个确认数据包抵达之前执行TCP连接的重置操作,若在数据传输结束后才接收到阻断包,则无法实现重置TCP连接的目标。

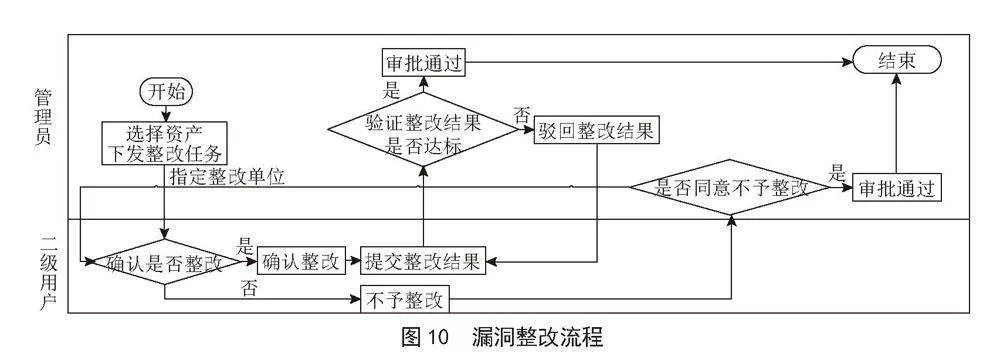

3.5 漏洞整改

自动化运营扫描发现漏洞之后,就需要对漏洞做出及时处理及时整改,资产安全治理平台对于检测出漏洞的风险资产支持下发整改工单,由管理员发起指定整改单位(二级用户)进行漏洞整改,通过确认整改、验证整改、完成整改等环节实现对于漏洞整改流程的闭环管理。历史工单及附件作为电子档案进行留存,可随时检索查阅。漏洞整改流程如图10所示。

4 网络安全协同防御

信息资产的安全保障需要多方位协同防御,主要包括三个方面:一是设备,即多种安全设备协同联动保障信息资产安全。二是人员,需要网络安全管理员和信息资产使用者协同配合处理安全事件,提升安全意识和能力。三是制度建设,建设完善的制度体系,做到安全管理“有法可依”,从而打造立体化的防御体系。

4.1 安全设备协同联动

部署多种安全设备,如防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)、Web应用防火墙(WAF)[13]、态势感知系统等,通过实时分析网络数据,及时发现和处理安全威胁;部署安全信息和事件管理(SIEM)系统,实时收集和分析安全事件数据,帮助快速识别和响应安全威胁;终端上安装防病毒软件、反恶意软件工具和终端检测与响应(EDR)系统等,及时修复漏洞,保护终端设备网络安全。通过多种设备协同联动,共享威胁情报和事件数据,从而快速识别潜在的安全威胁,形成一个多层次、全方位的安全防护体系,有效保护信息资产网络安全。

4.2 人员协同联动

各二级单位要有网络安全责任人,明确信息资产谁使用,谁负责,精确管理本单位信息资产,确保信息资产安全管理责任到人,网络安全事件得到及时处理。要提高本单位所有职工的网络安全意识。要加强网络安全知识的教育,定期举办网络安全讲座、研讨会,向单位员工介绍常见的网络安全威3ea40e292089ea6a642505616b72d080275b79e7ddf9a4a6c4b24aeab02fd425胁、防范措施以及应急处理方法。要明确规范网络使用行为,强调信息保密和合法使用原则[14],防止未经授权的访问和数据泄露。另外,要加强员工对网络攻击的认知和应对能力,可以组织模拟网络攻击演练,教育员工如何辨别网络钓鱼、恶意软件等常见攻击手段,并培养正确的应对机制,及时报告、隔离和处理安全事件,以减小损失。

4.3 加强制度建设

网络安全不仅仅是安全设备和技术的堆砌,更要有完善的制度体系,做到网络安全责任划分、系统上线前的漏洞扫描、代码审计,上线后的威胁监控、漏洞整改、应急响应,为保证系统健康正常运行开展的信息系统等保测评[15]等均能做到“有法可依”。要制定明确的网络安全管理流程,包括安全审批、安全备份、安全监控等环节,信息安全制度的内容也不是一成不变,要根据技术的发展和实际情况持续优化和改进网络安全规章制度,不断完善规章制度并对其进行定期评估,以确保网络安全规章制度始终能够保持适应性和有效性,从而有效预防网络攻击和信息泄露,保障网络安全。

5 结 论

高校信息资产的安全防护是一个持续动态过程,也是安全响应机制的持续优化循环改进过程,部署安全设备仅仅只是开始,更重要的是后续持续监控、定期评估和及时响应,从而妥善处理各种安全问题。保障高校信息资产网络安全这需要从各个方面入手,及时更新梳理网络资产、制定严格的网络监管机制、积极采取有效措施、打造立体化的防御体系,从而全面提升网络安全防护能力,确保高校信息资产的安全稳定运行。

参考文献:

[1] 张新刚,田燕,孙晓林,等.大数据环境下高校信息安全全生命周期协同防御体系研究 [J].信息技术与信息化,2020(3):78-80.

[2] 路萍,翟跃,杨晶.基于系统生命周期的高校信息资产安全管理探究 [J].网络安全技术与应用,2021(11):94-97.

[3] 周法律.网络安全背景下高校无形Web资产治理案例探析 [J].网络安全技术与应用,2022(10):90-91.

[4] 冯晗,伊华伟,李晓会,等.推荐系统的隐私保护研究综述 [J].计算机科学与探索,2023,17(8):1814-1832.

[5] 刘志勇,周武阳,朱爽,等.浅谈高校网络资产的安全管理思路 [J].教师,2023(4):9-11.

[6] 闫家意.网络主机发现关键技术研究 [D].哈尔滨:哈尔滨工程大学,2019.

[7] 谢党恩,梁瑞,常思远,等.浅谈高校Web资产的全生命周期治理方法 [J].网络安全技术与应用,2020(9):96-98.

[8] 颜昭治.网络资产测绘系统的实现 [J].电信工程技术与标准化,2022,35(7):19-22.

[9] 张洪飞,朱海涛,王骏.政务信息系统口令常见安全隐患及对策 [J].广东通信技术,2022,42(3):22-26.

[10] 邱翔宇.OpenStack平台身份管理安全研究与开发 [D].西安:西安电子科技大学,2022.

[11] 王应军.基于流量的Webshell通信识别 [D].武汉:武汉大学,2018.

[12] 刘海宁.高校双非网站和僵尸网站的治理和研究 [J].医学教育管理,2019,5(S1):48-50.

[13] 陈明.网络安全防御系统效能量化评估关键技术 [D].西安:西安电子科技大学,2022.

[14] 赵嫚,闫雨佳,许安.企业运营中商业秘密的保护 [J].质量与认证,2023(10):56-58.

[15] 庄君明.高校信息资产安全管理模式的构建与实践 [J].实验室科学,2020,23(4):237-240.

作者简介:邝剑飞(1995—),男,汉族,湖南郴州人,科员,硕士研究生,研究方向:人工智能、网络空间安全;王威(1974—),男,汉族,山东青岛人,教授,处长,博士,研究方向:智能信息处理。

收稿日期:2024-06-26

DOI:10.19850/j.cnki.2096-4706.2024.17.028

Research on the Security Governance of University Information Assets Based on Platformisation

KUANG Jianfei1, WANG Wei1,2

(1.Information Technology Construction Management Department, Changsha University of Science and Technology, Changsha 410114, China; 2.School of Computer and Communication Engineering, Changsha University of Science and Technology, Changsha 410114, China)

Abstract: In recent years, with the construction and development of smart campuses in colleges and universities, the information assets of universities have also increased rapidly. These information systems, which carry rich functions and important data, have not only become targets for hacker attacks, leading to frequent cybersecurity issues, but the large number of information systems with unclear property rights have also brought great difficulties to managers. Taking Changsha University of Science and Technology as an example, this paper firstly elaborates on the current status of information asset management and the various problems faced, and proposes the use of an information security governance platform to manage university information assets. This platform integrates functions such as asset sorting, asset filing, automated operation, emergency response, and vulnerability rectification. Finally, a three-dimensional defense scheme is proposed, initially achieving the governance goals of clear responsibility and authority for information assets and effective security management.

Keywords: information assets; network security; platformisation